繼續豆子的Powershell AWS之旅。這一節來看看如何管理關係型數據庫RDS。

圖像界面的操作可以參考

http://beanxyz.blog.51cto.com/5570417/1531843

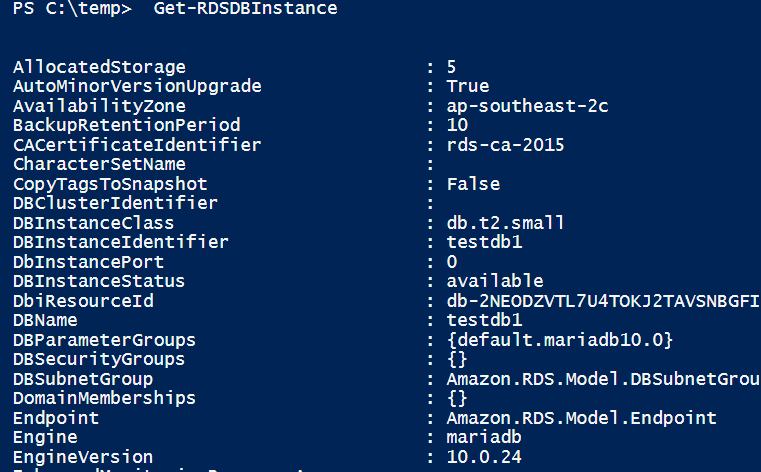

首先看看如何創建一個MariaDB的實例。這個命令的參數特別多,基本上記不住的。這裏豆子取巧通過圖像界面創建了一個實例,然後通過Get-RDSDBInstance 查看獲取了對應的屬性名

New-RDSDBInstance -AllocatedStorage 5 -DBInstanceIdentifier "testdb1" -MasterUsername "beanxyz" -MasterUserPassword "Password" ` -AutoMinorVersionUpgrade $true -AvailabilityZone "ap-southeast-2c" -CopyTagsToSnapshot $false -DBInstanceClass "db.t2.small" ` -DBName "testdb1" -Engine "mariadb" Get-RDSDBInstance

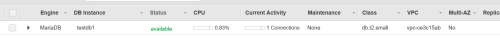

大概等個10分鐘 可以看見成功創建了

如果需要刪除,可以使用 remove-rdsdbinstance的命令。

Remove-RDSDBInstance -DBInstanceIdentifier "testdb1" -SkipFinalSnapshot $true

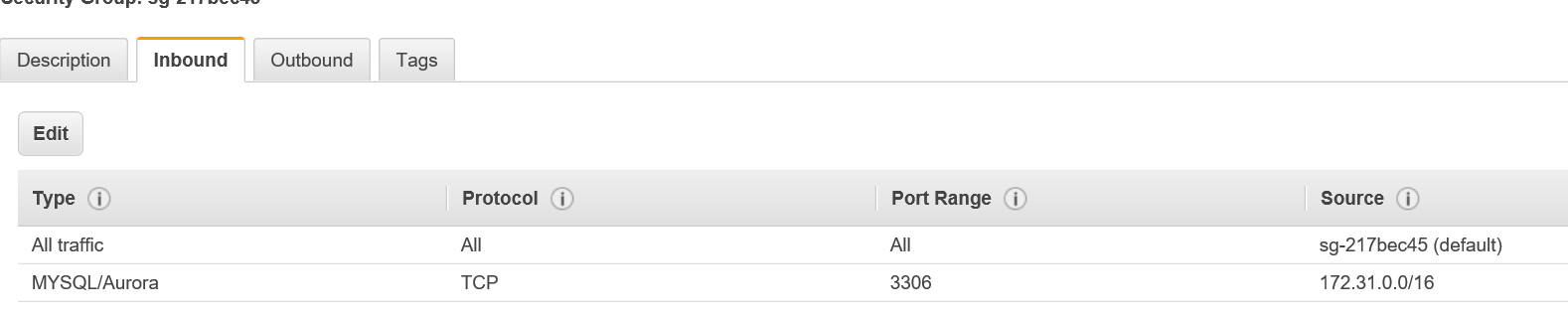

和EC2一樣,RDS也需要配置安全組。 在圖像界面裏面可以指定source爲其他的安全組,但是命令行裏我沒找到對應的參數,只能用IP地址來代替。

下面我先獲取默認安全組(我的EC2虛擬機所在的安全組)綁定的IP範圍,然後在把他添加的允許的訪問範圍。

$cidrblock= (Get-EC2SecurityGroup -GroupName default |get-ec2vpc).CidrBlock $ip1=new-object Amazon.EC2.Model.IpPermission $ip1.IpProtocol="TCP" $ip1.FromPort="3306" $ip1.ToPort="3306" $ip1.IpRange=$cidrblock Grant-EC2SecurityGroupIngress -GroupName default -IpPermission @($ip1)

安全組的配置

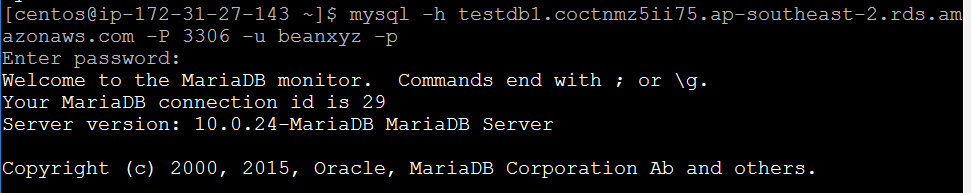

接下來做個簡單的測試。

豆子直接創建了一個CentOS 7的服務器,安裝Mariadb之後,連接到我的RDS實例的EndPoint看看

連接成功

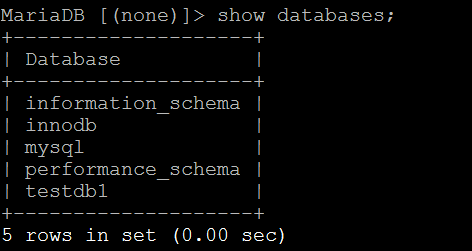

查看數據庫

下一篇看看PowerShell CDN是如何配置的