第一章 Proxmox VE 的安全性

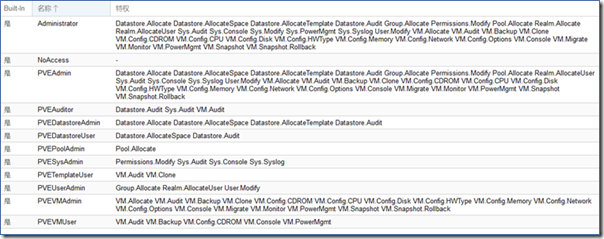

一、 角色及權限

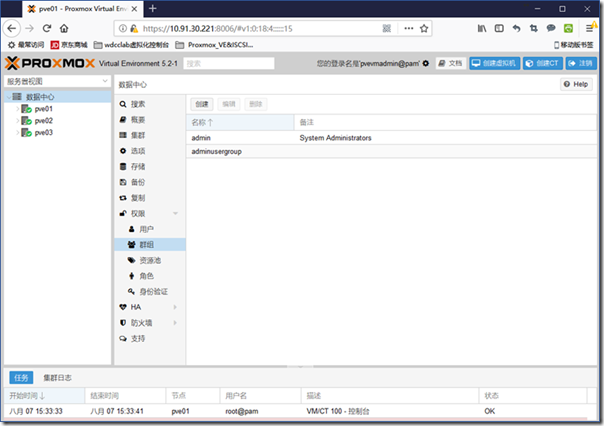

圖2-1-1

二、 Root 的密碼安全性

把 Root 的實際密碼給出去, 在任何系統都是不符合安全規範的!

所以在 Linux 裏面, 最好把有需要 root 權限的使用者 放到 sudoers 的羣組.

# sudo usermod -a -G sudo testuser

PVE 的權限設定方式 是由 userid@ [REALM] group role [PATH] 這四塊組成的.

除了 path 是因爲系統根據 pve node, datstore, vm/ct 而創建出來以外, 其它的 user, group & role 都可以自己建立.

三、 創建類似擁有 root 權限的使用者

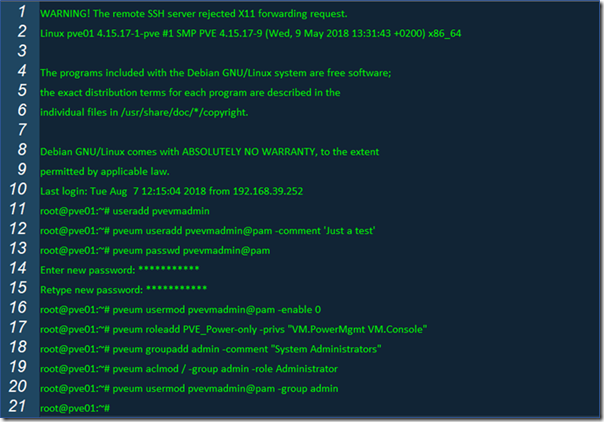

先建立真實帳號

# useradd pvevmadmin 或是 # adduser pvevmadmin

建立新的使用者:

# pveum useradd pvevmadmin@pam -comment 'Just a test'

設置密碼 (並非所有的領域(realms)都支援):

# pveum passwd pvevmadmin@pam

停用帳號:(後面的步驟完成後記得啓用-見本節後圖2-3-2)

# pveum usermod pvevmadmin@pam -enable 0

建立新的 role (Forum bug):

# pveum roleadd PVE_Power-only -privs "VM.PowerMgmt VM.Console"

首先先建立羣組 admin

# pveum groupadd admin -comment "System Administrators"

然後再建立羣組權限, 重點在於 PATH 是 /

# pveum aclmod / -group admin -role Administrator

最後就可以把 user 加入到 admin 羣組裏面了

# pveum usermod pvevmadmin@pam -group admin

具體操作顯示請參考下圖2-3-1

圖2-3-1

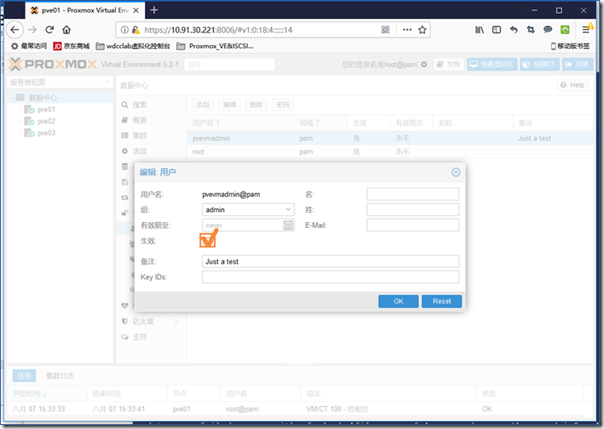

圖2-3-2

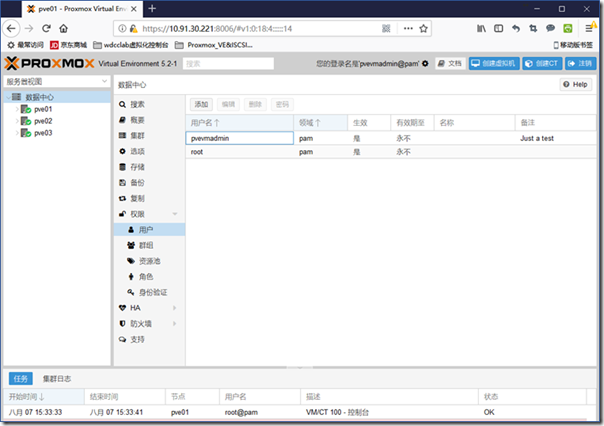

圖2-3-3

圖2-3-4