Juniper SRX220防火牆CPU達到100%的故障解決辦法

一、背景

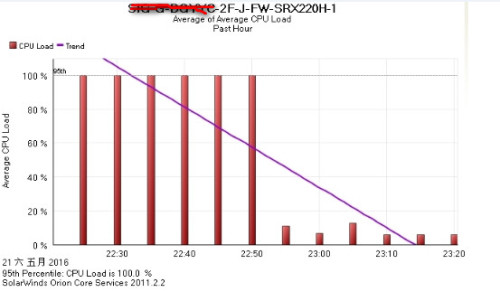

2016年5月21日設備巡檢時發現廣東機構的防火牆SRX220的CPU高達100%,但是設備還能管理,但是卡頓明顯,業

務還沒有中斷。

二、解決辦法

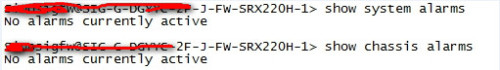

1、查看設備的告警信息,沒有告警。

2、查看帶寬監控查看設備端口流量,均不高。

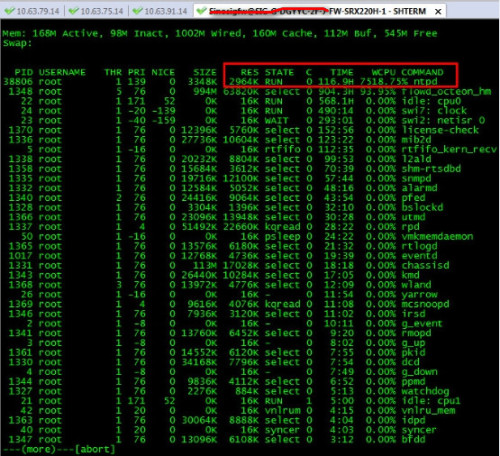

3、查看設備系統進程。

4、查看設備的日誌信息。

5、與廠商工程師溝通,初步判斷是由於NTP服務的開啓導致該端口被利用,發生在了NTP***。

6、關閉NTP配置,設備遠程管理不再卡頓,但是CPU依然是100%。

7、得知是被NTP DDOS***了,就在設備的Lo0接口上引用filter,配置完畢後設備的CPU恢復正常。

set firewall family inet filter To-ntp term 10 from source-address x.x.79.36/32 //lo0地址

set firewall family inet filter To-ntp term 10 from source-address x.x.2.65/32 //NTP server 地址

set firewall family inet filter To-ntp term 10 from protocols udp

set firewall family inet filter To-ntp term 10 from port ntp

set firewall family inet filter To-ntp term 10 then accept

set firewall family inet filter To-ntp term 20 from protocol udp

set firewall family inet filter To-ntp term 20 from port ntp

set firewall family inet filter To-ntp term 20 then discard

set firewall family inet filter To-ntp term 100 then accept

set interfaces lo0 unit 0 family inet filter input To-ntp

8、配置上NTP配置,CPU依然正常。

三、總結

通過這件事情,讓我們看到網絡設備在公網的環境裏非常的不安全,每一個端口都有可能備被人意

外地發現並利用,幸好及時發現,希望能對讀者在今後的運維工作中,有所幫助!