服務器淪陷爲肉雞的原因:

服務器淪陷爲肉雞的根本原因爲:strtus2框架漏洞,者可以在使用該插件上傳文件時,修改HTTP請求頭中的Content-Type值來觸發該漏洞,導致遠程執行代碼。

相關鏈接如下:https://cwiki.apache.org/confluence/display/WW/S2-045?from=timeline&isappinstalled=0

當然了,也會有提供免費檢測WEB是否有此漏洞,相關鏈接如下:https://cloud.nsfocus.com/#/krosa/views/initcdr/productandservice?page_id=12

首頁收到阿里雲-態勢感知的郵件提示我,服務器遭受肉雞***的郵件,如圖:

還有相關提示的短信。

服務器淪陷爲肉雞的處理 (抓雞過程):

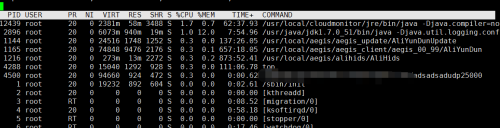

1.top命令查看有無可疑進程,如圖:

查看到PID:4500爲可疑進程

2.cat /root/.bash_history | less # 查看root用戶操作命令記錄文件,發現沒有信息。應該是被清除了。

3.cat /var/log/secure # 查看登錄日誌,並沒有發現異常。

4.service iptbles status # 發現防火牆沒有運行,顯然是已經被關掉了。

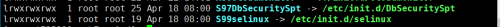

5.find / -type f| xargs grep "adsadsadudp25000" # 查看adsadsadudp25000有多少目錄包含這個程序的啓動信息。如圖:

發現在/etc/init.d/下有異常文件,不用着急刪除這兩個文件。肯定還有其他的***文件。順着這個問題查找下去,發現/etc/rc.d/rc1.d,/etc/rc.d/rc2.d,/etc/rc.d/rc3.d,/etc/rc.d/rc4.d

,/etc/rc.d/rc5.d每個目錄下都有相應的文件,通過查看文件信息,找到了“雞頭“在哪裏/usr/bin/bsd-port.。

(當時着急處理抓雞,沒有更詳細的截圖)。

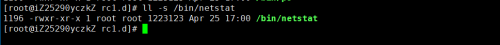

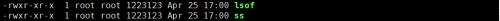

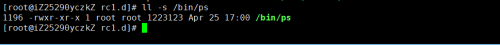

6.ll -rt /bin/ # 查看系統命令是否被替換等情況,查看發現如下圖的情況:

ll -rt /usr/sbin # 查看系統命令是否被替換等情況,查看發現如下圖的情況:

7.rm -rf /bin/ps

rm -rf /bin/netstat

rm -rf /usr/sbin/lsof

rm -rf /usr/sbin/ss # 刪除這四個系統命令。使用yum方式重新安裝命令。

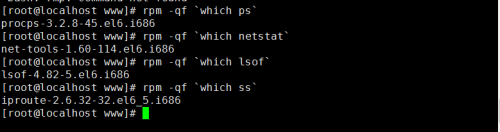

8.通過rpm查看相應的命令包,如圖:

9.yum install procps -y

yum install net-tools -y

yum install lsof -y

yum install iproute -y #使用yum方式安裝命令。

10.刪除相應的"雞×××件"

rm -rf /etc/rc.d/rc1.d/S97DbSecuritySpt S99selinux

rm -rf /etc/rc.d/rc2.d/S97DbSecuritySpt S99selinux

rm -rf /etc/rc.d/rc3.d/S97DbSecuritySpt S99selinux

rm -rf /etc/rc.d/rc4.d/S97DbSecuritySpt S99selinux

rm -rf /etc/rc.d/rc5.d/S97DbSecuritySpt S99selinux

rm -rf /usr/bin/bsd-port

rm -rf adsadsadudp25000

rm -rf /etc/init.d/S97DbSecuritySpt S99selinux

到此,肉雞應該是基本上清除了,剩下的就是修補漏洞相應的jar包。

11.passwd root # 更改root密碼。

12.su - www

ssh-keygen -t -rsa -b 2048

cd .ssh

cat id_rsa.pub >authorized_keys

sz id_rsa id_rsa.pub #更新祕鑰文件。

13.聯繫開發,更新相應的jar包。

14.聯繫測試,測試新jar對生產環境是否有影響。確認無誤,可以上線,修補strtus2漏洞。

總結:

1.在kill進程的時候,kill掉,過一會就會重新生成***文件。

2.應及時更新相應的漏洞,不管是系統層面,應用層面。應該按周,按月檢查,提高相應的防範意識,提升web服務的安全性。

3.購買相應的服務。能夠檢查代碼,框架,業務相應的服務。更進一步提升安全性。。。。。