擴展的正則表達式

egrep 或者 grep –E (瞭解即可)

+號前面的o,表示一個o或一個o以上

同時,匹配兩個搜索

\< 其後面的字符必須作爲單詞的首部出現,也可\b

\> 其前的字符必須作爲單詞的尾部出現,也可\b\<root\<

root必須作爲一行的單詞出現,也可\broot\b

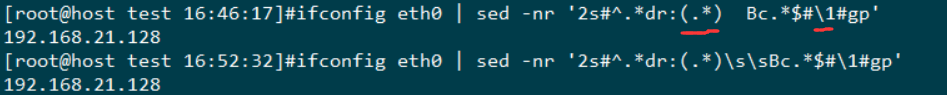

題目篩選IP地址:

方法一:

\s單個空白字符

這樣寫也行:兩個空格+Bc

方法二:

-n取消默認的輸出,得加個p(打印)

這裏匹配到兩行,因爲第二行裏也有dr

可以指定行號的 這樣就是替換第二行的

方法三:

題目:把下圖中的64取出來 其實應該是取644的

試驗一下

如果前面行首不好確定,也可以從後面開始

.*0 這樣不太好,要是0變成1,2,3呢 所以用下面這樣確定在(號之後的一位數字

這樣比較好,\( 轉義

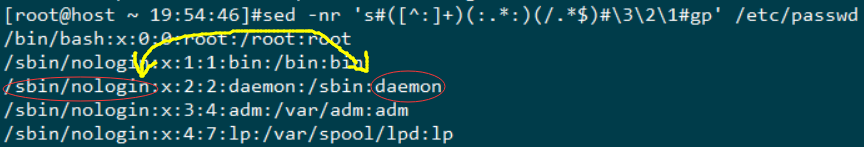

題目:把/etc/passwd內容第一個字段和最後一個對調

方法一:

最後可以加一個$符,沒加也行

方法二:

題目:取一個文件的權限(數字體現)

下面還有許多方法:

awk一些參數

stat這個命令直接有這個選項,出權限

如果當命令結果包含了我們需要的內容,我們要想到命令的參數是否有具體的參數能夠一步達到

我們需要的結果,這樣就會去man stat了

其他方法:

直接找配置文件也行,不過要不是DHCP分配的IP

原文件內容:

模擬被***

每個文件都有如上內容

以下兩個方式解決:

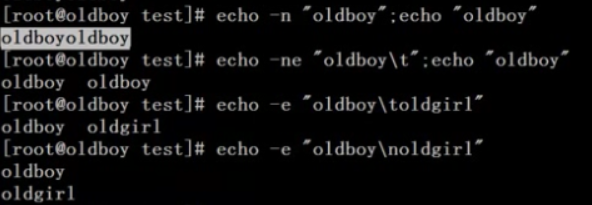

帶一下echo的常用兩個參數