1)雲訪問安全代理(CASB):CASB相當於一個應用代理安全網關,安全地連接起用戶與多個雲服務商,屬於雲安全身份管理的範疇。這是Gartner在雲計算安全領域力推的技術,有多份專門報告,也是Hype Cycle的常客,這裏就不多說了。【注:CASB在國內鮮見,可能跟國內雲計算髮展水平有關,尤其是SaaS還處於雛形階段】

2)終端檢測與響應(EDR):這個技術在2014年就上榜了。Gartner也有專門的分析報告,並且將其列入五種檢測高級威脅的手段之一。EDR工具通常記錄大量終端與網絡事件,並將這些數據存儲在終端本地或者集中數據庫中。然後對這些數據進行IOC比對,行爲分析和機器學習,用以持續對這些數據進行分析,識別信息泄露(包括內部威脅),並快速對***進行響應。【注:EDR在國內也在漸漸起勢,今年RSA大會上就有一個startup公司展示了這類產品】

3)基於非簽名方法的終端防禦技術:包括內存保護技術和漏洞利用阻斷技術,用於阻斷惡意代碼進入系統的常見通道;使用數學模型來構建基於機器學習的惡意代碼阻斷技術。【注:這是對現有終端管理技術、終端殺毒技術的升級換代】

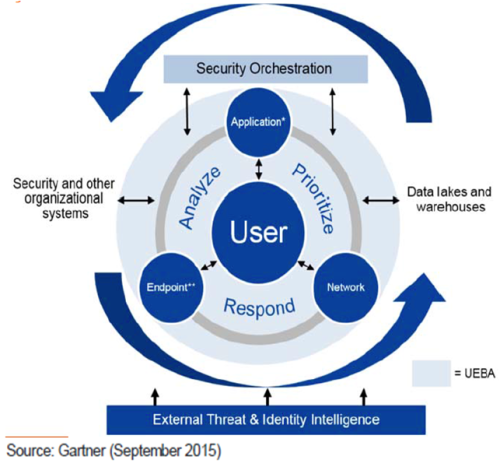

4)用戶和實體行爲分析(UEBA)技術:UEBA是安全分析領域的熱點,它以用戶爲中心來分析用戶行爲,同時也能分析其他實體(諸如端點、網絡和應用等)的行爲。此外,將這些實體分析關聯起來還能使得分析結果更加準確,威脅檢測更加有效。【注:UEBA是當前安全分析的突破口,已經涌現了大量此類專業公司,也發生了大量此類併購,Gartner在2015年有專門的市場指南報告。如下圖所示】

在那份報告中,Gartner表示目前UEBA的全球市場規模約5000萬美元,但增速明顯、併購頻繁。報告給出了4種UEBA的應用場景,包括大尺度安全管理、數據滲漏、IAM、和內部威脅分析。我在2015年的電機工程學會年會上也做過這個主題發言,以後有機會分享。我們團隊在2014年的安管平臺中就發佈了這個模塊。

5)微隔離和流可視性(Visibility)技術:廣義上講,微隔離就是一種更細粒度的網絡隔離技術,主要是用於阻止***在進入企業網絡內部後的橫向平移(或者叫東西向移動)。流可視性技術使得安全運維與管理人員可以看到內部網絡信息流動的情況,使得微隔離能夠更好地設置策略並協助糾偏。此外,有些廠商還爲不同工作負載之間的數據傳輸提供流量加密功能選項。【注:實際上,微隔離主要用於雲計算環境下的安全,尤其是針對雲中東西向流量的安全保護。還有,這裏的流是Flow,而不是流量(Traffic),有不少人對流和流量並沒有分清楚。我們團隊在2011年就做出了流分析模塊,並在2014年發佈了針對內部網絡的流行爲分析模塊】

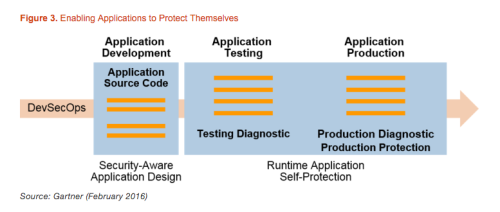

6)DevOps的安全測試技術:安全必須成爲DevOps中的必備部分,也就是所謂的DevSecOps。Gartner也有專門的報告講到這個。它採用模型、藍圖、模板、工具鏈等等驅動的安全方法來對開發和運維過程進行自保護,譬如開發時應用測試、運行時應用測試、開發時/上線前安全漏洞掃描。它是一種自動化的、透明化的、合規性的、基於策略的對應用底層安全架構的配置。【注:我也跟阿里的BlackScreen請教過這個方面問題,阿里的cnbird也在從事這方面的工作。BlackScreen認爲DevSecOps的核心就是基於腳本的(對應用全生命週期)的自動化持續監控與響應。如下圖】

這裏面涉及到一個很重要的技術——RASP(運行時應用自保護),Gartner對此也有專門的闡釋。此外,業界還有人將DevSecOps和SecDevOps分開來表述。

7)情報驅動的安全運營中心及編排解決方案技術:情報驅動的SOC超越了傳統的邊界防禦技術和基於事件的監測技術。ISOC必須以情報爲中心,採用自適應和情境感知的技術,應對新的“檢測與響應”時代的挑戰。而在邁向ISOC的過程中,自動化和編排技是ISOC流程落地的關鍵使能技術。【注:毫無疑問,ISOC是我關注的重點,Gartner專門推出過專項報告,我也分析過(http://yepeng.blog.51cto.com/3101105/1718678)。ISOC可以理解爲情報驅動的智能SOC,它的核心特徵是:

在戰略和戰術上運營威脅情報

通過高級分析將安全智能落地

極盡所能地實現自動化

捕獵和調查(偵查與獵取)

部署自適應安全架構

自動化編排技術更是不必多言,今年的RSA大會上的創新沙箱環節,Phantom搶盡風頭,引發國內一陣漣漪。而最近的併購事件中,這個技術也備受資本追捧。】

8)遠程瀏覽器技術:【注:這個技術比較有趣】鑑於瀏覽器往往成爲***的入口,因此有人將瀏覽器部署在遠程的一個“瀏覽器服務器池”(通常是基於linux的)中。用戶使用這些遠程的瀏覽器來進行網頁訪問。這樣一來,這些瀏覽器所在的服務器跟用戶所在環境中的終端和網絡是隔離的。如此一來,客戶所在網絡的暴露面大大降低,而風險被轉移到瀏覽器服務器池那裏去了。而在瀏覽器服務器池那邊可以實施專門的安全保護與控制。更進一步,這個瀏覽器服務器池可以被包裝爲一種雲服務(SaaS),當然也可以運行在隔離的客戶側。【注:想象一下,客戶看到的瀏覽器頁面都是圖像,有點類似虛擬桌面的感覺。這種技術必須解決用戶與瀏覽器交互的一系列問題,譬如下載文件、上傳信息、與本地間的複製粘貼,等等。】

9)僞裝技術:這種技術的本質就是有針對性地對***者進行網絡、應用、終端和數據的僞裝,欺騙***者,尤其是***者的工具中的各種特徵識別,使得那些工具失效,擾亂***者的視線,將其引入死衚衕,延緩***者的時間。譬如可以設置一個僞目標/誘餌,誘騙***者對其實施***,從而觸發***告警。Gartner預測到2018年10%的企業將採用這類技術,主動地與***進行對抗。【注:信息僞裝、網絡僞裝、主機僞裝等等技術已經出現很久了,這種技術是典型的從軍事領域延伸過來的,威脅情報也是。這類技術屬於主動防禦技術的範疇,也是積極防禦、積極對抗思想一個體現。這種思想的終極目標是不求阻止任何***,而是儘可能地延緩***,拖延***者的時間,以便爲找到對策爭取時間。網絡***很多時候就是一場奪取時間的戰鬥,誰得到的時間越多,誰就越有可能掌握對抗的主動權,而掌握主動就意味着更有可能獲取對抗的勝利。我在去年4月份接受採訪時《大數據分析——信息安全下一站》一文中“防禦思想變革”部分有專門闡釋。】

10)普適信任服務(Pervasive Trust Services)技術:在OT和IoT(即工控和物聯網)領域的安全方面,新的安全模型必須出現,用於成規模(譬如達到數10億規模設備)的信任配置與管理。這種大規模的信任服務包括了安全預配置、數據完整性與私密性、設備身份與認證服務等。一些最先進的方法還是用分佈式信任架構和類似區塊鏈的架構來管理大規模分佈式的信任與數據完整性。