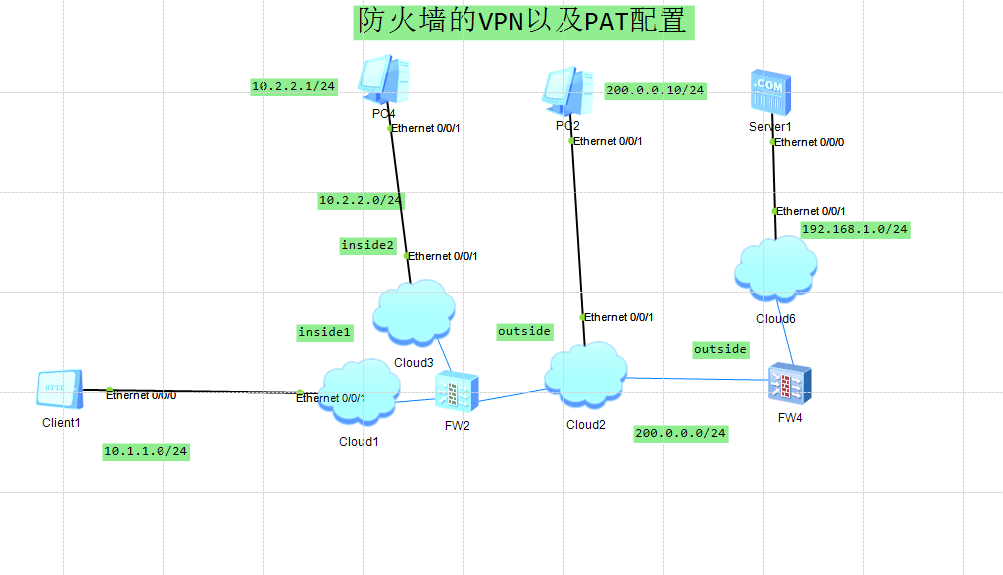

實驗目的:

client1(子公司)可以訪問服務器server1(總公司),子公司的其他客戶機pc4,pc2可以照常上網實驗步驟及思路:

1.配置pc機以及服務器ip

Client1

ip: 10.1.1.1

子網掩碼:255.255.255.0

網 關:10.1.1.254

pc4

ip: 10.2.2.1

子網掩碼:255.255.255.0

網 關:10.2.2.254

pc2

ip: 10.2.2.10

子網掩碼:255.255.255.0

網 關:10.2.2.254

Server1

ip: 192.168.1.1

子網掩碼:255.255.255.0

網 關:192.168.1.2542.配置雲

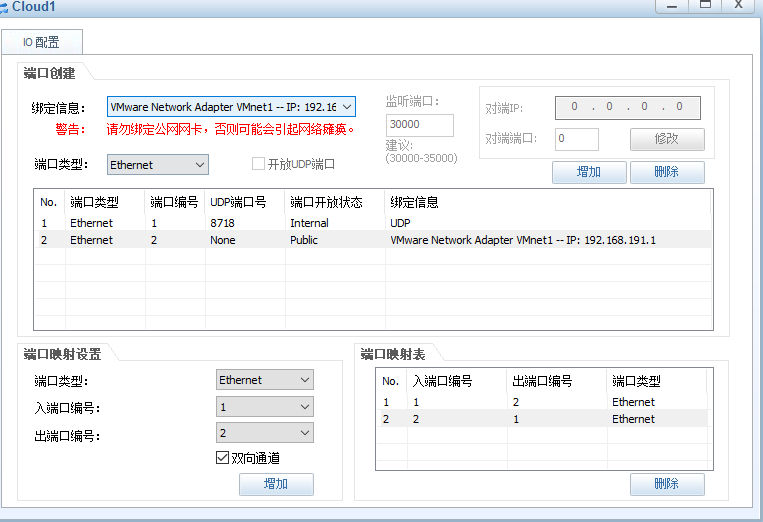

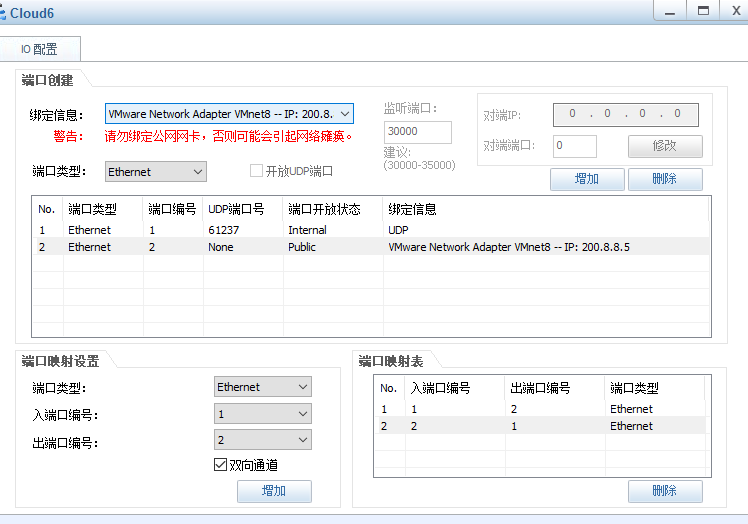

Cloud1

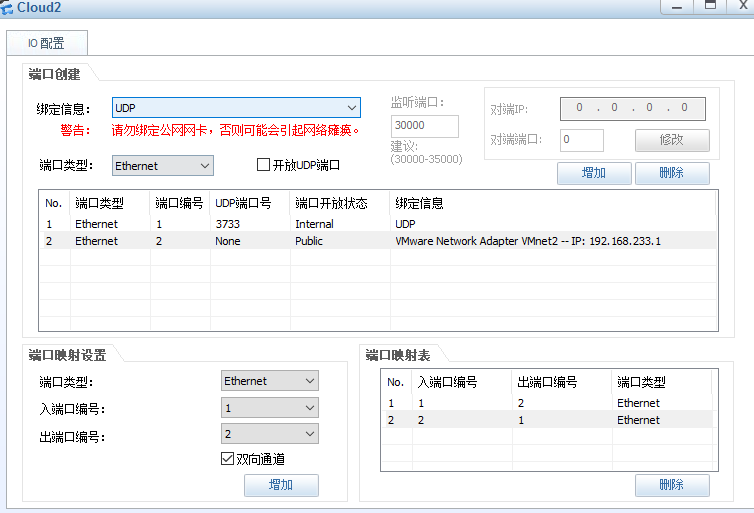

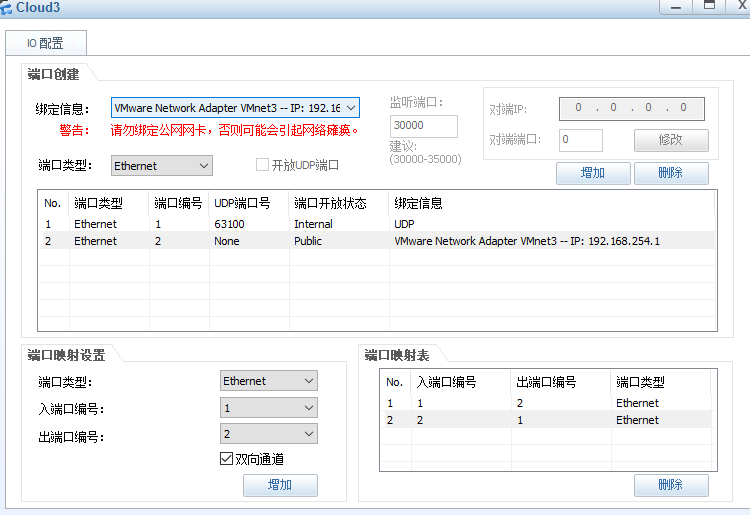

Cloud2 Cloud3 Cloud63.配置防火牆

ASA1:

interface g0 進入端口

nameif inside1 起名字

ip address 10.1.1.254 配置防火牆網關

security-level 100 配置內網安全級別(內網安全級別大於外網)

no shutdown 激活端口

interface g1 進入端口

nameif outside 起名字

ip address 200.0.0.1. 配置防火牆網關

security-level 50 配置外網安全級別(內網安全級別大於外網)

no shutdown 激活端口

interface g2 進入端口

nameif inside 2 起名字

ip address 10.2.2.254 配置防火牆網關

security-level 100 配置內網安全級別(內網安全級別大於外網)

no shutdown 激活端口

配置默認路由交給下一跳:

ip route 0.0.0.0 0.0.0.0 200.0.0.2

ASA2:

interface g0 進入端口

nameif inside 起名字

ip address 192.168.1..254 配置防火牆網關

security-level 100 配置內網安全級別(內網安全級別大於外網)

no shutdown 激活端口

interface g1 進入端口

nameif outside 起名字

ip address 200.0.0.1 配置防火牆出口網段

security-level 50 配置外網安全級別(內網安全級別大於外網)

no shutdown 激活端口

配置默認路由交給下一跳:

ip route 0.0.0.0 0.0.0.0 200.0.0.1

4.配置***

ASA1( 分公司)

配置 ISAKMP 策略

ASA1(config)#crypto ikev1 enable outside

ASA1(config)#crypto ikev1 policy 1

ASA1(config-ikev1-policy)#encryption aes

ASA1(config-ikev1-policy)#hash sha

ASA1(config-ikev1-policy)#authentication pre-share

ASA1(config-ikev1-policy)#group 2

ASA1 (config)# tunnel-group 200.0.0.2 type ipsec-l2l

ASA1 (config)# tunnel-group 200.0.0.2 ipsec-attributes

ASA1 (config-tunnel-ipsec)# ikev1 pre-shared-key tedu

配置 ACL

ASA1(config)#access-list 100 permit ip 10.1.1.0 255.255.255.0 192.168.1.0 225.255.255.0

配置 IPSec 策略(轉換集)

ASA1(config)#crypto ipsec ikev1 transform-set yf-set esp-aes esp-sha-hmac

配置加密映射集

ASA1(config)#crypto map yf-map 1 match address 100

ASA1(config)#crypto map yf-map 1 set peer 200.0.0.2

ASA1(config)#crypto map yf-map 1 set ikev1 transform-set yf-set

將映射集應用在接口

ASA1(config)#crypto map yf-map interface outside

ASA2(總公司)

配置 ISAKMP 策略

ASA2(config)#crypto ikev1 enable outside

ASA2(config)#crypto ikev1 policy 1

ASA2(config-ikev1-policy)#encryption aes

ASA2(config-ikev1-policy)#hash sha

ASA2(config-ikev1-policy)#authentication pre-share

ASA2(config-ikev1-policy)#group 2

ASA2 (config)# tunnel-group 200.0.0.1 type ipsec-l2l

ASA2 (config)# tunnel-group 200.0.0.1 ipsec-attributes

ASA2 (config-tunnel-ipsec)# ikev1 pre-shared-key tedu

配置 ACL

ASA2(config)#access-list 100 permit ip 192.168.1.0 225.255.255.0 10.1.1.0 255.255.255.0

配置 IPSec 策略(轉換集)

ASA2(config)#crypto ipsec ikev1 transform-set yf-set esp-aes esp-sha-hmac

配置加密映射集

ASA2(config)#crypto map yf-map 1 match address 100

ASA2(config)#crypto map yf-map 1 set peer 200.0.0.1

ASA2(config)#crypto map yf-map 1 set ikev1 transform-set yf-set

將映射集應用在接口

ASA2(config)#crypto map yf-map interface outside5.驗證,測試

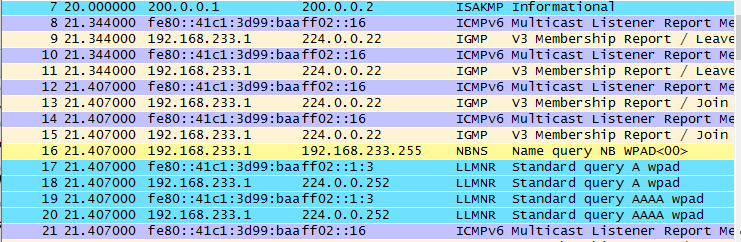

show crypto isakmp sa 查看管理連接 SA 的狀態

clear crypto isakmp sa 清除

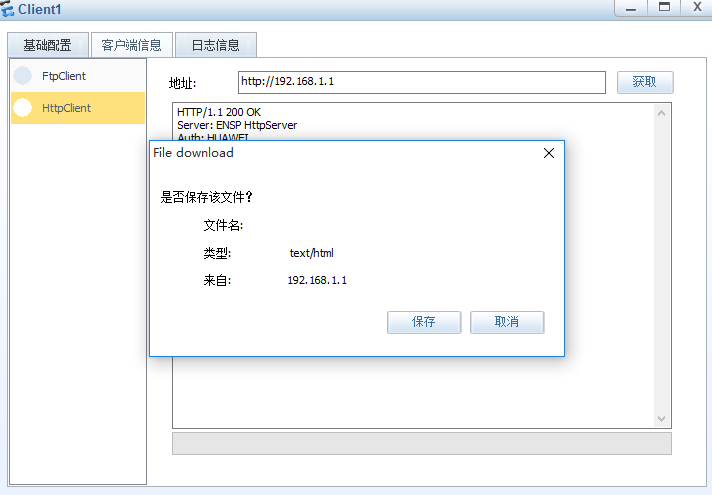

驗證:Client1 訪問 Server1 的 Web6..AT 方面的配置

ASA1(config)# object network ob-inside2(名字)

ASA1(config-network-object)# subnet 10.2.2.0 255.255.255.0 外網地址

ASA1(config-network-object)# nat (inside2,outside) dynamic interface 轉換的端口

ASA1(config)# access-list icmp permit icmp any any 允許ping包

ASA1(config)# access-group icmp in int outside 在端口調用

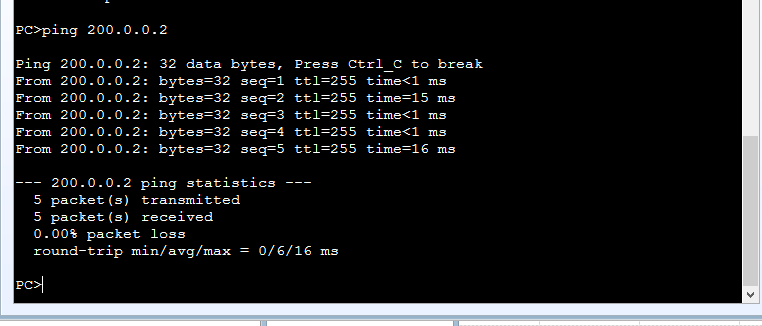

7.測試,驗證

PC4上網測試:ping 200.0.0.2

物理機上抓包: