配置反射ACL 拓撲圖如上:

在外網和內網路由器上配置遠程登錄,現實環境中,爲了保證網絡安全,外網是不可以訪問內網的,而內網可以訪問外網。如上圖,R1不可以telnet和pingR3,但是R3可以訪問R1:

配置如下:

En

Conf t

Hostname R1

Int f0/0

Ip add 12.1.1.1 255.255.255.0

No shutdown

Ip route 0.0.0.0 0.0.0.0 12.1.1.2

Line vty 0 4

Password 123

Login

Exit

Enable password 123

t

En

Conf t

Int f0/0

Ip add 12.1.1.2 255.255.255.0

No shu

Int e1/0

Ip add 23.1.1.2 255.255.255.0

No shu

Exit

Ip access-list extended out-acl (啓用擴展命名ACL 名字是out-acl cisco IOS只支持擴展命名 ACL來定義反射列表)

Permit ip any any reflect out--ip

(允許所有IP流量 並對外出IP流量進行反射,創建臨時列表 名字叫out--ip)

Exit

Ip access-list extended in-acl (創建在F0/0端口進來方向的擴展命名ACL 名字叫in-acl)

Evaluate out-ip (評估反射列表 其實就是調用前面創建的臨時列表out-ip)

進入端口進行啓用:

Int f0/0

Ip access-group out-acl out

Ip access-group in-acl in

(數據包外出時做反射 進入時做評估)

R3上的配置 和R1 差不多

En

Conf t

Hos R3

Int e1/0

Ip add 23.1.1.3 255.255.255.0

No shu

Exit

Ip route 0.0.0.0 0.0.0.0 23.1.1.2

配置完成後進行測試

R3 ping R1 可以ping 通

R3 可以telnet R1

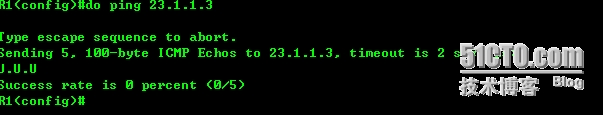

但是R1不可以ping通R3

實驗達到了要求。

但是,我們想想爲什麼R3可以訪問R1,但是R1不能訪問R3,原理是什麼呢?

因爲在現實網絡環境中,做了反射ACL後,當內部網絡發起一個會話(基於ip.icmp tcp udp等都可以),並且將數據包發送給外網時,反射ACL被觸發,並且生成一個臨時條目。如果從外部網絡回來的數據流符合臨時條目時,則允許進入內部網絡,否則就禁止進入臨時網絡。反射ACL真正起到了防火牆的作用,只是僅僅檢查數據包中的ACK和RST的比特位,同時還檢查源和目的地址及端口號,可以很好的阻止欺騙和某些DOS***。

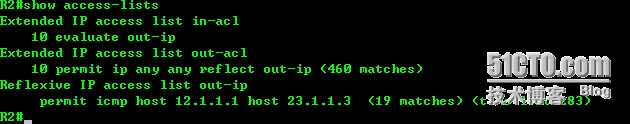

我們在R2上show access-list可以看見

表示再過283s,這個條目就會刪除,下次再訪問的話又會臨時生成條目。