OpenWAF自從去年10月開源,半年來已經陸陸續續開源了各大模塊,受到了多方的大量關注。最近更是剛剛開源了大家都很期待的CC模塊!

什麼是CC?OpenWAF的CC防護又能做些什麼?下面我們就會爲您詳細介紹。

什麼是CC?

舉個例子,城東新開了一家牛肉麪館,生意紅火,顧客絡繹不絕。某天,一個地方惡霸召集了手下一批小弟,一窩蜂涌入牛肉麪館,霸佔了所有座位,只聊天不點菜,導致真正的顧客無法進店消費。由此,牛肉麪館的生意受到影響,損失慘重。

如果把這家牛肉麪館看作是一家互聯網企業,那麼這羣地痞的惡行,就是典型的分佈式拒絕服務,也就是我們所說的DDoS***。

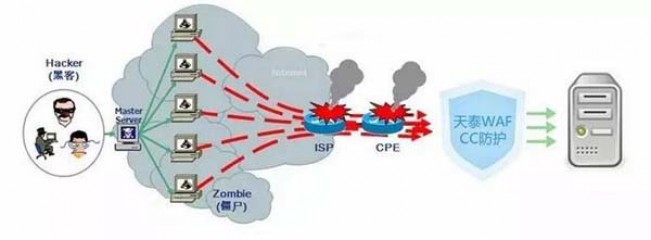

CC***是DDOS(分佈式拒絕服務)的一種,相比其它的DDOS***CC似乎更有技術含量一些。***者藉助代理服務器生成指向受害主機的合法請求,實現DDOS,和僞裝就叫:CC(ChallengeCollapsar)。

這種***你見不到真實源IP,見不到特別大的異常流量,卻會造成服務器無法進行正常連接。諸如電商和遊戲運營商都是CC***的常見受害者。

CC***的原理

傳統CC***的原理就是***者控制某些主機不停地發大量數據包給對方服務器造成服務器資源耗盡,一直到宕機崩潰。CC主要是用來***頁面的,每個人都有這樣的體驗:當一個網頁訪問的人數特別多的時候,打開網頁就慢了,CC就是模擬多個用戶(多少線程就是多少用戶)不停地進行訪問那些需要大量數據操作(就是需要大量CPU時間)的頁面,造成服務器資源的浪費,CPU長時間處於100%,永遠都有處理不完的連接直至就網絡擁塞,正常的訪問被中止。

傳統的CC防護,會時刻判斷是否達到CC清洗閾值,找到***源進行攔截,往往效率很低而且誤報率高。

OpenWAF的CC防護分爲流量監控和流量清洗兩個階段。在流量監控階段時,未達到服務器性能瓶頸前,不需記錄各IP的詳細信息。也就是堵車了才進行限速,不堵車你想開多快開多快。這樣即節約資源,又有效的提升了引擎性能。當流量達到設置的觸發閾值,才真正進入流量清洗階段,時刻記錄分析IP及路徑流量,進行“限速”。

當流量達到清洗閾值,傳統的CC防護僅支持阻斷請求,"誤殺"概率高,用戶體驗差。而OpenWAF提供了豐富的攔截動作,不僅支持阻斷,還提供連接重置,人機識別(JS代碼驗證或驗證碼驗證,此功能4月份開源)。就好像遇到了事故,我們不是直接吊銷駕照,而是進行責任判斷,從而有效提升了用戶體驗度,減少了誤報。

OpenWAF的流量監控當前支持監控每秒請求流量及每秒請求數,流量清洗階段當前支持IP級每秒新建連接數、IP級連接總數、IP級每秒請求數及路徑級每秒請求數。再配合OpenWAF的安全策略,可以進行站點級、路徑級、IP級的多重配置,有效進行多重防護,讓你可以輕鬆自定義你想要的“交通限速規則”。

我們始終堅信“愈分享,愈安全”,希望有更多人能夠嘗試OpenWAF,並加入防護WEB安全的隊伍,並給我們提出您的寶貴意見。