無線安全設置中,wpa2是目前應用最廣泛的加密認證方式。在加密和祕鑰管理過程中,均沒有明顯漏洞可利用。但是在實際中,依然存在針對wpa2的認證口令的***。目前針對wpa2的***方法,最主要的就是抓取用戶接入ap時,截獲handshake握手包。handshake握手包中包含着被加密處理的祕鑰信息。因此在***時,可以利用同樣的加密算法,對密碼字典中的內容進行加密,並與握手包中的內容進行匹配,從而找到wpa2的認證祕鑰。該種***方法的前提是設法嗅探到handshake包,並依賴字典的內容。因此弱口令往往容易被遍歷出來,但是對於特殊的強口令,就顯得非常困難了。本實驗不演示抓包的過程,只演示針對已知handshake握手包進行字典破解的過程。

一、利用ewsa軟件破解無線數據包

1.1因爲受實驗環境有限,我們無法實地去抓取wifi中的握手包,爲此,我們特定準備了一個握手包,我們來看一下,如果有握手包的情況下,該如何進行破解,首先我們打開C:\tools\破解wpa2加密包實驗文件夾下的ewsa.exe。

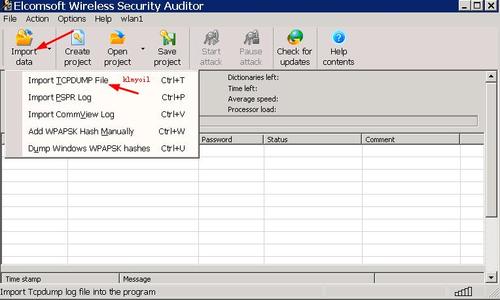

1.2選擇『Import data』下面的『Import TCPDUMP file』

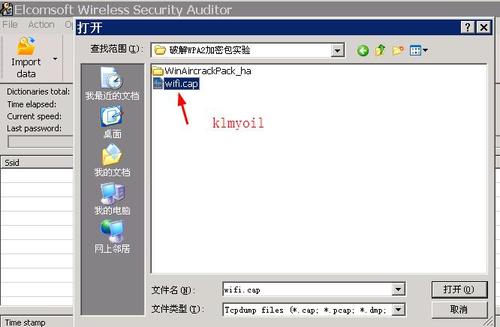

1.3打開後,選擇我們的cap握手包

1.4點擊確定後,回到主程序界面。

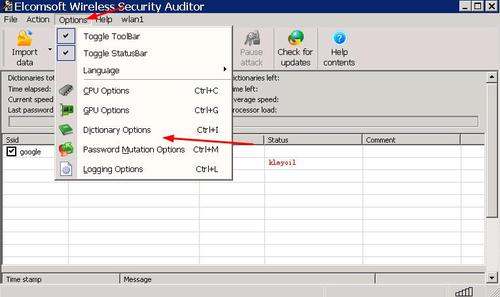

1.5選擇主程序界面上『options』下的『dictionary options』。

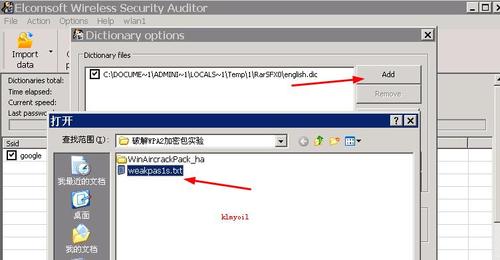

1.6打開後,選擇『add』,增加我們的字典

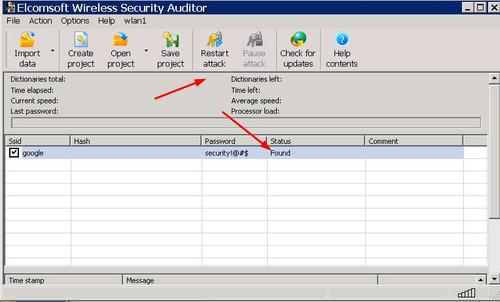

1.7選擇好我們的字典,點擊確定 回到程序的主頁面,點擊『start attack』開始破解。

1.8很快,軟件會幫我們跑出明文密碼。

1.9至此,破解wpa2加密包實驗結束。