芯片巨頭英特爾於2011年以77億美元的價格收購了安全廠商邁克菲後者在2014年成爲英特爾的一個部門Intel Securivy並於本週正式宣佈完成出讓51%的股份再次獨立運營。據英特爾的年度財報2016年安全業務收入達到22億美元以目前的匯率換算成人民幣 超過150億元堪稱世界上最大的網絡安全廠商之一。

以殺毒業務起家的邁克菲目前業務已經拓展到包括端點安全、數據安全、安全運營和數據中心與雲安全的四大類業務線其中數據中心與雲安全爲當前及未來業務發展的重中之重。

一、雲是大趨勢 異構化給安全帶來巨大挑戰

隨着IT系統的普及和發展一些大型企業開始把自己的IT部門獨立出來不僅爲企業本身服務還可以對外提供服務完成從一個成本中心到利潤中心的角色轉變。

而云計算的出現無疑更加推動了這種轉變的趨勢。越來越多的企業在利用雲技術在給自身提供IT資源的同時把資源向外輸出安全服務也同樣如此。

今年2月份雲安全聯盟發佈了一份基於全球2000多家大中型企業客戶所做的雲安全現狀調查。調查發現與2015年相比許多一開始使用私有云的企業往公有云遷移的趨勢非常明顯轉向公有云、混合雲後者的模式被越來越多的大型企業所接受。

不僅如此還有一些企業認爲與其建立私有云自己維護安全可能還不如交給資源更豐富、能力更強的公有云。

但目前國內雲平臺的架構非常不統一無論是公有云還是私有云無論是虛擬化、雲管理平臺還是SDN僅OpenStack就有許多變種。即使在一個大客戶的雲環境裏由於不同的業務部門根據不同的業務需求在不同時期進行採購最終形成了多種虛擬化程序、各種版本雲管理平臺甚至是公有云和私有云環境同時存在的局面。

如何在這種混合、異構的環境下做安全就成了一個非常大的挑戰。

二、可視化與威脅情報

解決異構環境帶來的系統複雜性首先要保證環境中各項資源在IaaS層面的可見性。這裏需要一個能夠適配不同虛擬化環境的安全管理平臺並通過統一的連接器與各個不同的系統接口連接。

在操作系統層面通過這個連接器可以盤點不同雲環境裏面的資產如虛機、操作系統。在安全層面則可以查清安全組、訪問控制列表、黑白名單、防病毒等安全信息同步發現問題後再根據需求把正確的安全策略下發回去。

可視化的意義就在於發現並解決問題。最直接的就是通過收集各種安全組的信息識別未經保護的資產發現安全策略的配置錯誤發現惡意***等。通過與外部威脅情報結合把各種數據做關聯可以進一步識別高級威脅。

GTI即全球威脅情報是邁克菲運營多年的的威脅情報系統也是世界上最大的網絡安全威脅情報系統之一。此外邁克菲還於數年前推出了數據交換層DXL技術不同的安全產品、甚至不同廠商的產品均可以通過這個平臺進行威脅情報交換。現在全球已經有幾十家廠商的產品使用這個系統進行情報交換其中就有華爲。

在數據交換標準方面DXL能夠支持STIX格式和TAXII協議通過現有產品比如邁克菲的SIEM或者威脅情報交換軟件(TIE)能夠支持這類標準化的格式進行情報管理和交換。但這STIX/TAXII的問題在於並沒有提供相應的軟件和基礎架構。這就意味着用戶只能自已建立威脅情報系統去兼容這兩種標準而不是直接利用現有的開源軟件進行威脅情報交換。對於某些用戶而言不夠方便和靈活。

目前DXL已經開源Github上就可以看到源碼及SDK任何想使用DXL進行威脅情報交換的安全廠商或用戶都可以自由接入。

這種統一化的安全管理平臺好處非常明顯用戶不用考慮自身的雲環境就可以直接採用但前提是需要解決兩個問題

一個是技術問題即雲環境中各種虛擬化程序及管理平臺的適配性。如邁克菲的ePO安全管理平臺就支持Xen/KVM/VMware/Hyper-V等多種虛擬化平臺以及開源的各種版本的OpenStack爲代表。

二是雲服務商爲安全管理平臺開放各種系統的接口(API)這並非技術問題而是企業之間的合作意願問題。

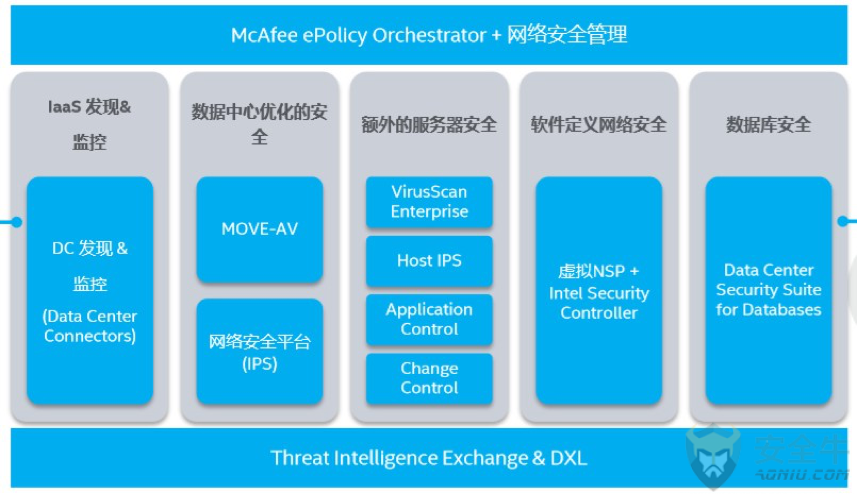

三、基礎架構安全與服務器安全

基礎架構安全可簡單分爲網絡層和主機層典型的安全產品如網絡IPS和防病毒。在網絡層與主機層邁克菲的安全方案與同類解決方案最大的區別在於二者的聯動性。

由於安全人員的短缺尤其是高水平安全人員的匱乏自動化安全運維已經成爲今後的發展方向。而自動化安全運維的關鍵就是基於低誤報、低誤判的情況下去做自動化的聯動。

例如防病毒軟件在一個端點上發現了一個可疑程序經APT防護系統檢測後確認有問題。這時防病毒軟件不只是在這臺端點簡單殺掉行了而是會通過聯動機制把這個惡意程序的IOC攻陷指標反饋到所有的虛機上並且反饋到IPS上去攔截防護範圍遍佈整個網絡架構即使後端那些沒有部署安全產品的端點也受到相應的保護這就是自動化聯動帶來的快速、高效和準確。

傳統的IPS防護的重點在於數據中心的南北向流量頂多去做一些內部的安全隔離分區。但現在的IPS已經開始兼管東西向流量的安全檢測和防護。同時結合多種分析技術和威脅情報極大的降低誤報率。

服務器安全與PC或虛擬終端安全有所不同它對資源的佔用比較敏感因此部署安全軟件必須考慮CPU、內存等資源消耗以及運行的穩定性。邁克菲公司爲用戶提供了豐富的服務器安全軟件選項可以針對性的解決不同用戶的安全痛點主要有防病毒、白名單、主機IPS、虛擬補丁、基線管理、審計、合規、數據庫服務器安全等。例如如果用戶對關鍵服務器的資源佔用比較在意可以選用白名單方式對服務器進行保護。

四、安全中間件解決SDN適配

與各種虛擬化應用類似SDN軟件定義網絡也有着各種不同的流派。因此雲安全平臺也需要兼容各種SDN才能符合平臺級產品的定位。

在SDN的適配方面同樣也需要一個連接器。邁克菲通過一個名爲 Open Security Controller(OSC)的免費組件提供北向和南向的接口。前者負責不同SDN的接口南向對接各種安全管理設備如IPS。這種連接器就像一個安全中間件一端獲取不同SDN的資源配置要求另一端則動態的從網絡安全資源池獲取設備去部署和分發。

目前許多安全設備廠商的做法是蹼對搏,的SDN如思科的ACI、Vmware的NSX、OpenDaylight等開發不同的版本去逐個兼容這就極大地帶來了日後版本更新升級維護的困難。安全中間件則解決了這個問題不管北向的SDN如何改變只需相應地修改中間件即可省去了很多的適配、兼容性等問題。

安全中間件的做法爲南北向之間提供了一個抽象層可兼容不同的SDN。

我們知道雖然目前SDN的普及率還很低報告顯示在企業用戶中只有5%到6%的使用率。大部分私有云只是做了服務器虛擬化實現純粹軟件定義網絡的完全雲化還有一段路要走。但它一定是未來的趨勢一個規模非常龐大的市場。SDDC軟件定義數據中心已經是必然而這也是邁克菲目前階段重點關注的方向。

五、整體解決方案才能真正有效

沒有任何一家安全企業能夠包打天下廠商之間需要協同聯動打造整體安全解決方案纔能有效的解決安全問題這一理念已經成爲業內共識。

邁克菲成立了安全創新聯盟(SIA)目前已經有200餘家安全及相關領域廠商成爲聯盟成員包括了應用與數據庫安全、認證與加密、雲及其他安全、數據內容保護、端點/BYOD和移動管理、應急響應與取證、網絡安全及管理、風險與合規等細分領域。國內的網絡廠商華爲於去年10月底正式宣佈加入SIA目前聚焦於數據交換層面的合作。

熟悉安全行業的人都知道在IPS、端點安全、數據安全等領域邁克菲均處於領先地位。但少有人知道在2015年邁克菲對其產品線做了一次非常大的調整停止了許多非核心的產品的研發如郵件網關、漏洞掃描和下一代防火牆等把資源集中到核心優勢產品上即上面介紹的端點安全、數據安全、安全運營和數據中心與雲安全四大安全解決方案。