隨着物聯網設備不斷融入人們的日常生活,物聯網設備與互聯網的連接就成爲不可缺少的條件。那麼物聯網設備接入互聯網時,又如何確保網絡通訊的安全呢?下面分享幾種實現安全接入的方法

dot1x

802.1x協議是基於Client/Server的訪問控制和認證協議。它可以限制未經授權的用戶/設備通過接入端口(access port)訪問LAN/WLAN。在獲得交換機或LAN提供的各種業務之前,802.1x對連接到交換機端口上的用戶/設備進行認證。在認證通過之前,802.1x只允許EAPoL(基於局域網的擴展認證協議)數據通過設備連接的交換機端口;認證通過以後,正常的數據可以順利地通過以太網端口。

端口分類

受控端口 {身份驗證}

非控端口

端口控制方式

基於端口

基於mac地址 最大條目256

AAA

AAA是驗證、授權和記賬(Authentication、Authorization、Accounting )三個英文單詞的簡稱。AAA服務器(AAA server)是一個能夠處理用戶訪問請求的服務器程序。提供驗證授權以及帳戶服務。AAA服務器通常同網絡訪問控制、網關服務器、數據庫以及用戶信息目錄等協同工作。同AAA服務器協作的網絡連接服務器接口是“遠程身份驗證撥入用戶服務 (RADIUS)”

1、 驗證(Authentication): 驗證用戶是否可以獲得訪問權限。

2、 授權(Authorization) : 授權用戶可以使用哪些服務。

3、 記賬(Accounting) : 記錄用戶使用網絡資源的情況。

實現AAA服務器的兩鍾方式

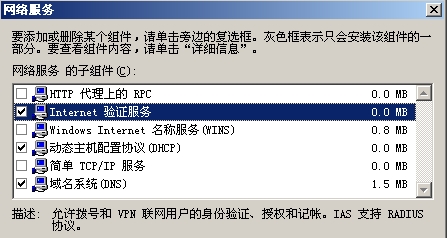

1.Windows IAS

2.Cisco ACS

RADIUS(Remote Authentication Dial In User Service)協議是在IETF的RFC2865和2866中定義的。RADIUS 是基於 UDP 的一種客戶機/服務器協議。RADIUS客戶機是網絡訪問服務器,它通常是一個路由器、交換機或無線訪問點。RADIUS服務器通常是在UNIX或Windows 2000服務器上運行的一個監護程序。RADIUS 協議的認證端口是1812 ,計費端口是1813。

***

虛擬專用網絡的功能是:在公用網絡上建立專用網絡,進行加密通訊。在企業網絡中有廣泛應用。***網關通過對數據包的加密和數據包目標地址的轉換實現遠程訪問。***有多種分類方式,主要是按協議進行分類。***可通過服務器、硬件、軟件等多種方式實現。

按***的協議分類:

***的隧道協議主要有三種,PPTP、L2TP和IPSec,其中PPTP和L2TP協議工作在OSI模型的第二層,又稱爲二層隧道協議;IPSec是第三層隧道協議。

按***的應用分類:

(1)Access ***(遠程接入***):客戶端到網關,使用公網作爲骨幹網在設備之間傳輸***數據流量;

(2)Intranet ***(內聯網***):網關到網關,通過公司的網絡架構連接來自同公司的資源;

(3)Extranet ***(外聯網***):與合作伙伴企業網構成Extranet,將一個公司與另一個公司的資源進行連接。

實現方法

1.***服務器:在大型局域網中,可以通過在網絡中心搭建***服務器的方法實現***。

2.軟件***:可以通過專用的軟件實現***。

3.硬件***:可以通過專用的硬件實現***。

4.集成***:某些硬件設備,如路由器、防火牆等,都含有***功能,但是一般擁有***功能的硬件設備通常都比沒有這一功能的要貴。

***的集中常見技術

1.MPLS ***

2.SSL ***

3.IPSec ***是基於IPSec協議的***技術,由IPSec協議提供隧道安全保障。IPSec是一種由IETF設計的端到端的確保基於IP通訊的數據安全性的機制。它爲Internet上傳輸的數據提供了高質量的、可互操作的、基於密碼學的安全保證。

***特點:

1.廉價

2.安全 {pptp ipsec l2tp/ipsec }

3.延遲大

ipsec

原理:

IPSec是一種開放標準的框架結構,通過使用加密的安全服務以確保在 Internet 協議 (IP) 網絡上進行保密而安全的通訊

安全服務

1.身份驗證 pre-shared key

2.完整性 md5/sha

3.抗重播 32位計數器

4.保密性

ipsec的幾種協議

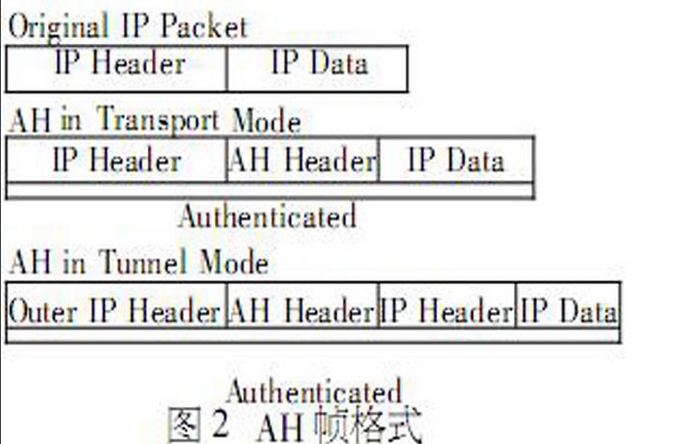

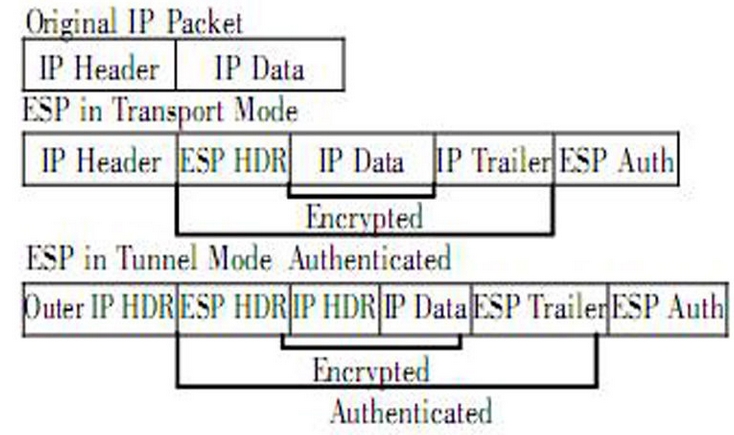

(1)AH(AuthenticationHeader) 協議。(驗證頭協議)

它用來向 IP通信提供數據完整性和身份驗證,同時可以提供抗重播服務。

(2)ESP(EncapsulatedSecurityPayload) 協議。安裝封裝載荷

它提供 IP層加密保證和驗證數據源以對付網絡上的監聽

具有:身份驗證、完整性、抗重播、保密性

安全聯盟 SA

安全聯盟 SA,記錄每條 IP安全通路的策略和策略參數。安全聯盟是 IPSec 的基礎, 是通信雙方建立的一種協定,決定了用來保護數據包的協議、轉碼方式、密鑰以及密鑰有效期等。AH和 ESP都要用到安全聯盟,IKE的一個主要功能就是建立和維護安全聯盟。

密鑰管理協議

密鑰管理協議 ISAKMP, 提供共享安全信息。Internet密鑰管理協議被定義在應用層,IETF規定了 Internet安全協議和 ISAKMP(Internet Security Association and Key Management Protocol) 來實現 IPSec 的密鑰管理,爲身份認證的 SA 設置以及密鑰交換技術

ipsec的工作模式:

1、傳輸模式 無***服務器

2、隧道模式 至少有一個 *** serve

案例:

基於端口的驗證

本地驗證

有驗證服務器(集中驗證)

基於mac地址的驗證

本地驗證(無驗證服務器)

集中驗證(有驗證服務器)

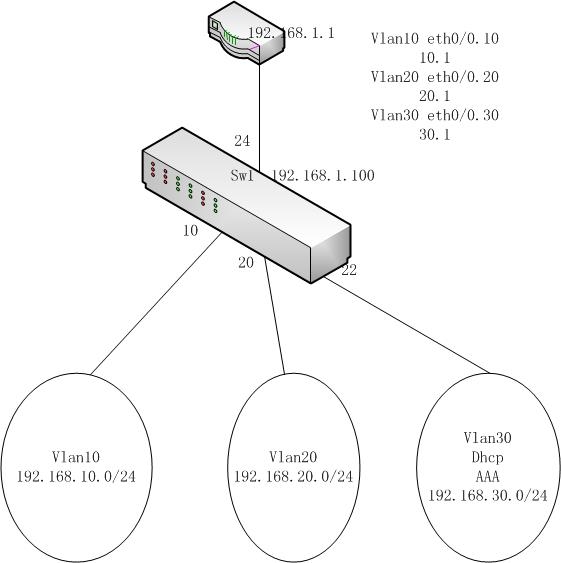

案例1

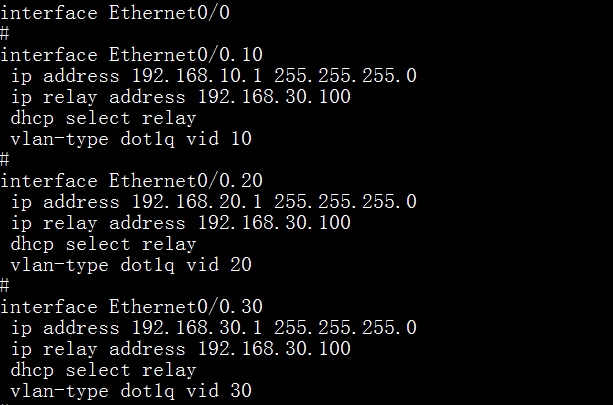

三個vlan動態獲得IP,實現端口控制,採用集中驗證方式

設備:f100-c 防火牆,交換機,win2003

先實現AAA服務器和dhcp

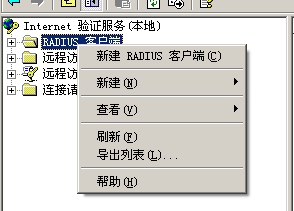

AAA

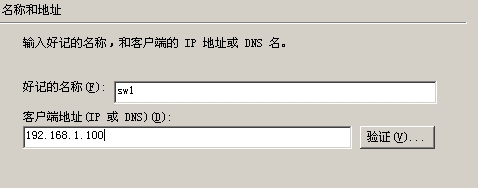

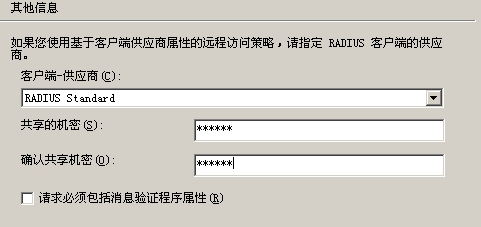

和客戶端的溝通祕鑰

這個可能會影響,所以刪掉吧

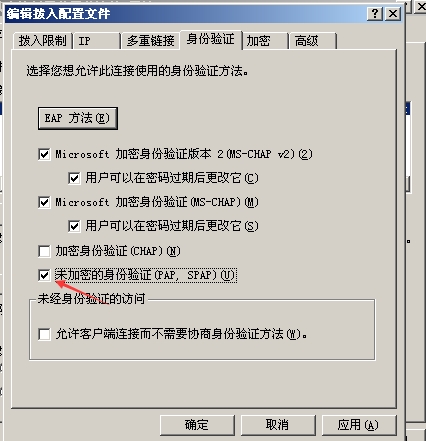

選擇服務器的鏈接屬性,選擇加密方式

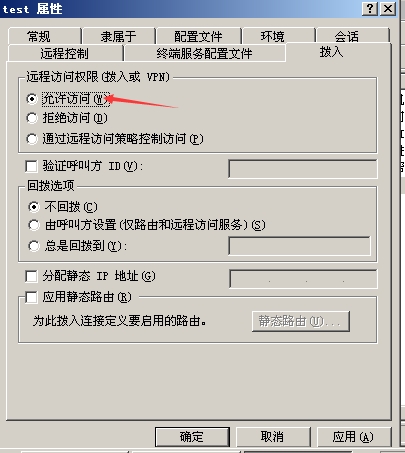

創建本地賬戶

允許賬戶撥入訪問

交換機配置

[sw1]vlan 10 [sw1-vlan10]port eth0/10 [sw1-vlan10]vlan 20 [sw1-vlan20]port eth0/20 [sw1-vlan20]vlan 30 [sw1-vlan30]port eth0/22 [sw1-vlan30]int eth0/24 [sw1-Ethernet0/24]port link-type trunk [sw1-Ethernet0/24]port trunk permit vlan all [sw1]int vlan 1 [sw1-Vlan-interface1]ip add 192.168.1.100 255.255.255.0 [sw1]ip route-static 0.0.0.0 0 192.168.1.1 [sw1]dot1x **啓用dot1x [sw1]int eth0/10 [sw1-Ethernet0/10]dot1x **在接口下啓用 [sw1-Ethernet0/10]int eth0/20 [sw1-Ethernet0/20]dot1x [sw1]radius scheme xxx **創建AAA客戶端方案 [sw1-radius-xxx]primary authentication 192.168.30.100 **驗證服務器IP [sw1-radius-xxx]key authentication 123456 **與驗證服務器溝通祕鑰 [sw1-radius-xxx]server-type standard **服務器類型 [sw1-radius-xxx]accounting optional **審計可選 [sw1-radius-xxx]user-name-format without-domain **用戶名格式,不加域名 [sw1]domain yyy **創建域 [sw1-isp-yyy]radius-scheme xxx **引用AAA方案 [sw1-isp-yyy]access-limit enable 10 [sw1-isp-yyy]accountingoptional **這個選項有點交換機沒有,一般型號Hi結尾的都可以 [sw1]dot1x authentication-method pap **驗證方法改爲pap

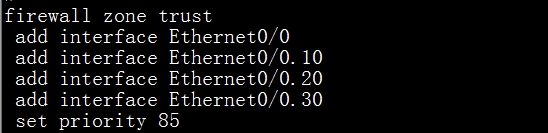

防火牆配置

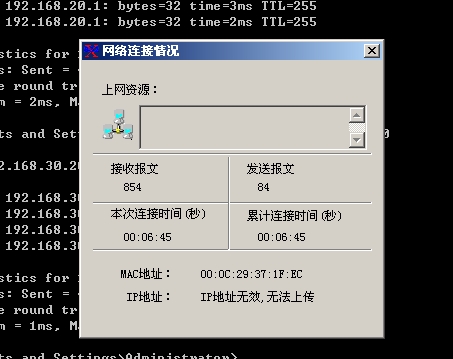

配置完成

測試工具

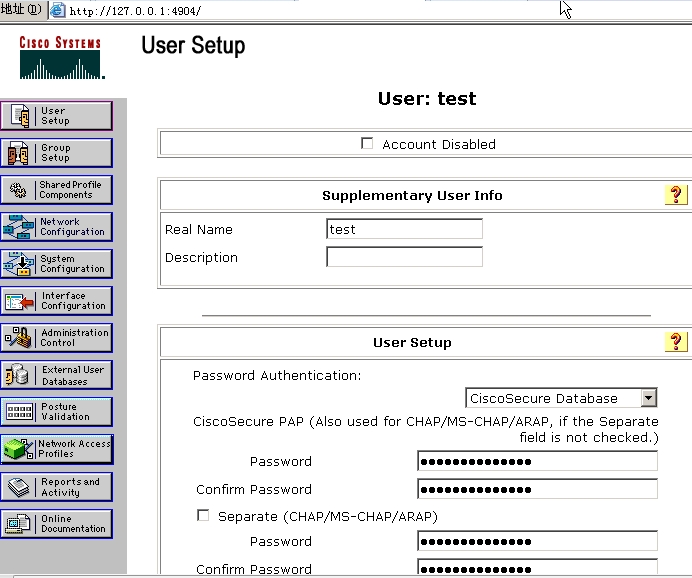

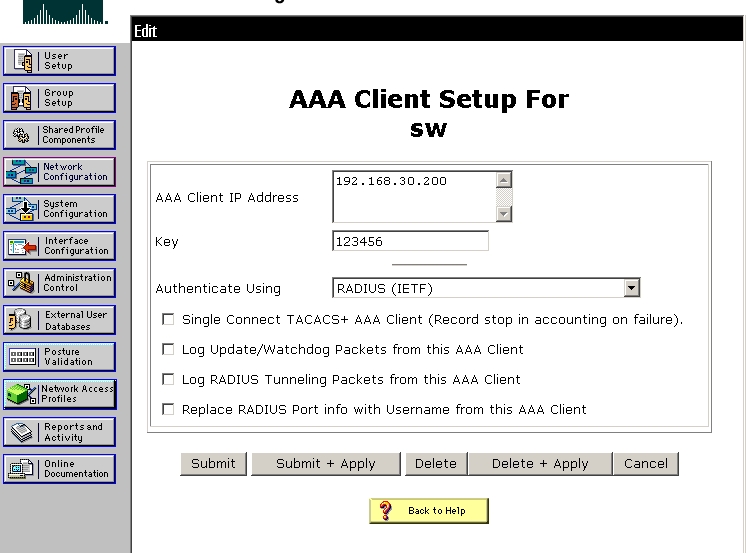

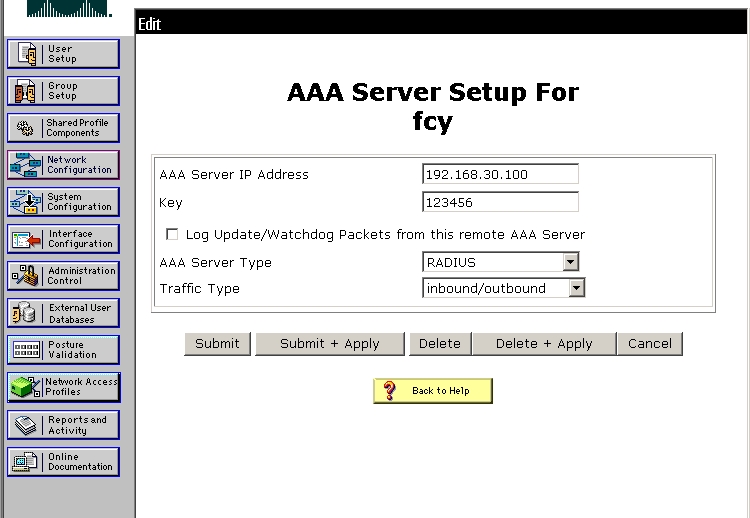

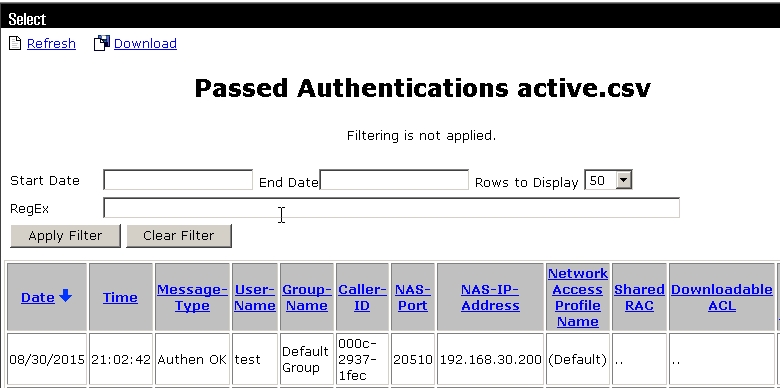

用ACS 實現AAA服務器配置

(只改變AAA服務器就行)

mac地址驗證方式

1,本地驗證 [Quidway]dis mac-address MAC ADDR VLAN ID STATE PORT INDEX AGING TIME(s) 000c-2937-1fec 1 Learned Ethernet0/23 AGING 24b6-fd45-c8c6 1 Learned Ethernet0/23 AGING [Quidway]local-user 000c29371fec [Quidway-luser-000c29371fec]password simple000c29371fec [Quidway-luser-000c29371fec]service-typelan-access 視圖模式下 Mac-authentication 進入接口 Mac-authentication Quit Mac-auth authmode usernameaddress userformat without-hyp

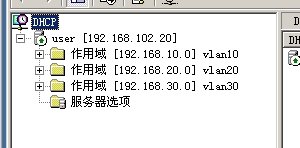

2,集中驗證

AAA服務器:採用上個案例,創建mac地址賬戶即可

AAA配置 指出客戶端IP,建立賬戶(賬戶要用mac地址)密碼(也要用mac地址) 交換機 [Quidway]int Vlan-interface 1 [Quidway-Vlan-interface1]ip add192.168.102.46 255.255.255.0 [Quidway]radius scheme xxx [Quidway-radius-xxx]primary authentication192.168.102.44 [Quidway-radius-xxx]key authentication 987654 [Quidway-radius-xxx]accounting optional [Quidway-radius-xxx]server-type standard [Quidway-radius-xxx]user-name-formatwithout-domain [Quidway]domain te [Quidway]domain default enable te [Quidway-isp-te]radius-scheme xxx [Quidway-isp-te]access-limit enable 10 視圖模式下 Mac-authentication 進入接口 Mac-authentication Quit Mac-auth authmode usernameaddress userformat without-hyp