以前做Lync反向代理我們習慣於使用TMG,但是TMG有太多問題,比如只能安裝在Server2008服務器上,並且微軟也沒有再後後續開發,我們現在可以使用IIS ARR來實現反向代理功能,他相比TMG不需要單獨部署服務器,只需要找一臺安裝有Server2012的服務器,安裝IIS ARR組件即可使用。

那麼TMG和IIS ARR既然都能實現Lync的反向代理,那有什麼去別的地方呢?

首先TMG是防火牆,他的反向代理是基於端口映射,也就是跟我們的企業路由器或防火牆功能類似,可以做IP到IP的映射。

而IIS ARR是基於Web服務的應用層路由,他只能針對http和https協議進行路由,在本次實驗實現Lync外網Web會議、Lync手機登錄等功能,由於他是應用層路由,他只需要一個外網IP地址,可以根據目標域名的不同,路由到不同的內網服務器,也就是說Lync的域名(rp、meet、dialin、lyncdiscover等)會路由給前端服務器,Exchange的域名(OWA、ECP)會路由給Exchange的CAS。所以Lync邊緣的端口映射還是要通過TMG或者企業防火牆實現。

對於測試環境或簡單的生產環境IIS ARR的這種特點比較有優勢,這樣我們只需要一個公網IP地址,共用一個外部443端口實現Lync、Exchange、OWA等應用。那麼我們開始部署。

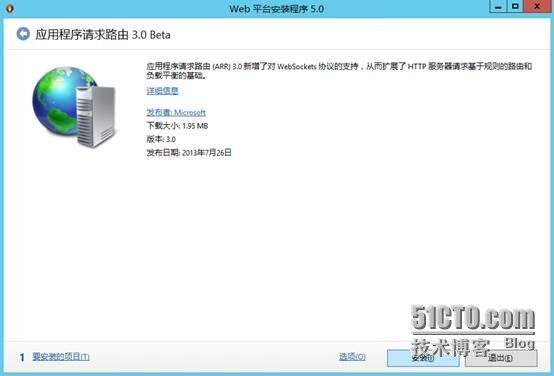

從微軟官網下載IIS ARR的組件,目前最新版本爲3.0

http://www.microsoft.com/web/gallery/install.aspx?appid=ARRv3_0

雙擊打開安裝ARRv3_0

根據提示安裝程序

安裝程序會通過網絡下載,需要安裝的主機能夠連接公網

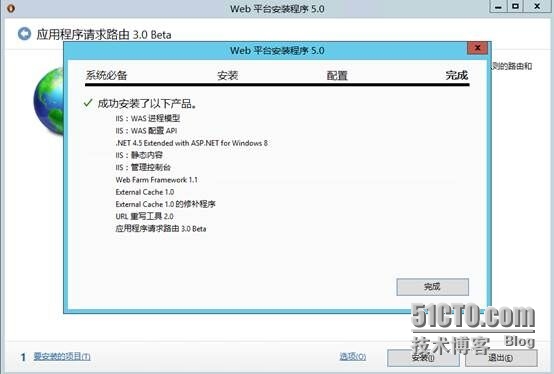

安裝完成提示

我們需要事先爲IIS ARR做好證書,方式同TMG,我建議使用Lync邊緣服務器的外網口證書,這裏基本包含了我們Lync登陸所需的DNS名稱,再根據所需添加OWA和Exchange的DNS就行。用MMC從Lync邊緣服務器導出證書,並在IIS ARR的服務器中導入。

在IIS管理器中查看證書

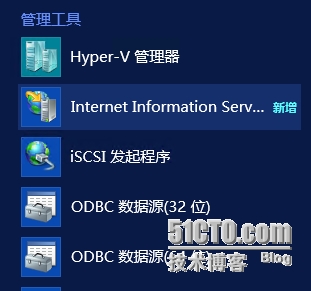

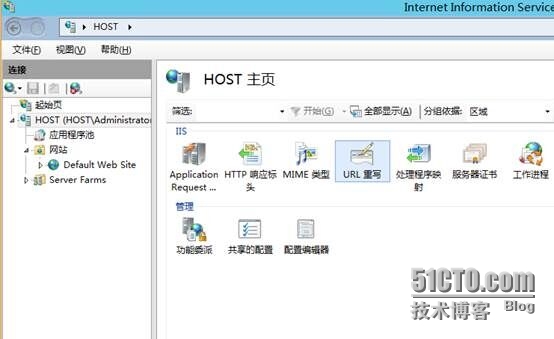

打開IIS管理器

打開網站,右鍵Default Web Site,選擇編輯綁定

添加類型爲https,選擇剛剛導入的SSL證書

重新啓動網站已應用更改

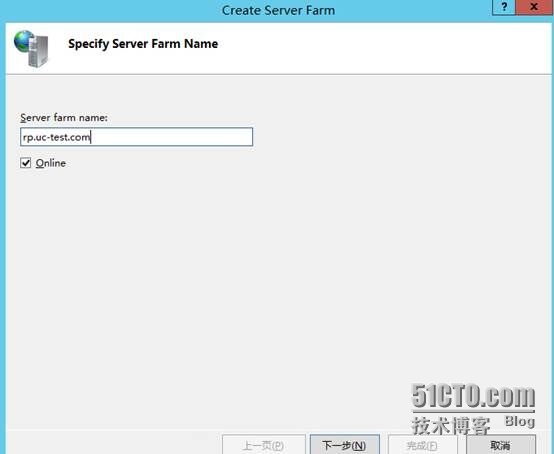

下面開始添加Server Farms,右鍵Server Farms,選擇Create Server Farms

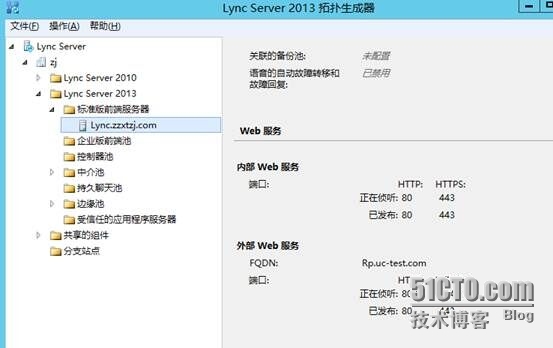

我們先添加Lync前端Web的映射,這裏填寫的需要跟Lync前端服務器配置外部Web服務FQDN的對應,點擊下一步

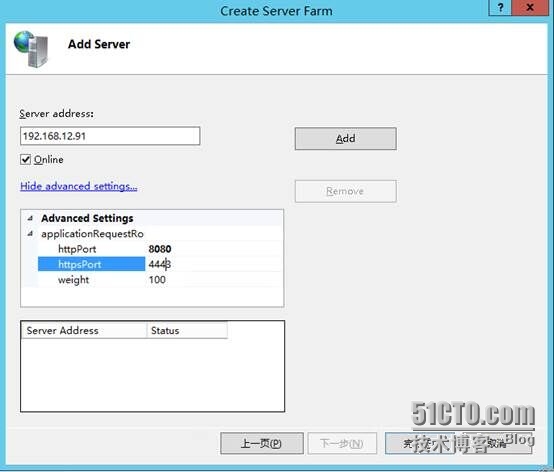

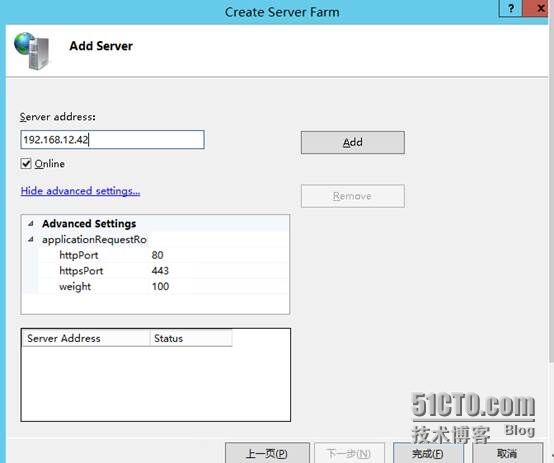

輸入目標服務器(也就是Lync前端服務器的內部IP),展開Advanced Settings--applicationRequestRouting,將目標端口改成8080和4443,如下圖。點擊完成

提示需要重新配置Rewite Rules,我們先點擊確定,稍後再做配置

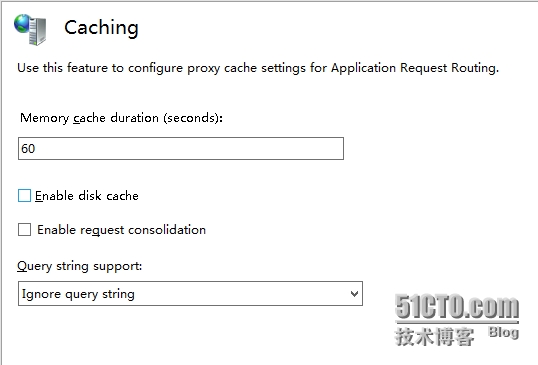

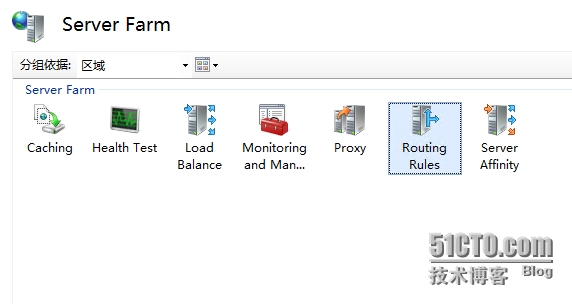

打開添加的Lync的服務器場,打開Caching

把Enable disk cache勾取消,點擊應用

繼續回到服務器場打開Proxy

將Time-out時間設置到200,點擊應用

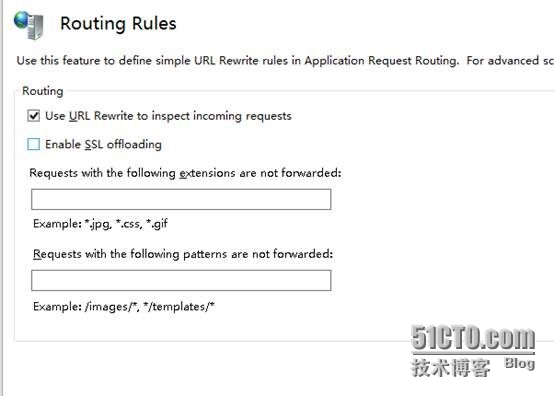

繼續回到服務器場,打開Routing Rules

將Enable SSL offloading前面的勾去掉,點擊應用

再重複添加Server Farms,包括Lync的簡單URL、Lync自發現

添加Exchange的OWA登陸地址,需要注意的是Lync需要做80到8080,443到4443的變化,Exchange則不需要,默認添加即可(Office Web App Server還沒有測試,後面再補充)。

同樣需要Disable disk cache和Disbale SSL offloading,其中Proxy Time-out值需要改爲180

全部添加完成後,回到主頁,點擊URL重寫

因爲Lync本身用不到80端口,只需要80跳轉到443,我們可以把跟Lync有關的80的路由刪除(就是不帶SSL的),刪除後如下圖

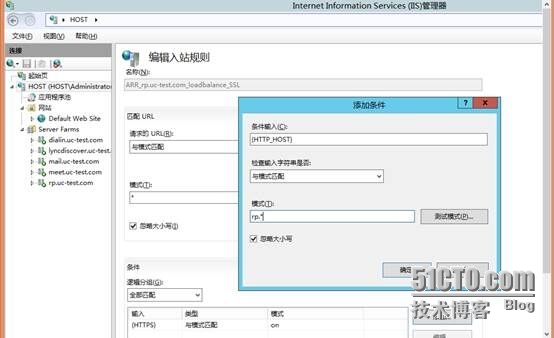

雙擊編輯Lync的入站規則,點擊添加

條件輸入{HTTP_HOST},模式爲Lync Web外部FQDN的域名.*,我的域名爲rp.uc-test.com,則填入rp.* 點擊應用

同樣把Lync其他簡單URL、Lync自發現配置、Exchange設置完成,重啓IIS

把路由器的映射指向IIS ARR服務器,測試Lync Web會議和Exchange OWA登陸

Lync Web OK

Exchange OWA OK