實驗

實驗拓撲圖:

實驗環境:

在虛擬機上搭建一臺2008服務器和一臺linux服務器:

實驗要求:

一,在ASA防火牆上配置inside,outside,dmz區域,配置ACL實現ICMP流量可以穿越防火牆。

二,通過配置ACL禁止DMZ區域訪問outside區域,但可以訪問inside區域。

三,將內網的10.0網段通過動態PAT轉換成公網outside接口地址訪問WEB網頁。

四,創建靜態PAT將DMZ區域的Apache服務器內網地址映射成公網地址。

五,配置SSH,在inside方向接入,實現對防火牆的管理。

實驗步驟:

一,在ASA防火牆上配置inside,outside,dmz區域,配置ACL實現ICMP流量可以穿越防火牆。

R2上的配置:

配置各接口IP地址:

R2(config)#int f0/1

R2(config-if)#ip add 12.0.0.2 255.255.255.0

R2(config-if)#no shut

R2(config-if)#int f0/0

R2(config-if)#ip add 13.0.0.1 255.255.255.0

R2(config-if)#no shut

做一條默認路由通向內網:

R2(config-if)#ex

R2(config)#ip route 0.0.0.0 0.0.0.0 12.0.0.1

防火牆的配置:

配置各接口區域名稱和安全級別:

asa(config)# int e0/0

asa(config-if)# ip add 192.168.10.1 255.255.255.0

asa(config-if)# nameif inside

asa(config-if)# no shut

asa(config-if)# int e0/1

asa(config-if)# ip add 12.0.0.1 255.255.255.0

asa(config-if)# no shut

asa(config-if)# nameif outside

asa(config-if)# int e0/2

asa(config-if)# ip add 192.168.20.1 255.255.255.0

asa(config-if)# no shut

asa(config-if)# nameif dmz

asa(config-if)# security-level 50

做一條默認路由指定outsie區域爲出口路由與外網通信:

asa(config)# route outside 0 0 12.0.0.2

配置ACL:

asa(config)# access-list 1 permit icmp any any

asa(config)# access-group 1 in int outside

asa(config)# access-group 1 in int dmz

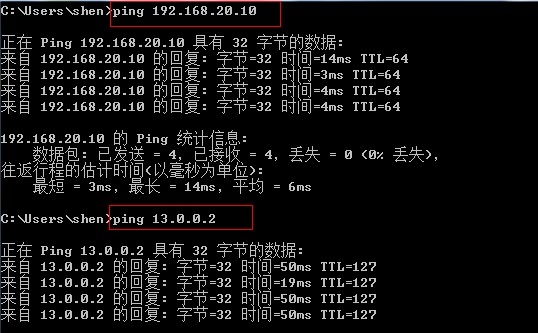

測試全網互通:

真機ping兩個服務器地址:

交換機作爲二層設備不做任何配置:

二,通過配置ACL禁止DMZ區域訪問outside區域,但可以訪問inside區域。

配置如下:

asa(config)# access-list 2 deny icmp host 192.168.20.10 host 13.0.0.2

asa(config)# access-list 2 permit icmp any any

asa(config)# access-group 2 in int dmz

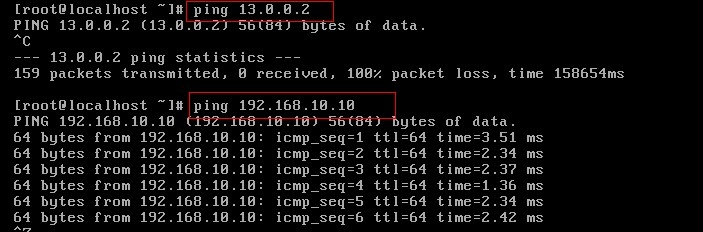

測試apache服務器與另兩臺PC通信:

發現ping外網的服務器ping不通:

三,將內網的10.0網段通過動態PAT轉換成公網outside接口地址訪問WEB網頁。

動態PAT配置如下:

asa(config)# nat (inside) 1 192.168.10.0 255.255.255.0 //定義要轉換的內網網段,1代表ID號。

asa(config)# global (outside) 1 interface //定義轉換的公網爲出口接口IP地址,ID號要相同。

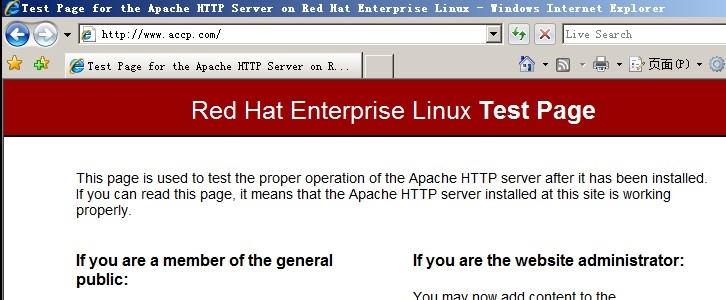

測試使用真機訪問WEB網站:

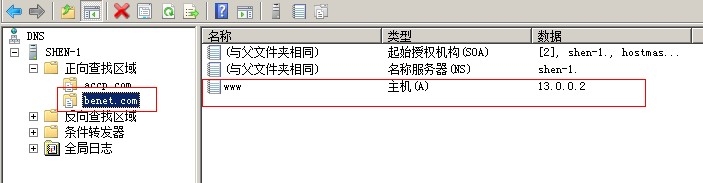

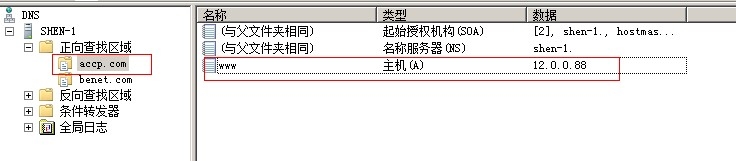

基於域名訪問需要搭建DNS服務,並做主機A記錄:

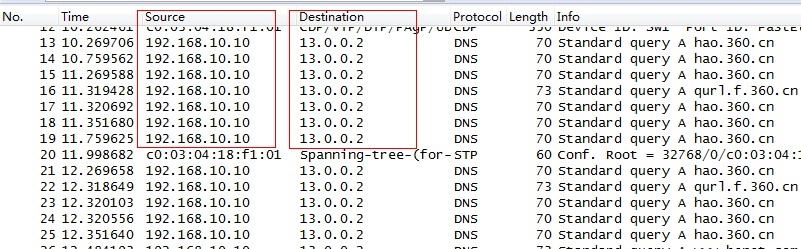

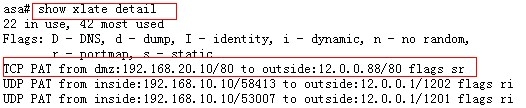

使用抓包軟件查看PAT轉換過程:

四,創建靜態PAT將DMZ區域的Apache服務器內網地址映射成公網地址。

靜態PAT配置如下:

asa(config)# static (dmz,outside) tcp 12.0.0.88 http 192.168.20.10 http //定義將apache服務器地址轉換成公網地址。

asa(config)# access-list out_to_dmz permit ip host 13.0.0.2 host 12.0.0.88 //ACL配置的要訪問的服務器地址是轉換後的公網地址。

asa(config)# access-group out_to_dmz in int outside

DNS的A記錄:

測試使用外網服務器訪問Apache網站:

查看轉換後的xlate表

五,配置SSH,在inside方向接入,實現對防火牆的管理:

配置如下:

asa(config)# domain-name asa.com //配置域名

asa(config)# crypto key generate rsa modulus 1024 //生成密鑰長度

asa(config)# ssh 192.168.10.0 255.255.255.0 inside //定義允許哪段網段可以從哪個區域接入

asa(config)# ssh timeout 5 //定義多少時間未接入自動斷開,單位分鐘

asa(config)# ssh version 2 //定義版本號

asa(config)# passwd 123123 //配置登陸密碼

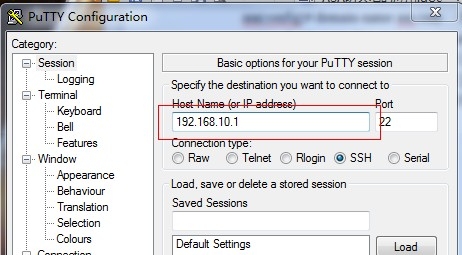

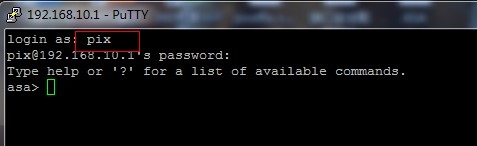

測試使用putty軟件登陸:

ASA的默認使用用戶名爲pix。

實驗完成