實驗

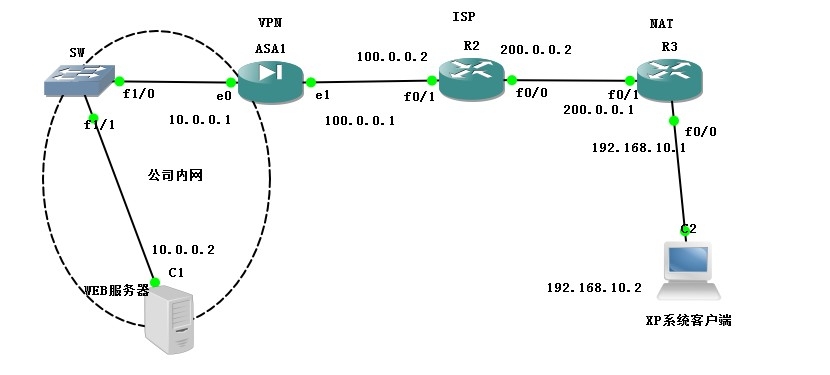

實驗拓撲圖:

各設備IP地址規劃:

R2(config)#int f0/1

R2(config-if)#ip add 100.0.0.2 255.255.255.252

R2(config-if)#no shut

R2(config-if)#int f0/0

R2(config-if)#ip add 200.0.0.2 255.255.255.252

R2(config-if)#no shut

R3(config)#int f0/0

R3(config-if)#ip add 200.0.0.1 255.255.255.252

R3(config-if)#no shut

R3(config-if)#int f0/1

R3(config-if)#ip add 192.168.10.1 255.255.255.0

R3(config-if)#no shut

ciscoasa(config)# int e0/0

ciscoasa(config-if)# ip add 10.0.0.1 255.255.255.0

ciscoasa(config-if)# no shut

ciscoasa(config-if)# nameif inside

ciscoasa(config-if)# int e0/1

ciscoasa(config-if)# ip add 100.0.0.1 255.255.255.252

ciscoasa(config-if)# no shut

ciscoasa(config-if)# nameif outside

配置默認路由:

ciscoasa(config)# ip route 0 0 100.0.0.2

R3(config)#ip route 0.0.0.0 0.0.0.0 200.0.0.2

配置NAT:

R3(config)#access-list 1 permit 192.168.10.0 0.0.0.255

R3(config)#ip nat inside source list 1 in f0/0 overload

R3(config)#int f0/0

R3(config-if)#ip nat out

R3(config-if)#int f0/1

R3(config-if)#ip nat in

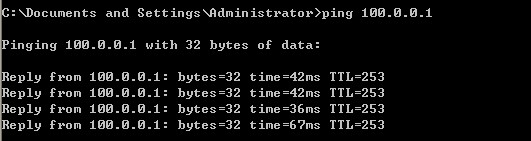

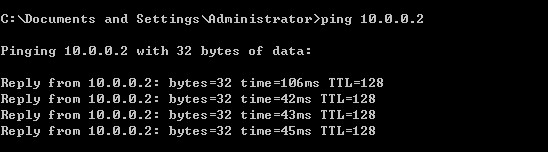

測試與***設備通信:

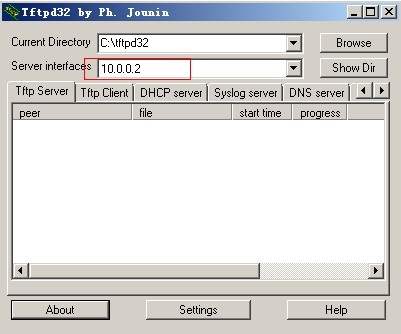

將客戶端軟件通過TFTP傳送到ASA防火牆:

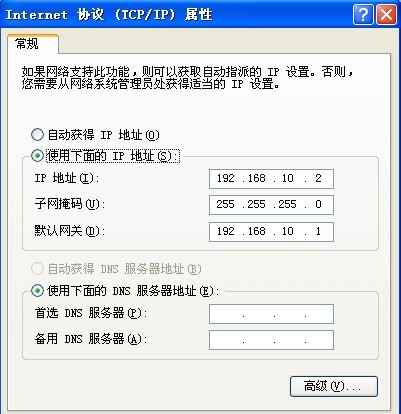

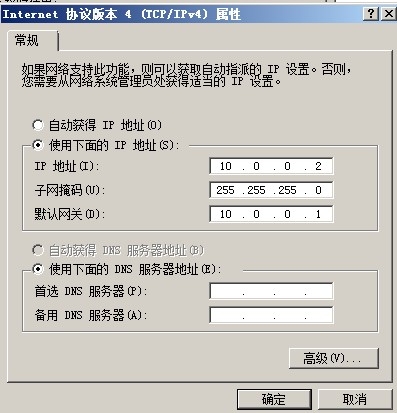

輸入本地主機IP地址:

在GNS3上模擬需要防火牆具有保存功能:

創建名爲start-config文件:

ciscoasa# copy running-config disk0:/.private/stratup-config

ciscoasa(config)# copy tftp: disk0: //上傳到disk0

Address or name of remote host [10.0.0.2]? 10.0.0.2 //源主機IP地址

Source filename [anyconnect]? sslclient-win-1.1.4.179-anyconnect.pkg //上傳的客戶端軟件名稱

配置胖客戶端SSL***:

ciscoasa(config)# access-list 110 extended permit ip 10.0.0.0 255.255.255.0 any //指定客戶端感興趣流量

ciscoasa(config)# ip local pool vip 10.0.0.50-10.0.0.60 mask 255.255.255.0 //分給客戶端的IP

ciscoasa(config-if)# web***

ciscoasa(config-web***)# enable outside //開啓web***隧道

ciscoasa(config-web***)# svc image disk0:/sslclient-win-1.1.4.179-anyconnect.pkg //指定客戶端軟件

ciscoasa(config-web***)# svc enable

ciscoasa(config-web***)# tunnel-group-list enable //使用戶可以選擇組列表

ciscoasa(config-web***)# ex

ciscoasa(config)# group-policy gpolicy internal //定義組策略爲本地

ciscoasa(config)# group-policy gpolicy attributes //定義各種屬性

ciscoasa(config-group-policy)# ***-tunnel-protocol svc web*** //指定隧道類型,並開啓胖客戶端

ciscoasa(config-group-policy)# split-tunnel-policy tunnelspecified //開啓隧道分離

ciscoasa(config-group-policy)# split-tunnel-network-list value 110

ciscoasa(config-group-policy)# web***

ciscoasa(config-group-web***)# svc ask enable

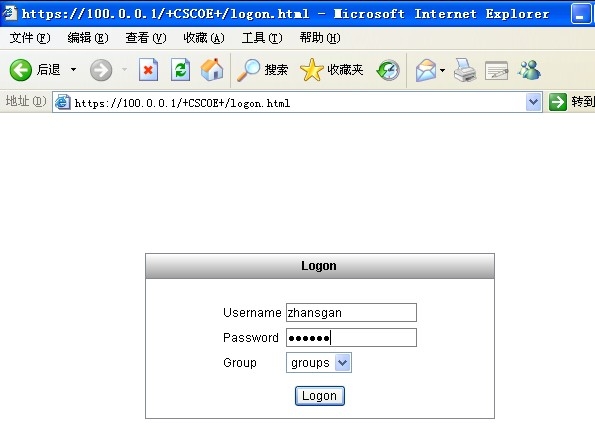

ciscoasa(config)# username zhangsan password 123123

ciscoasa(config)# tunnel-group tg type web*** //定義隧道組

ciscoasa(config)# tunnel-group tg general-attributes //定義各種屬性

ciscoasa(config-tunnel-general)# address-pool vip //調用地址池

ciscoasa(config-tunnel-general)# default-group-policy gpolicy //調用組策略

ciscoasa(config-tunnel-general)# tunnel-group tg web***-attributes

ciscoasa(config-tunnel-web***)# group-alias groups enable //啓用別名

使用客戶端登錄***設備:

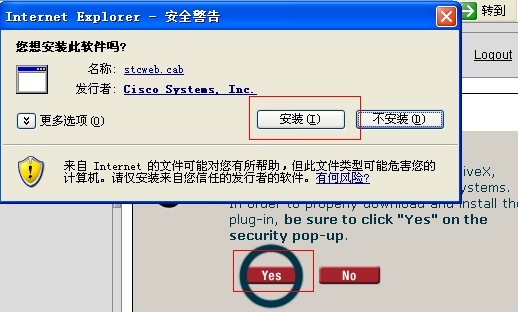

點擊下載客戶端:

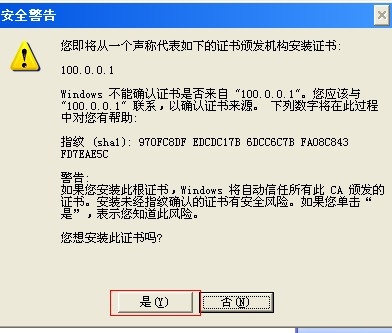

下載瀏覽器控件:

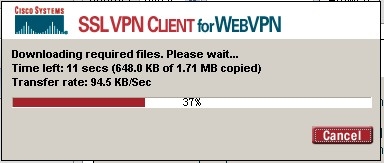

***客戶端安裝完成:

測試客戶端訪問公司內網服務器:

實驗完成