***之GRE隧道協議案例配置

*** 虛擬專用網,全稱:Virtual Private Network 是一種基於公共數據網的服務,它主要依賴ISP,在公共網絡中建立虛擬專用通信網絡。

隧道技術:在***中廣泛使用了隧道技術,隧道是一種封裝技術,它是利用一種網絡協議來傳輸另一種網絡協議。即利用一種網絡協議,將其它的一些協議產生的數據報文封裝在自己的報文中,而後在網絡中傳輸,它的通信只是一個虛擬的連接。

隧道是通過隧道協議來實現,隧道協議包括:第二層隧道協議(PPTP、L2TP)和第三層隧道協議(GRE、IPsec),下面主要講解第三層隧道協議:GRE

GRE隧道協議

GRE 通用路由封裝協議,英文名稱:Generic Routing Encapsulation 它實際上是一種封裝協議,提供了將一種協議的報文封裝在另一種協議報文中的機制,使報文能夠在異種網絡中傳輸,異種報文傳輸的通道稱爲tunnel(隧道)

GRE數據包的格式是乘客協議、封裝協議與運輸協議3部分組成

1.乘客協議:用戶要傳輸的數據,這是真正用戶要傳輸的數據,可以是IP或IPX等

2.封裝協議:用於建立、保持、拆卸隧道的協議,比如GRE、IPSEC,它把乘客協議報文進行“包裝”,加上一個GRE頭部,然後再把封裝好的原始報文和GRE頭部,放在IP地方的“數據區”,由IP進行傳輸。

3.運輸協議:主要是指乘客協議被封裝協議封裝之後要發送出去應用的協議,現在我們主要使用的是IP協議。

如果使用我們平時發信來比喻的話,乘客協議就是我們寫的信的內容(不同的協議就等於是不同的語言),而封裝協議就是指信封,它對信件進行封裝,而運輸協議就是我們用哪種方式(協議)把信送出去。

示例:gre在中小企業中的應用

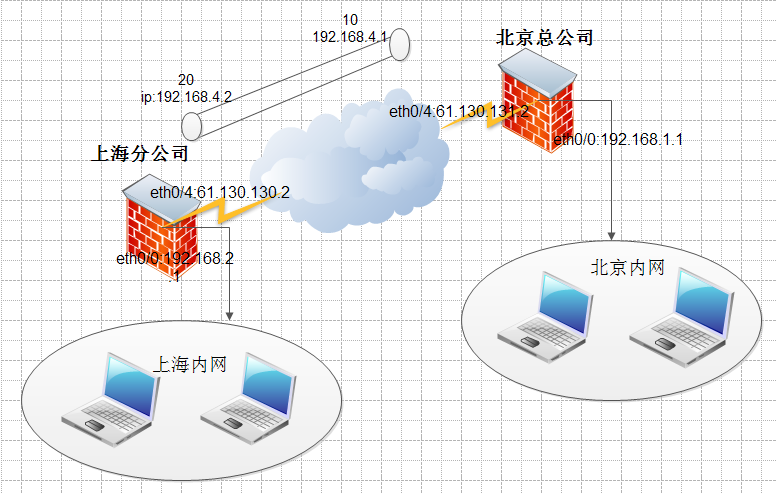

拓撲圖

現在我們的要求就是讓北京總公司與上海分公司通過廣域網之後,兩邊內網能夠相互通信,由於是實驗環境,我們使用一個三層交換機來模擬廣域網,爲了保證其安全性,使用兩個H3C的防火牆來做GRE接入

第二階段:配置廣域網通信

1.配置廣域網

<Quidway>system

Enter system view, return to user view with Ctrl+Z.

[Quidway]vlan 10 //創建vlan10

[Quidway-vlan10]port eth0/1 //將1端口加入vlan

[Quidway-vlan10]vlan 20 //創建vlan20

[Quidway-vlan20]port eth0/2 //將端口2加入

[Quidway-vlan20]int vlan 10

[Quidway-Vlan-interface10]ip add 61.130.131.1 255.255.255.0 //配置vlan ip

[Quidway-Vlan-interface10]int vlan 20

[Quidway-Vlan-interface20]ip add 61.130.130.1 255.255.255.0 //配置vlan ip

2.北京總公司防火牆配置

<H3C>system

[H3C]int eth0/0

[H3C-Ethernet0/0]ip add 192.168.1.1 24 //配置內網網關

[H3C-Ethernet0/0]int eth0/4

[H3C-Ethernet0/4]ip add 61.130.131.2 24 //配置外網ip

[H3C]firewall zone untrust

[H3C-zone-untrust]add int eth0/4 //將eth0/4加入untrust區域

[H3C-zone-untrust]

[H3C]ip route-static 0.0.0.0 0 61.130.131.1 //配置靜態路由

3.上海分公司防火牆配置

<H3C>system

System View: return to User View with Ctrl+Z.

[H3C]int eth0/0

[H3C-Ethernet0/0]ip add 192.168.2.1 24 //內網網關

[H3C-Ethernet0/0]int eth0/4

[H3C-Ethernet0/4]ip add 61.130.130.2 24 //外網IP

[H3C]firewall zone untrust

[H3C-zone-untrust]add int eth0/4 //將eth0/4加入untrust區域

[H3C]ip route-static 0.0.0.0 0 61.130.130.1 //配置靜態路由

4.測試

使用北京防火牆ping上海防火牆端口ip

[H3C]ping 61.130.130.2

PING 61.130.130.2: 56 data bytes, press CTRL_C to break

Reply from 61.130.130.2: bytes=56 Sequence=1 ttl=254 time=19 ms

Reply from 61.130.130.2: bytes=56 Sequence=2 ttl=254 time=6 ms

Reply from 61.130.130.2: bytes=56 Sequence=3 ttl=254 time=5 ms

Reply from 61.130.130.2: bytes=56 Sequence=4 ttl=254 time=5 ms

Reply from 61.130.130.2: bytes=56 Sequence=5 ttl=254 time=6 ms

--- 61.130.130.2 ping statistics ---

5 packet(s) transmitted

5 packet(s) received

0.00% packet loss

round-trip min/avg/max = 5/8/19 ms

第二階段:隧道配置

1. 北京總公司防火牆配置

[H3C]int Tunnel 10 //創建隧道10

[H3C-Tunnel10]tunnel-protocol gre //gre封裝協議

[H3C-Tunnel10]source 61.130.131.2 //源ip(外網合法ip)

[H3C-Tunnel10]destination 61.130.130.2 //目的ip(對端合法ip)

[H3C-Tunnel10]ip add 192.168.4.1 24 //隧道ip

[H3C-Tunnel10]quit

[H3C]ip route-static 192.168.2.0 255.255.255.0 Tunnel 10 //靜態路由,指出到達192.168.2.0網段的路由進入tunnel 10進行傳輸

[H3C]firewall zone untrust

[H3C-zone-untrust]add int Tunnel 10 //把隧道加入非安全區域

2. 上海總公司防火牆配置

[H3C]int Tunnel 20

[H3C-Tunnel20]tunnel-protocol gre

[H3C-Tunnel20]source 61.130.130.2

[H3C-Tunnel20]destination 61.130.131.2

[H3C-Tunnel20]ip add 192.168.4.2 24

[H3C-Tunnel20]quit

[H3C]ip route-static 192.168.1.0 255.255.255.0 Tunnel 20

[H3C]firewall zone untrust

[H3C-zone-untrust]add interface Tunnel 20

3.測試

使用北京總公司一個主機ping上海分公司的網關

C:\Documents and Settings\Administrator>ping 192.168.2.1

Pinging 192.168.2.1 with 32 bytes of data:

Reply from 192.168.2.1: bytes=32 time=8ms TTL=254

Reply from 192.168.2.1: bytes=32 time=5ms TTL=254

Reply from 192.168.2.1: bytes=32 time=4ms TTL=254

Reply from 192.168.2.1: bytes=32 time=4ms TTL=254

Ping statistics for 192.168.2.1:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 4ms, Maximum = 8ms, Average = 5ms