安全技術4:MAC(Media Access Control)地址

簡介:

MAC(Media Access Control)地址,或稱爲 MAC位址、硬件位址,用來定義網絡設備的位置。在OSI模型中,第三層網絡層負責 IP地址,第二層資料鏈結層則負責 MAC位址。因此一個主機會有一個IP地址,而每個網絡位置會有一個專屬於它的MAC位址。

MAC地址學習功能簡介

爲了快速轉發報文,以太網交換機需要維護MAC地址轉發表。MAC地址轉發表是一張基於端口的二層轉發表,是以太網交換機實現二層報文快速轉發的基礎。MAC地址轉發表的表項包括:

目的MAC地址

端口所屬的VLAN ID

轉發端口號

以太網交換機通過查找MAC地址轉發表得到二層報文的轉發端口號,從而實現二層報文的快速轉發。

設置MAC地址表項

管理員根據實際情況可以人工添加、修改或刪除MAC地址轉發表中的表項。可以刪除與某個端口相關的所有MAC地址表項(只能是單播地址),也可以選擇刪除某類MAC地址表項如動態表項、靜態表項。

用戶可以在系統視圖或以太網端口視圖下添加MAC地址表項。

集中式MAC地址認證簡介

集中式MAC地址認證簡介集中式MAC地址認證是一種基於端口和MAC地址對用戶訪問網絡的權限進行控制的認證方法,它不需要用戶安裝任何客戶端軟件,交換機在首次檢測到用戶的MAC地址以後,即啓動對該用戶的認證操作。

集中式MAC地址認證有兩種方式:

MAC地址方式:使用用戶的MAC地址作爲認證時的用戶名和密碼。

固定方式:使用在交換機上預先配置用戶名和密碼進行認證。此時,要求所有用戶都和交換機上配置的用戶名和密碼一一對應。

S2000-HI系列以太網交換機支持通過RADIUS服務器或通過本地進行集中式MAC地址認證。

(1) 當採用RADIUS服務器進行認證時,交換機作爲RADIUS客戶端,與RADIUS服務器配合完成集中式MAC地址認證操作:

對於MAC地址方式,交換機將檢測到的用戶MAC地址作爲用戶名和密碼發送給RADIUS服務器,其餘處理過程與普通RADIUS認證相同。

對於固定方式,交換機將已經在本地配置的用戶名和密碼作爲待認證用戶的用戶名和密碼,發送給RADIUS服務器,並將RADIUS報文的calling-station-id屬性更改爲用戶的MAC地址,其餘處理過程與普通RADIUS認證相同。

RADIUS服務器完成對該用戶的認證後,認證通過的用戶可以訪問網絡。

(2) 當採用本地認證時,直接在交換機上完成對用戶的認證。在交換機上配置本地用戶名和密碼時請注意:

對於MAC地址方式,用戶可以通過命令設置輸入作爲用戶名、密碼的MAC地址時是否使用分隔符“-”,輸入的格式要與命令設置的格式相同,否則會導致認證失敗。

對於固定方式,本地用戶的用戶名和密碼配置成固定方式的用戶名和密碼即可。

本地用戶的服務類型應設置爲lan-access。

集中式MAC地址認證配置

配置集中式MAC地址認證定時器

MAC地址表項的分類與特點根據自身特點和配置方式等的不同,MAC地址表項可以分爲三類:

靜態MAC地址表項:也稱爲“永久地址”,由用戶手工添加和刪除,不會隨着時間老化。對於一個設備變動較小的網絡,手工添加靜態地址表項可以減少網絡中的廣播流量。

動態MAC地址表項:指可以按照用戶配置的老化時間而老化掉的MAC地址表項,交換機可以通過MAC地址學習機制或通過用戶手工建立的方式添加動態MAC地址表項。

黑洞MAC地址表項:由用戶手工配置的一類特殊的MAC地址,當交換機接收到源地址或目的地址爲黑洞MAC地址的報文時,會將該報文丟棄。

MAC地址表項的分類與特點如表1-1所示。

MAC欺騙的***方法

ARP欺騙技術已經很成熟了,這裏也不再闡述。此次重點講解如何不用ARP欺騙進行嗅探以及會話劫持的技術原理,實際的***方法是進行MAC欺騙。 原理:在開始之前我們先簡單瞭解一下交換機轉發過程:交換機的一個端口收到一個數據幀時,首先檢查該數據幀的目的MAC地址在MAC地址表(CAM)對應的端口,如果目的端口與源端口不爲同一個端口,則把幀從目的端口轉發出去,同時更新MAC地址表中源端口與源MAC的對應關係;如果目的端口與源端口相同,則丟棄該幀。

案例:MAC地址轉發表管理典型配置

用戶通過Console口登錄到交換機,配置地址表管理。要求設置交換機上動態MAC地址表項的老化時間爲500秒,在VLAN1中的Ethernet 1/0/2端口添加一個靜態地址00e0-fc35-dc71。

配置步驟

# 進入交換機系統視圖。<Quidway> system-view

[Quidway]

# 增加MAC地址(指出所屬VLAN、端口、狀態)。

[Quidway] mac-address static 00e0-fc35-dc71 interface Ethernet 1/0/2 vlan 1

# 設置交換機上動態MAC地址表項的老化時間爲500秒。

[Quidway] mac-address timer aging 500

# 在系統視圖下查看MAC地址配置。

[Quidway] display mac-address interface Ethernet 1/0/2

MAC ADDR VLAN ID STATE PORT INDEX AGING TIME(s)

00-e0-fc-35-dc-71 1 Static Ethernet1/0/2 NOAGED

00-e0-fc-17-a7-d6 1 Learned Ethernet1/0/2 AGING

00-e0-fc-5e-b1-fb 1 Learned Ethernet1/0/2 AGING

00-e0-fc-55-f1-16 1 Learned Ethernet1/0/2 AGING

--- 4 mac address(es) found on port Ethernet1/0/2 ---

案例:用戶主機Host通過端口GigabitEthernet1/0/1 連接到設備上,設備通過RADIUS服務器對用戶進行認證、授權和計費。

要求:1.設備的管理者希望在端口 GigabitEthernet1/0/1 上對用戶接入進行MAC 地址認證,以控制其對Internet 的訪問。

2. 要求設備每隔 180 秒就對用戶是否下線進行檢測;並且當用戶認證失敗時,需等待180 秒後才能對用戶再次發起認證。

3.所有用戶都屬於域 2000,認證時採用固定用戶名格式,用戶名爲aaa,密碼爲123456。

配置步驟:

配置使用RADIUS 服務器進行MAC 地址認證

# 配置RADIUS 方案。

<Quidway> system-view

[Quidway] radius scheme 2000

[Quidway-radius-2000] primary authentication 10.1.1.1 1812

[Quidway-radius-2000] primary accounting 10.1.1.2 1813

Quidway-radius-2000] key authentication abc

[Quidway-radius-2000] key accounting abc

[Quidway-radius-2000] user-name-format without-domain

[Quidway-radius-2000] quit

# 配置ISP 域的AAA 方法。

[Quidway] domain 2000

[Quidway-isp-2000] authentication default radius-scheme 2000

[Quidway-isp-2000] authorization default radius-scheme 2000

[Quidway-isp-2000] accounting default radius-scheme 2000

[Quidway-isp-2000] quit

# 開啓全局MAC 地址認證特性。

[Quidway] mac-authentication

# 開啓端口GigabitEthernet1/0/1 的MAC 地址認證特性。

[Quidway] mac-authentication interface gigabitethernet 1/0/1

# 配置MAC 地址認證用戶所使用的ISP 域。

[Quidway] mac-authentication domain 2000

# 配置MAC 地址認證的定時器。

[Quidway] mac-authentication timer offline-detect 180

[Quidway] mac-authentication timer quiet 180

# 配置MAC 地址認證使用固定用戶名格式:用戶名爲aaa,密碼爲123456。

[Quidway] mac-authentication user-name-format fixed account aaa password simple 123456

安全技術5:ARP(地址解析協議)

簡介

ARP(Address Resolution Protocol,地址解析協議)用於將網絡層的IP地址解析爲數據鏈路層的物理地址(MAC地址)。

ARP地址解析的必要性

網絡設備進行網絡尋址時只能識別數據鏈路層的MAC地址,不能直接識別來自網絡層的IP地址。如果要將網絡層中傳送的數據報交給目的主機,必須知道該主機的MAC地址。因此網絡設備在發送報文之前必須將目的主機的IP地址解析爲它可以識別的MAC地址。

ARP報文結構

ARP報文分爲ARP請求和ARP應答報文,ARP請求和應答報文的格式如圖1-1所示。

當一個ARP請求發出時,除了接收端硬件地址(正是請求方想要獲取的地址)字段爲空外,其他所有的字段都被使用。

ARP應答報文使用了所有的字段。

ARP表

以太網上的兩臺主機需要通信時,雙方必須知道對方的MAC地址。每臺主機都要維護IP地址到MAC地址的轉換表,稱爲ARP映射表,ARP表的形式如圖1-2所示。ARP映射表中存放着最近用到的一系列與本主機通信的其他主機的IP地址和MAC地址的映射關係。需要注意的是,這裏僅僅對ARP映射表的基本實現進行介紹。不同公司的產品可能會在此基礎上提供更多的信息。S2000-HI系列以太網交換機可以使用display arp命令查看ARP映射項信息。

ARP地址解析的實現過程

在主機啓動時,主機上的ARP映射表爲空;當一條動態ARP映射表項在規定時間沒有使用時,主機將其從ARP映射表中刪除掉,以便節省內存空間和ARP映射表的查找時間。具體過程可以參考圖1-3。

假設主機A和主機B在同一個網段,主機A的IP地址爲IP_A,B的IP地址爲IP_B,主機A要向主機B發送信息。主機A首先查看自己的ARP映射表,確定其中是否包含有IP_B對應的ARP映射表項。如果找到了對應的MAC地址,則主機A直接利用ARP映射表中的MAC地址,對IP數據包進行幀封裝,並將數據發送給主機B。

如果在ARP映射表中找不到對應的MAC地址,則主機A將該數據包放入發送等待隊列,然後創建一個ARP request,並以廣播方式在以太網上發送。ARP request數據包中包含有主機B的IP地址,以及主機A的IP地址和MAC地址。由於ARP request數據包以廣播方式發送,該網段上的所有主機都可以接收到該請求,但只有被請求的主機(即主機B)會對該請求進行處理。

主機B首先把ARP request數據包中的請求發起者(即主機A)的IP地址和MAC地址存入自己的ARP映射表中。然後主機B創建ARP響應數據包,在數據包中填入主機B的MAC地址,發送給主機A。這個響應不再以廣播形式發送,而是以單播形式直接發送給主機A。

主機A收到響應數據包後,提取出主機B的IP地址及其對應的MAC地址,加入到自己的ARP映射表中,並把放在發送等待隊列中的發往主機B的所有數據包都發送出去。

一般情況下,設備在IP尋址的過程中會自動觸發ARP計算,完成IP地址到以太網MAC地址的解析。此過程是自動執行的,不需要網絡管理員介入。

配置ARP

ARP的顯示和維護

在完成上述配置後,在任意視圖下執行display命令可以顯示配置後ARP的運行情況,通過查看顯示信息驗證配置的效果。在用戶視圖下執行reset命令可以reset命令清除ARP映射項。

說明:ARP 即地址解析協議主要用於從IP 地址到以太網MAC 地址的解析。

如將ARP 映射表綁定,就可以防止一般的ARP欺騙***。防止ARP病毒***的最有效手段:雙向靜態ARP綁定

ARP 映射綁定:

arp static 10.2.238.7 000a-e436-d354

arp ip-address mac-address VLANID{ interface_type interface_num | interface_name }

顯示ARP 映射表show arp [ static | dynamic | all ]

打開ARP 調試信息開關debug arp packet

案例4:ARP綁定實驗

要求: 關閉 ARP 表項檢查功能。

設置交換機上動態 ARP 表項的老化時間爲10 分鐘。

增加一個靜態ARP 表項,IP 地址爲192.168.1.1,對應的MAC 地址爲

00e0-fc01-0000,對應的出端口爲屬於VLAN 1 的端口Ethernet1/0/10。

配置步驟

<switch> system-view[switch] undo arp check enable

[switch] arp timer aging 10

[switch] arp static 192.168.1.1 00e0-fc01-0000

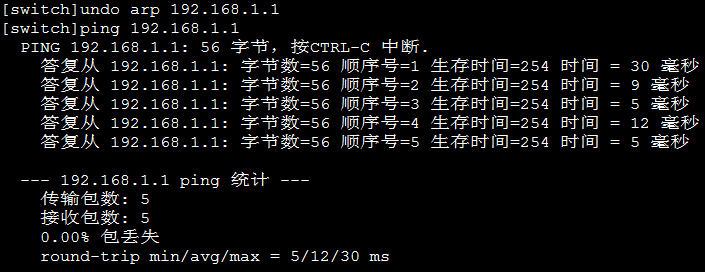

取消綁定,測試:

安全技術6:AM(訪問管理配置)

簡介:

通過端口隔離特性,用戶可以將需要進行控制的端口加入到一個隔離組中,實現隔離組中的端口之間二層數據的隔離,既增強了網絡的安全性,也爲用戶提供了靈活的組網方案。

目前一臺設備只支持建立一個隔離組,組內的以太網端口數量不限。

說明:am訪問管理配置

當以太網交換機接入的用戶數量不大時,爲了降低組網成本,局域網服務提供者可以不使用認證計費服務器以及DHCP 服務器,而使用以太網交換機提供的一種低成本簡單可行的替代方案。在這個低成本的替代方案中用到了交換機的兩個特性功能:端口和IP 地址的綁定、端口間的二層隔離。

端口隔離特性與以太網端口所屬的VLAN無關。

端口隔離與端口聚合的關係:

當聚合組中的某個端口加入到隔離組後,同一聚合組內的其它端口,均會自動加入隔離組中。

通過在以太網交換機的端口上配置二層隔離功能,用戶可以控制端口1 發出的幀不被端口2 接收,端口2發出的幀不被端口1 接收,從而將端口1 與端口2 隔離開來。從而保證了各機構的PC 只能與機構內的其他PC 正常通信,並且確保了各機構內指定的PC 可以與外部網絡正常通信。

# 全局開啓訪問管理功能

[Quidway] am enable

# 配置端口e0/1 上的訪問管理IP 地址池

[Quidway-Ethernet0/1] am ip-pool 202.10.20.1 20

# 設置端口e0/1 的二層隔離端口爲e0/2功能

[Quidway-Ethernet0/1] am isolate ethernet0/2

案例:AM二層端口地址池

要求:以太網交換機端口e0/1 上訪問管理IP 地址池爲192.168.1.1~192.168.1.8/24;端口e0/2 上訪問管理IP 地址池爲192.168.1.9~192.168.1.19/24

配置步驟

<switch> system-view

[switch] am enable

[switch] vlan 10

[switch-vlan10] port Ethernet 0/1

[switch-vlan10] port Ethernet 0/2

[switch-vlan10] quit

[switch] interface Vlan-interface 10

[switch-Vlan-interface10] ip add 192.168.1.254 255.255.255.0

[switch-Vlan-interface10] quit

[switch] interface Ethernet 0/1

[switch-Ethernet0/1] am ip-pool 192.168.1.1 7

[switch-Ethernet0/1] quit

[switch] interface Ethernet 0/2

[switch-Ethernet0/2] am ip-pool 192.168.1.9 10

[switch-Ethernet0/1] quit

啓用am之前測試:可以ping通通信

啓用am之後測試:e 0/2的客戶192.168.1.9將ip地址修改爲192.168.1.100,此時無法通信

案例:小區用戶PC2、PC3、PC4分別與交換機的以太網端口Ethernet1/0/2、Ethernet1/0/3、Ethernet1/0/4相連,交換機通過Ethernet1/0/1端口與外部網絡相連,小區用戶PC2、PC3和PC4之間不能互通。

配置步驟:

# 將以太網端口Ethernet1/0/2、Ethernet1/0/3、Ethernet1/0/4加入隔離組。

<switch> system-view

System View: return to User View with Ctrl+Z.

[switch] interface ethernet1/0/2

[switch-Ethernet1/0/2] port isolate

[switch-Ethernet1/0/2] quit

[switch] interface ethernet1/0/3

[switch-Ethernet1/0/3] port isolate

[switch-Ethernet1/0/3] quit

[switch] interface ethernet1/0/4

[switch-Ethernet1/0/4] port isolate

[switch-Ethernet1/0/4] quit