1/74

路由和交換

OSI開放系統互聯的網絡七層(從高層到低層):

應用層:泛指各類應用軟件。

表示層:數據的表示方法(格式),數據的編碼和解碼。常見的格式有文本、語音、視頻、圖片、圖像等。

會話層:session會話的建立、關閉。包括網絡服務進程的建立,客戶端訪問服務器之後的數據處理方法。

傳輸層:採用port端口號來標識數據的來源和目標地址。

網絡層:IP尋址和路由選擇。通過IP地址來標識數據的來源和目標地址。

數據鏈路層:通過MAC地址來標識數據的來源和目標地址。

物理層:通常是指物理硬件的電子電氣標準。如網線、水晶頭、網卡接口、光纖接口等。

編碼:編寫一套代碼。(暗號的數字或字母代號)

解碼:解釋一套代碼。(將暗號翻譯成有意義的內容)

加密:將明文轉換成密文的過程。

解密:將密文轉換成明文的過程。

明文:人類能夠讀懂的文本。

密文:人類不能夠讀懂的文本。

Q:網絡層中什麼是IP尋址?什麼是路由選擇?

A:IP尋址是尋找數據包中的目標IP地址(即收件人地址)。

路由選擇是指路由器根據查到的目標IP地址,然後到自己的路由表中選擇將數據送達目的地的路線的過

程。

路由器就相當於現實生活中的快遞員或十字路口的道路指示牌。

系統中查看路由表:

win7/10系統: Win+R--->cmd--->route print

Linux系統: route -n 或 netstat -r

路由器IOS系統: show ip route

路由表記錄的信息內容:

目標網絡地址 目標子網掩碼(netmask) 下一跳IP地址(即網關gateway)

192.168.11.0 255.255.255.0 192.168.11.2

127.0.0.0 255.0.0.0 127.0.0.1

127.0.0.1 255.255.255.255 127.0.0.1

127.255.255.255 255.255.255.255 127.0.0.1

Q:IP地址由哪兩部分組成?IP地址是根據什麼來進行分類的?A、B、C類IP的取值範圍分別是多少?

A:IP地址由網絡號和主機號兩部分組成。

IP地址是根據網絡號中第1組數的取值範圍來進行分類。

A類:1~127

B類:128~191

C類:192~223

Q:IP地址中什麼是網絡地址?什麼是廣播地址?DHCP的保留IP地址取值範圍是多少?本地環回測試IP地

址是多少?本地環回測試地址代表的是什麼?

A:網絡地址,IP地址中主機位(bit)爲全0的IP地址,如192.168.11.0

廣播地址,IP地址中主機位(bit)爲全1的IP地址,如192.168.11.255

2/74

DHCP的保留IP地址是取值範圍是169.254.0.0~169.254.255.255

本地環回測試IP地址是127.0.0.1 範圍127.0.0.1~127.255.255.255

本地環回測試地址代表的是本機自己

Q:A、B、C類IP地址的默認子網掩碼分別是多少?子網掩碼的作用是什麼?子網掩碼可以用來做什麼?

A:子網掩碼

A類:255.0.0.0 子網掩碼前綴:/8

B類:255.255.0.0 子網掩碼前綴:/16

C類:255.255.255.0 子網掩碼前綴:/24

子網掩碼的作用:明確標識IP地址中的網絡位、主機位。

子網掩碼可以用來做子網劃分。

Q:子網劃分是如何通過子網掩碼來實現的?超網就是如何實現的?

A:子網劃分--借IP地址中的主機bit位來充當網絡bit位。

超網----借IP地址中的網絡bit位來充當主機bit位。

Q:C類IP的子網劃分可能出現的子網掩碼有哪些?

A:

2的冪 7 6 5 4 3 2 1 0

十進制 128 64 32 16 8 4 2 1

C類IP的子網劃分可能出現的子網掩碼如下:

/24:255.255.255.0

/25:255.255.255.128

/26:255.255.255.192

/27:255.255.255.224

/28:255.255.255.240

/29:255.255.255.248

/30:255.255.255.252

/31:255.255.255.254

/32:255.255.255.255

網絡專業術語:

網絡拓撲:用來描述網絡設備連接關係的邏輯圖。

家庭寬帶的網絡拓撲結構圖是:

個人電腦--->網線--->ADSL路由器/光貓--->光纖--->ISP運營商

ISP:因特網服務提供商(Internet service Provider)

ADSL:非對稱數字用戶線路(Asymmetric Digital Subscriber Line)。因爲這種寬帶的數據上傳和下載速度

是不相同的,所以稱之爲非對稱。

ISDN:綜合業務數字網絡。

DDN:數字數據網絡。

POE:有源以太網。POE交換機可以直接通過網絡線路給網絡中的網絡監控攝像機供電。

3/74

PTN:(分組傳送網,Packet Transport Network)是指這樣一種光傳送網絡架構和具體技術:在IP業務

和底層光傳輸媒質之間設置了一個層面,它針對分組業務流量的突發性和統計複用傳送的要求而設計,以

分組業務爲核心並支持多業務提供,具有更低的總體使用成本(TCO),同時秉承光傳輸的傳統優勢,包

括高可用性和可靠性、高效的帶寬管理機制和流量工程、便捷的OAM和網管、可擴展、較高的安全性等。

分組交換網絡:???

LAN:局域網。通常採用交換機來組建局域網。

WAN:廣域網。通常採用路由器來連接2個或多個局域網。

Vlan:虛擬局域網。是採用二層網絡技術將交換機的端口從邏輯上分成不同的組(即虛擬局域網),每個vlan

有獨立的vlan編號(即組號)。vlan間默認是無法通信的,要想通信必須用路由器進行數據轉發處理。

主機的物理地址:即主機網卡的MAC地址(即物理地址)。linux中用ifconfig可查網卡的mac地址,win7/10

用 ipconfig /all 或 getmac 來查。

主機的邏輯地址:即IP地址。

主機位於相同的物理網絡:主機的物理網線線路接在同一臺交換機上,或者交換機之間級聯了也算。

![路由與交換]()

主機位於相同的邏輯網絡:主機IP地址的網絡號相同。請問以下5個IP地址中哪些主機位於相同的邏輯網

絡。

192.168.11.11 192.168.11.12 192.168.15.11 192.168.16.8 192.168.20.5

×××:虛擬專用網絡

WiFi:普通的wifi無線網絡最大傳輸距離是多少米?

雙絞線網線的最大傳輸距離是100米。距離超過100米就必須增加信號放器(即中繼器,可以是交換機、

HUB設備)。網絡中的中繼器數量最多不超過4個。當傳輸距離遠於?米就得考慮採用光纖進行信號傳輸。

![路由與交換]()

藍牙Bluetooth:理論傳輸的最大距離是10米。藍牙1.0的傳輸速度可達多少字節每秒?藍牙2.0的傳輸速

度可達多少字節每秒?

AP:無線訪問接入點(WirelessAccessPoint)

胖AP:無線路由器就屬於胖AP,它自己帶有管理程序,可以自主管理。

瘦AP:跟胖AP相比,是沒有wifi管理程序,必須通過AC來管理這個AP設備,才能正常使用AP。

瘦AP的無線網絡拓撲: AC控制器--->1個或多個瘦AP

路由器基礎:

路由器工作在OSI開放系統互聯模型的第3層(即網絡層),其主要功能是IP尋址和路由選擇。其實IP尋址

和路由轉發就是一個數據包轉發(forward)的過程。

Q:(必會)如果要將linux系統的主機作爲路由器來使用,linux系統中如何實現路由轉發功能呢?

A:方法一(首選):臨時開啓路由轉發功能,執行如下命令。

4/74

cat /proc/sys/net/ipv4/ip_forward

echo 1 > /proc/sys/net/ipv4/ip_forward

方法二(備選):臨時開啓路由轉發功能,執行如下命令。

sysctl -a|grep ip_forward

sysctl -w net.ipv4.ip_forward=1

sysctl -a|grep ip_forward

方法三(備選):臨時開啓路由轉發功能,執行如下命令。

首先,vim /etc/sysctl.conf 添加如下內容

net.ipv4.ip_forward=1

然後,執行sysctl -p讓sysctl.conf配置文件中的設置立即生效。

最後,驗收。sysctl -a|grep ip_forward 或 cat /proc/sys/net/ipv4/ip_forward。

說明:/etc/sysctl.conf配置文件是linux系統內核控制的配置文件,通常用於系統內核調優。/etc/sysctl.d

目錄是用來存放sysctl.conf的子配置文件的。

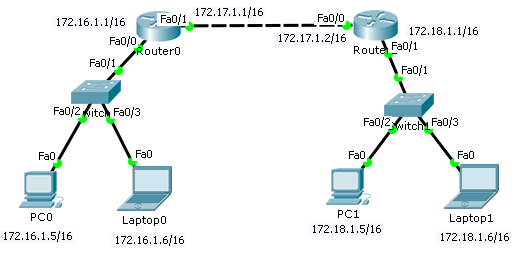

練習:熟悉思科PT模擬器的直連路由用法。在PT模擬器中設計出下圖所示的網絡拓撲圖,並給主機和路由

器的接口設置正確的IP地址、子網掩碼和網關。並且用ping測試主機間的網絡通信狀態。

![路由與交換]()

直連路由:即路由器直接連接兩個網絡號不相同的局域網。

直連路由的配置方法:對路由器的接口配置IP地址就會在路由表(route table)中自動生成直連路由記

錄。用do show ip route查路由表記錄。查詢的路由表記錄結果如下所示。

C 192.168.11.0/24 is directly connected, FastEthernet0/0

C 192.168.12.0/24 is directly connected, FastEthernet0/1

路由器的操作模式:

用戶模式:命令提示符是router>。主要是用enable進入特權模式。

特權模式:命令提示符是router#。主要對路由器的配置文件信息進行查詢、保存、刪除,還可以執行ping

測試命令。可以用config t進入全局配置文件。

全局配置模式:命令提示符是router(config)#。主要對路由器進行設置,可以對登錄密碼、接口IP地址、

靜態路由、動態路由、歡迎語、系統時間等進行設置。可以用exit返回到上一個操作提示符,end退回到特

權模式。

接口(interface)配置模式:命令提示符是router(config-if)#。主要用於設置接口IP等參數。

技巧:在全局配置模式下可以用do命令來執行特權模式下的命令。例如do show ip route,再例如

do ping 192.168.11.1。

練習:將上面練習的拓撲圖先ctrl+S保存一份,文件名爲"直連路由"。確定後,再ctrl+shift+s將拓撲圖另存

一個名稱爲"static靜態路由"的文件。再將拓撲圖直接修改成如下所示。然後,在兩臺路由器上分別添加一

條正確的static靜態路由記錄,並且show ip route查路由表記錄,最後用192.168.11.11這臺主機ping最

右邊的路由器的接口IP地址和最右邊一臺電腦的IP地址,保證網絡是暢通的。

路由器管理命令:

查路由表記錄:show ip route

添加一條靜態路由記錄:ip route 目標網絡地址 目標子網掩碼 下一跳IP地址(即網關IP)

例:ip route 192.168.13.0 255.255.255.0 192.168.12.2

![路由與交換]()

附加練習:將上圖的網絡繼續向右擴展,設計出下圖所示的新網絡拓撲圖,並設置好相關的IP地址、靜態

路由記錄,最後做ping測試。

![路由與交換]()

靜態路由:由網絡工程師在路由器的IOS系統中採用ip route命令手動添加的路由記錄。

優點:佔用的CPU、內存資源較小,適合用於小型網絡,且網絡拓撲結構固定的網絡。

缺點:如果網絡規模發生擴展、變更,網絡工程師得重新給每臺路由器修改路由設置。

動態路由:路由器之間採用動態路由協議自動學習相鄰路由器的路由表中的路由記錄,能夠隨着網絡連接

狀態的變化,自動更新路由表。

常見的動態路由協議如下:

RIP:Routing Information Protocol,路由信息協議。屬於距離矢量路由算法的協議。最大爲15跳。超過

15跳就會路由不可達。RIP的默認刷新週期爲30秒。

OSPF:Open Shortest Path First開放式最短路徑優先。

BGP:Border Gateway Protocol,邊界網關協議

IGP:Interior Gateway Protocol,內部網關協議

EGRP:exterior gateway routing protocol 外部網關路由協議

在特權模式下清除路由表記錄:

RIP協議的配置命令:在全局配置模式下設置

router> enable 切換(進入)到特權模式

router# config terminal 切換(進入)到全局配置模式

router(config)# no ip domain-lookup 關閉域名解析功能(必做),否則命令輸入錯誤時會卡住且提示

255.255.255.255(按ctrl+shift+6強制退出這個卡頓)。

router(config)# router rip 進入rip路由配置

router(config)# version 2 啓用2號版本的rip協議

router(config)# network 192.168.11.0 發佈此網段的rip路由通告(直連網段的網絡地址)

router(config)# network 192.168.12.0 發佈此網段的rip路由通告(直連網段的網絡地址)

router(config)# do show ip route 或 end 之後再執行 show ip route

路由器的安全配置:三種登錄密碼

密碼一、特權模式的登錄密碼配置(必做):

router> 用戶模式

router> enable 切換到特權模式

router# config terminal 切換(進入)到全局配置模式

router(config)# enable password mingwen 設置明文密碼(優先級低)

router(config)# enable secret miwen 設置密文密碼(優先級高)

router(config)# do write 或 end 之後再執行 write

router(config)# end 退回到特權模式

router# show running 查看路由器的運行配置和狀態信息

登錄驗證測試:

router(config)# end

router# exit 退出

router> enable 回車後會提示輸入密碼,測試只能用密文密碼登錄。

6/74

密碼二、console控制接口的登錄密碼配置(必做):

router> 用戶模式

router> enable 切換到特權模式

router# config terminal 切換(進入)到全局配置模式

router(config)# line console 0 配置console 0接口

router(config-line)# password conpass 設置登錄密碼爲conpass

router(config-line)# login 進行登錄驗證

router(config)# do write 或 end 之後再執行 write

router(config)# end 退回到特權模式

router# show running 查看路由器的運行配置和狀態信息

登錄驗證測試:

router(config)# end

router# exit 退出後,按回車鍵會提示輸入密碼,此時用conpass這個密碼就可以登錄

密碼三、telnet遠程登錄密碼配置(必做):

router> 用戶模式

router> enable 切換到特權模式

router# config terminal 切換(進入)到全局配置模式

router(config)# line vty 0 4 配置vty虛擬終端0~4號接口,即同時允許5個用戶來telnet到路由器

router(config-line)# password vtypass 設置登錄密碼爲vtypass

router(config-line)# login 進行登錄驗證

router(config)# do write 或 end 之後再執行 write

router(config)# end 退回到特權模式

router# show running 查看路由器的運行配置和狀態信息

登錄驗證測試:

在192.168.11.11這臺主機上的cmd界面用telnet 192.168.11.1來遠程登錄到192.168.11.1這臺路由器

上,然後輸入正確的telnet登錄密碼。

路由器console配置線:

vlan技術

7/74

VLAN:虛擬局域網。是網絡七層中的二層(數據鏈路層)技術。

vlan的功能:是將交換機的端口(物理接口)從邏輯上劃分成不同組(即vlan),每個組有屬於自己的組號(即

vlan號)。vlan間默認是無法通信的,要想通信必須用路由器進行數據轉發處理。

vlan的優勢:可以縮小局域網中的廣播域(即數據的廣播範圍)。

注意:普通交換機的所有端口都位於同一個廣播域中。

練習:在百度上查出以下概念,根據自己的理解來重新解釋。

單播(unicast)是指封包在計算機網絡的傳輸中,目的地址爲單一目標的一種傳輸方式。每次只有兩個實

體相互通信,發送端和接收端都是唯一確定的。

在IPv4網絡中,0.0.0.0到223.255.255.255屬於單播地址。

組播(multicast)是指把信息同時傳遞給一組目的地址。

組播地址的範圍從 224.0.0.0到239.255.255.255。

廣播(broadcast)是指封包在計算機網絡中傳輸時,目的地址爲網絡中所有設備的一種傳輸方式。實際

上,這裏所說的“所有設備”也是限定在一個範圍之中,稱爲“廣播域”

以太網和IPv4網都用全1的地址表示廣播,分別是ff:ff:ff:ff:ff:ff和255.255.255.255

練習:用PT軟件設計出下圖所示的網絡拓撲圖,並給電腦設置正確的IP地址和子網掩碼。不需要設置網關

IP地址。用192.168.11.3去ping網絡中所有的電腦IP地址,看能ping通哪些?

8/74

練習:將上圖中的交換機接口用vlan進行管理,

交換機查詢、清除mac地址表:

show mac-address-table

clear mac-address-table

vlan配置命令:

switch>

switch> enable

switch# conf t

switch(config)# vlan 11

switch(config)# name v11

switch(config)# vlan 12

switch(config)# name v12

switch(config)# int range f0/1-2

switch(config-if)# switchport access vlan 11 將當前的端口加入到vlan 11組中

switch(config)# int range f0/3-5

switch(config-if)# switchport access vlan 12 將當前的端口加入到vlan 11組中

switch(config-if)# do show vlan 查看vlan設置信息

switch(config-if)# do show run 查看運行狀態

switch(config-if)# end

switch# write

用192.168.11.3去ping網絡中192.168.11.1的電腦IP地址

vlan間的通信之單臂路由:

練習:在上一個練習的網絡拓撲圖中添加一臺1841的路由器,將路由器的f0/0接口和交換機的f0/6接口用

網線連接起來。然後對交換機和路由器分別做如下配置操作。

交換機:

switch>

switch>en

switch#conf t

int f0/6

switchport mode trunk 設置交換機接口工作模式爲trunk(幹線)中繼功能。

do write

路由器:

router>

router>en

router#conf t

int f0/0

no shut

int f0/0.11 配置f0/0接口的11邏輯子接口

encap dot1Q 11 此子接口傳輸vlan 11的數據

ip add 192.168.11.254 255.255.255.0

int f0/0.12 配置f0/0接口的12邏輯子接口

encap dot1Q 12 此子接口傳輸vlan 12的數據

ip add 192.168.12.254 255.255.255.0

end

write

ping 192.168.11.1

ping 192.168.12.1

---------

Q:二層交換機跟三層交換機有什麼不同?

A:回答如下:

二層交換機:交換機中僅支持MAC地址管理功能。

三層交換機:在二層交換機的基礎上支持部分三層的路由功能。即三層交換機包含二層交

換機的功能。

10/74

vlan間的路由之三層交換機:

三層交換機的vlan配置:

switch>

enable

conf t

hostname SWA

no ip domain-lookup

vlan 21 創建vlan 21

name v21 設置當前vlan的名稱爲v21

vlan 22 創建vlan 22

name v22 設置當前vlan的名稱爲v22

int range f0/1-10 設置f0/1~f0/10這11個接口

switchport access vlan 21 設置當前接口能訪問vlan 21的數據

int range f0/11-23 設置f0/11~f0/23這13個接口

switchport access vlan 22 設置當前接口能訪問vlan 22的數據

exit

int vlan 21 進入vlan 21設置界面

ip add 192.168.21.254 255.255.255.0 設置ip地址和子網掩碼

no shutdown 激活此接口

int vlan 22

ip add 192.168.22.254 255.255.255.0

no shutdown

do write 保存設置

exit

ip routing 開啓路由轉發功能

do show vlan 查看vlan信息

do show run

end 或 ctrl+z 退回到特權模式

write 保存設置

show mac address-table 查看mac地址表

ping 192.168.21.1

ping 192.168.22.1

附加測試:用192.168.21.1這臺電腦去ping 192.168.22.1,看是否能ping通。能ping通就說明vlan間的

路由OK了。

11/74

練習:給三層交換機配置telnet遠程登錄密碼和特權模式密碼。

switch# conf t

line vty 0 4 設置telnet遠程登錄

password vtypass 設置登錄密碼爲vtypass

login 允許密碼驗證

exit 退出設置

enable password mingwen 設置特權模式明文密碼爲mingwen

enable secret miwen 設置特權模式密文密碼爲miwen

do write

end

show running

然後,在192.168.21.1主機的cmd界面telnet 192.168.21.254,測試是否能遠程登錄到三層交換機。

---

Vlan之VTP協議:

Q:VTP是什麼?VTP的主要作用是什麼?

A:VTP是vlan中繼協議(vlan trunk protocol)。VTP的主要作用是通過vtp協議在vtp server端集中管理

vlan的增、刪、改、查。vtp client客戶端自動同步更新vlan信息。

練習:根據下圖所示,將三層交換機配置成vtp server,將二層交換機配置成vtp client。在三層交換機上

創建vlan 23、vlan 24,在三層、二層交換機上分別查vlan信息。

VTP配置:

三層交換機配置vtp:

switch#

conf t

vtp domain qf 設置vtp區域名爲qf

vtp mode server 設置vtp工作模式爲server服務器端

vtp password qf007 設置vtp驗證密碼爲qf007

int f0/24 設置f0/24接口

switchport mode trunk 設置交換機端口工作模式爲trunk中繼模式

end 退回到特權模式

write 保存設置

12/74

show running 查看運行狀態

show vtp status 查看vtp工作狀態

二層交換機配置vtp:

switch>

enable

show vtp status

show vlan

conf t

vtp domain qf

vtp mode client

vtp password qf007

int f0/24

switchport mode trunk

end

write

show running

show vlan

show vtp status

icmp和arp

13/74

arp:地址轉換協議。其作用是實現IP地址和MAC地址之間的轉換。

icmp:(Internet Control Message Protocol)Internet控制報文協議。它是TCP/IP協議簇的一個子協議,

用於在IP主機、路由器之間傳遞控制消息。ping命令就是發送的icmp報文。

交換機組建的局域網中,兩臺主機之間第一次通信,一定會廣播發一次arp數據包,來獲取對方的MAC地

址。

協議:網絡協議的簡稱,網絡協議是通信計算機雙方必須共同遵從的一組約定。如怎麼樣建立連接、怎麼

樣互相識別等。只有遵守這個約定,計算機之間才能相互通信交流。它的三要素是:語法、語義、時序。

icmp和arp協議的仿真練習:

兩臺主機第1次通信的流程:

ICMP數據報文:

14/74

練習

練習:用PT軟件設計如下所示的網絡拓撲圖,並給兩臺路由器設置3種登錄密碼,並做登錄測試。

RA路由器配置:

router>

router> enable 切換到特權模式

router# conf t 切換到全局配置模式

router(config)# hostname RA 設置路由器的主機名爲RA

RA(config)# int f0/0 進入f0/0接口的配置界面

RA(config-if)# ip add 172.16.1.1 255.255.0.0 給當前接口設置IP地址

RA(config-if)# no shutdown 激活(啓用)當前接口

RA(config-if)# int f0/1 進入f0/1接口的配置界面

RA(config-if)# ip add 172.17.1.1 255.255.0.0 給當前接口設置IP地址

RA(config-if)# no shutdown 激活(啓用)當前接口

RA(config-if)# exit 退出當前設置

RA(config)# enable password mingwen 設置特權模式的明文登錄密碼

RA(config)# enable secret miwen 設置特權模式的密文登錄密碼

RA(config)# line console 0 進入console 0接口的設置界面

RA(config-line)# password conpass 設置登錄密碼爲conpass

RA(config-line)# login 允許密碼檢驗

RA(config-line)# exit 退出當前設置

RA(config)# line vty 0 4 進入vty 0 4接口的設置界面

RA(config-line)# password conpass 設置登錄密碼爲vtypass

RA(config-line)# login 允許密碼檢驗

RA(config-line)# end 或 ctrl+z 退出當前操作界面,返回到特權模式

router# conf t 切換到全局配置模式

RA(config)#ip route 172.18.0.0 255.255.0.0 172.17.1.2 新增一條靜態路由記錄

RA(config)#do show ip route 查看路由表記錄

RA(config)#do write 保存路由器的相關設置

RA(config-line)# end 或 ctrl+z

router# show running 查看運行狀態

RB路由器配置腳本(允許直接複製粘貼如下命令):

enable

conf t

hostname RB

int f0/0

16/74

ip add 172.17.1.2 255.255.0.0

no shutdown

int f0/1

ip add 172.18.1.1 255.255.0.0

no shutdown

exit

enable password mingwen

enable secret miwen

line console 0

password conpass

login

exit

line vty 0 4

password conpass

login

end

conf t

ip route 172.16.0.0 255.255.0.0 172.17.1.1

do show ip route

do write

end

show running

網絡知識1

動態路由之OSPF

OSPF概述

OSPF:是開放式最短路徑優先(Open Shortest Path First)的縮寫。是一個內部網關協議(Interior

Gateway Protocol,簡稱IGP),用於在單一自治系統(autonomous system,AS)內決策路由。

OSPF是對鏈路狀態路由協議的一種實現,隸屬內部網關協議(IGP),故運作於自治系統內部。著名的迪

克斯加算法(Dijkstra)被用來計算最短路徑樹。OSPF分爲OSPFv2和OSPFv3兩個版本,其中OSPFv2用在IPv4

網絡,OSPFv3用在IPv6網絡。OSPFv2是由RFC 2328定義的,OSPFv3是由RFC 5340定義的。與RIP相

比,OSPF是鏈路狀態協議,而RIP是距離矢量協議。

OSPF由IETF在20世紀80年代末期開發,OSPF是SPF類路由協議中的開放式版本。

OSPF通過路由器之間通告網絡接口的狀態來建立鏈路狀態數據庫,生成最短路徑樹,每個OSPF路由器使

用這些最短路徑構造路由表。

OSPF特點彙總:

OSPF以較低的頻率(每隔 30 分鐘)發送定期更新,爲了保證lsdb的同步,這個值應該是被人們檢驗爲比

較合理的一個值。這是也可以說是一種可靠性的體現吧。

OSPF的HELL0報文計時器每隔10秒發送一次,保持時間40秒,即如果在40秒內沒收到hello,則認爲居不

存在.在非廣播網絡中(幀中繼),每隔30秒發送一次,保持時間120秒。

【技術原理】

OSPF(Open Shortest Path First)爲IETF OSPF工作組開發的一種基於鏈路狀態的內部網關路由協議。當

OSPF 路由域規模較大時,一般採用分層結構,即將OSPF路由域分割成幾個區域(Area),區域之間通過

一個骨幹區域互聯,每個非骨幹區域都需要直接與骨幹區域連接,每個區域都有一個標識號,其中主幹區域的標識爲0 (0.0.0.0)。下圖所示是一個OSPF的單區域網絡。

練習:通過PT模擬器設計出如下所示的網絡拓撲圖,給網絡中的路由器設置IP地址,然後配置OSPF動態路

由協議,實現全網通。

OSPF路由通告命令:

命令格式:network 本接口網絡地址 反子網掩碼 area 區域號

例:network 192.168.1.0 0.0.0.255 area 0

注:area區域號取值範圍爲0-4294967295。

R1配置OSPF路由協議:

Routera(config)#do show ip route //查看路由表

Routera(config)#router ospf 1 //開啓ospf

Routera(config-router)#network 192.168.1.0 0.0.0.255 area 0 //發佈路由通告

Routera(config-router)#network 192.168.5.0 0.0.0.255 area 0 //發佈路由通告

Routera(config-router)#end //退出當前配置,返回到特權模式

Routera#write //保存配置

Routera(config)# show ip route //查看路由表

traceroute路由跟蹤測試

18/74

要求:從R1路由器用traceroute追蹤到到R3,驗證經過幾跳到達目標路由器。看是否走的是OSPF的最短路

徑。

OSI(開放系統互聯Open System Interconnection)網絡七層

點擊這裏 點擊這裏 點擊這裏 點擊這裏

層號 名稱 功能 協議

7 應用層Application 提供與用戶交互的應用程序接口port。爲每一種應用的通信在報文上添加必

要的的信息。如QQ、瀏覽器、酷狗等

HTTP

SNMP

單位:

6 表示層Description 定義數據的表示方法,數據壓縮和加密,使數據以可以理解的格式發送和讀

取。如文本、圖片、聲音、視頻等。

5 會話層Session 建立、管理和終止網絡會話,提供網絡會話的順序控制。解釋用戶和機器名

稱也在這層完成。

4 傳輸層Transfer 建立端到端的連接,提供端口地址尋址(TCP/UDP)。建立、維護、拆除連

接。實現流量控制、出錯重發、數據段等功能。單位:segment段

3 網絡層Network 提供IP地址尋址和路由轉發。支持子網間互聯的所有功能。設備有路由器、

三層交換機。單位:packet包

2 數據層DataLink 提供鏈路層地址(如MAC地址)尋址。介質訪問控制(如以太網的總線爭用

技術)。差錯檢測。控制數據的發送與接收。設備有網卡、網橋、交換機。

單位:Frame幀

CSMA/CD

1 物理層

Physical

提供建立計算機和網絡之間通信所必須的硬件電路和傳輸介質。如網線、

HUB集線器、光纖、網絡接口等。

單位:bit比特流

IEEE 802.11

IEEE 802.11a

IEEE 802.11g

注:TCP--傳輸控制協議,是面向連接的協議。進行數據傳輸之前會通過三次握手來確認對方是否在線,並

且會檢測對方是否接收到數據,如果未收到會重發。

UDP--用戶數據報協議,是面向無連接的協議。進行數據傳輸之前不會確認對方是否在線,也不會確認對方

是接收到數據。類似於廣播的形式來傳輸數據。如有線電視、在線看視頻、發郵件等。

TCP/IP四層模型

應用層:提供app應用程序接口。對應OSI的應用層+表示層+會話層。

傳輸層:等同OSI的傳輸層。

網絡層:等同OSI的網絡層。

鏈路層:等同OSI的數據鏈路層+物理層。

19/74

點擊這裏 點擊這裏

網絡數據包的封裝、解封裝示意圖

A發數據給B的數據封裝過程:

1、 原始數據data

2、 TCP/UDP+原始數據data

3、 源IP/目標IP + data (填寫快遞單)

4、 源MAC/目標MAC + data (快遞物件裝上車)

5、 bit流在通信線路上傳輸 (道路:海、陸[有線網、光纖]、空[無線電波])

B接收數據的解封裝過程:

- bit流在通信線路上傳輸 (道路:海、陸[有線網、光纖]、空[無線電波])

- 源MAC/目標MAC + data (快遞物件取下車)

- 源IP/目標IP + data (打開快遞包裹)

- 原始數據data

20/74

各層通信方式

一層通信(物理層):

物理層採用共享同一條通信信道來傳輸數據。採用CSMA/CD(Carrier Sense Multiple Access with Collision

Detection)基帶衝突檢測的載波監聽多路訪問技術(載波監聽多點接入/碰撞檢測)機制來避免數據在傳輸過

程中的阻塞問題。屬於半雙工通信方式。

組建一層通信網絡的設備:HUB集線器(網絡性能很低,已淘汰)。

點擊這裏 點擊這裏

CSMA/CD協議工作示意圖

二層通信(數據鏈接層):

採用多條通信信道來傳輸數據。設備有交換機。交換機上會記錄所連接的每塊網卡的MAC地址。

MAC地址表的老化時間爲300秒,也就是從一個地址記錄加入地址表以後開始計時,如果在老化時間內各

端口未收到源地址爲該MAC地址的幀,那麼,這些地址將從動態轉發地址表(由源MAC地址、目的MAC地

址和它們相對應的交換機的端口號)中被刪除。

交換機的工作過程:

1、 初始化,MAC地址表是空的。

2、 通過廣播形式,自動學習所接入的網卡的MAC地址,採用ARP協議。

3、 定期更新MAC地址。

注意:交換機學習網卡設備的MAC地址是根據二層數據包中的源MAC地址來學習的。當數據包進入到交換

機的端口後,交換機會分析數據包的源MAC地址,並將源MAC地址和交換機端口的映射關係保存到MAC地

址表(mac-address-table)中。

ARP協議的工作過程:

例:用PT軟件設計如下的網絡拓撲圖,給PC設置正確的IP地址,然後PC0去ping PC1來認識ARP的過程。

PC0通過ARP協議獲取PC1的MAC地址的過程:

PC0和PC通信的過程:

ping:第1次通信

三層的數據包:

源IP:192.168.1.1

目標IP:192.168.1.2

二層數據:

源MAC: 0000.0CA7.D268

目標MAC:未知

22/74

ARP概念:

ARP是地址轉換協議(Address Resolution Protocol)的縮寫。是實現通過IP地址解析出MAC的功能。

ARP通信過程分析:

由於A不知道目標的MAC,會廣播一個ARP的數據包給所有的電腦,電腦電到數據包後,在三層發現目標IP

地址是自己,就單播回覆一個ARP包給A,A收到後在將B的MAC地址和IP地址的對應關係保存在緩存中。

PC0和PC通信的過程:

ping:第2次通信

三層的數據包:

源IP:192.168.1.1

目標IP:192.168.1.2

二層數據:

源MAC: 0000.0CA7.D268

目標MAC: 000D.BD8C.4B8B

交換機學習MAC地址的過程:

交換機是通過二層數據包中的源MAC地址來學習到所連接的設備的MAC地址信息,並緩存到交換機的MAC

地址表中。交換機MAC地址表中的信息包括交換機的端口號和所連接設備的MAC地址映射(對應)關係。

計算機操作系統中記錄的MAC地址表:信息包括IP地址和MAC地址的映射(對應)關係。用arp -a命令查

詢。

查看交換機的MAC地址表:show mac-address-table

清空MAC地址表:clear mac-address-table

查看電腦的MAC地址表:arp -a [先ping一下對方的IP,再用arp -a查]

PT模擬器上的電腦上清空MAC地址表:arp -d 或 arp -d *

HUB集線器和switch交換機的區別:

交換機上會記錄所連接的每臺設備的MAC地址和端口的映射關係,而HUB沒有。交換機組建的局域中每臺

設備第1次通信時會產生一個ARP廣播來獲取對方的MAC地址,後續通信則是單播(即點到點通信)。

HUB組建的局域中每臺主機每次通信時都產生廣播,會佔用大量網絡帶寬,性能很差。現已淘汰。

交換機MAC地址表生成的示意圖:

VLAN虛擬局域網

VLAN概述

23/74

VLAN(Virtual Local Area Network)的中文名爲"虛擬局域網",是從邏輯上將交換機的端口分成不同

的虛擬局域網。可以根據功能、部門及應用等因素將它們組織起來,相互之間的通信就好像在同一個局域

網中一樣。

爲何用VLAN:

爲了縮小廣播的範圍。因爲交換機組建的局域網中,任意兩臺主機第1次通信時會通過ARP協議

廣播來獲取對方的MAC,如果說網絡中主機過多,會佔用大量帶寬。

VLAN工作在OSI參考模型的第2層和第3層,一個VLAN就是一個廣播域,VLAN之間的通信是通過第3層的路由器來完成的。

點擊這裏 點擊這裏

VLAN的邏輯示意圖 VLAN的數據包結構

IEEE(電氣和電子工程師協會,全稱是Institute of Electrical and Electronics Engineers)於1999年頒佈

了用於標準化VLAN實現方案的802.1Q協議標準草案。VLAN技術的出現,使得管理員根據實際應用需求,

把同一物理局域網內的不同用戶邏輯地劃分成不同的廣播域,每一個VLAN都包含一組有着相同需求的計算

機工作站,與物理上形成的LAN有着相同的屬性。

24/74

VLAN的配置命令

命令:

查看vlan信息:show vlan

創建編號爲11的VLAN : vlan 11

設置f0/1接口:int f0/0

設置f0/1~f0/5接口:int range f0/1 - 5

設置端口模式爲access訪問: switchport mode access

將端口加入到vlan 11組中:switchport access vlan 11

設置端口模式爲trunk幹線(中繼): switchport mode trunk (trunk上允許傳輸所有的vlan數據)

允許trunk幹道上傳輸所有vlan數據:switchport trunk allowed vlan all

允許trunk幹道上傳輸vlan 11、12數據:switchport trunk allowed vlan 11,12

練習:使用PT模擬器軟件設計下圖所示的網絡拓撲圖。然後,給每臺電腦均設置正確的IP地址。測試主機

A和其他主機之間的通信狀態。在交換機上創建VLAN11、VLAN12,將交換機的端口按拓撲圖的標識劃分

到不同的VLAN中。再次測試主機A和其他主機之間的通信狀態。

交換機的VLAN配置:

Switch>en

Switch#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Switch(config)#vlan 11 //創建編號爲11的VLAN

Switch(config)#name tech //設置vlan名稱爲tech

Switch(config-vlan)#vlan 12 //創建編號爲12的VLAN

Switch(config)#name sales //設置vlan名稱爲sales

Switch(config-vlan)#do sh vlan //查看VLAN信息

Switch(config-vlan)#int range f0/1-2 //設置f0/1~f0/2的端口

Switch(config-if)#switchport access vlan 11 //將端口加入到vlan11中

Switch(config-if)#int f0/3 //設置f0/3的端口

Switch(config-if)#switchport access vlan 12 //將端口加入到vlan12中

Switch(config-if)#do sh vlan

Switch(config-if)#do write

練習:使用PT模擬器軟件設計下圖所示的網絡拓撲圖。按下圖給所有的PC設置正確的IP地址,並將交換機

的端口按圖中所示分別劃分到VLAN11和VLAN12中,然後對每臺交換機的f0/24接口配置trunk模式,實現

左邊的VLAN11中的主機能訪問右邊VLAN11中的主機。

f0/24端口的trunk配置:

int f0/24

switchport mode trunk //將端口模式設置爲trunk幹道

switchport trunk allowed vlan 11,12 //[根據需要來做]允許trunk幹道上傳輸vlan11和vlan12的數據

VTP協議

VTP:是虛擬局域網傳輸協議的縮寫。用來實現VLAN的集中管理。

VTP的作用:在一臺Server主交換機上創建VLAN,在其他Client客戶交換機上自動接收VLAN信息的功能。

思科的VTP協議跟華爲的VTP協議是不兼容的。

VTP配置:

VTP服務器端配置:

do show vtp status //查看VTP狀態

vtp domain qf //設置vtp的域名爲qf

version 2 //啓用2號版本

vtp mode server //設置工作模式爲服務器端

vtp password jin //設置訪問密碼爲jin

VTP客戶端配置:

do show vtp status //查看VTP狀態

vtp domain qf //設置vtp的域名爲qf

version 2 //啓用2號版本

vtp mode client //設置工作模式爲客戶端

vtp password jin //設置訪問密碼爲jin

26/74

trunk配置:

int f0/1

switchport mode trunk

練習:使用PT模擬器軟件設計下圖所示的網絡拓撲圖。按下圖給交換機配置VTP、trunk、創建VLAN。查詢vlan信息。

VTP Server配置:

VTP Client配置:

VLAN間的路由

概述

不同VLAN之間的主機要想正常通信,必須通過路由技術來實現。可以通過路由器的單臂路由、三層交換機

這兩種方式來實現。本節分別介紹單臂路由、三層交換機來實現VLAN間的通信。

單臂路由

單臂路由是採用路由器的邏輯子接口功能來實現的,需要給路由器的邏輯子接口設置多個IP,每個子接口

負責轉發自己所負責的VLAN數據。路由數據包協議採用802.1Q協議進行封裝。下面通過案例來學習單臂

路由功能。

練習:使用PT模擬器軟件設計下圖所示的網絡拓撲圖。依次給每臺PC機設置正確的IP地址和網關。創建

VLAN 11和VLAN 12。VLAN的名稱分別爲tech、sales。並對交換機的端口按圖所示來劃分到VLAN 11和

VLAN 12中,並對連接到路由器的主幹線端口設置trunk幹道模式。然後在路由器上給邏輯子接口配置IP地

址和數據封裝類型爲802.1Q來實現單臂路由。最後,測試VLAN中PC機的通信狀態。並且用PT的仿真模式

來查看數據包的流向動畫。

注意:本例中未寫出VLAN創建的命令,僅寫出了單臂路由和交換機trunk的配置命令。如果不熟悉VLAN創

建的命令,請參考VLAN創建的練習案例。

Router單臂路由配置:

Router>en

Router#conf t

Router(config)#int f0/0 //設置F0/0端口

Router(config)#no shutdown //激活端口

Router(config-if)#int f0/0.1 //設置F0/0端口的2號邏輯子接口

Router(config-subif)#encapsulation dot1Q 11 //在此接口封裝11號VLAN的數據

Router(config-subif)#ip add 192.168.1.254 255.255.255.0 //給子接口設置IP

Router(config-if)#int f0/0.2 //設置F0/0端口的3號邏輯子接口

Router(config-subif)#encapsulation dot1Q 12 //在此接口封裝12號VLAN的數據

Router(config-subif)#ip add 192.168.2.254 255.255.255.0 //給子接口設置IP

Router(config-subif)# do ping 192.168.1.1 (不通,因爲交換機上沒有trunk幹道)

Router(config-subif)# do ping 192.168.2.3 (不通,因爲交換機上沒有trunk幹道)

Router(config-subif)# do write

交換機配trunk幹道:

Switch>en

Switch#conf t

Switch(config)#int f0/23

Switch(config-if)#sw

Switch(config-if)#switchport mode trunk

Switch(config)# do write

三層交換機

三層交換機可以實現VLAN之間的通信,既可工作在2層,也可以工作在3層,並且支持部分三層的路由

協議。

在中、大型局域網中只要用到VLAN技術,那麼一定會採用三層交換機實現VLAN之間的通信。

三層交換機實現VLAN間通信的方法:

直接在三層交換機上啓用routing路由轉發(forward)功能,並給VLAN設置IP地址。

三層交換機配置:創建VLAN,並給VLAN設置IP地址

Switch>en

Switch#conf t

Switch(config)#ip routing //啓用路由轉發功能

Switch(config)#vlan 11

Switch(config-vlan)#name tech

Switch(config-vlan)#vlan 12

Switch(config-vlan)#name design

Switch(config-vlan)#int vlan 11 //設置VLAN 11

Switch(config-if)#ip add 192.168.1.254 255.255.255.0

Switch(config-if)#int vlan 12 //設置VLAN 12

Switch(config-if)#ip add 192.168.2.254 255.255.255.0

Switch(config-if)#do write

Switch(config-if)#ping 192.168.1.1

Switch(config-if)#ping 192.168.2.3

交換機的Telnet遠程登錄設置

練習:用PT設計下圖所示的網絡拓撲圖,先給PC設置正確的IP地址,然後給交換機的vlan 1設置IP地址,

並激活VLAN 1,再給交換機配置telnet遠程登錄,最後用PC的cmd界面測試telnet遠程登錄到交換機。

給交換機的VLAN設置IP:

Switch>enable

Switch#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Switch(config)#int vlan 1

Switch(config-if)#ip add 192.168.3.254 255.255.255.0

Switch(config-if)# no shutdown

Switch(config-if)# do ping 192.168.3.1

Switch(config-if)# do show run

Switch(config-if)#do wr

給交換機設置telnet遠程登錄:

Switch(config-if)#line vty 0 4

Switch(config-line)#pass

Switch(config-line)#password jin

Switch(config-line)#login

Switch(config-line)#do write

子網劃分

子網掩碼的作用:明確標識出IP地址中的網絡號(網絡位)和主機號(主機位)。子網掩碼二進制數中連續的1

用來對應IP地址中的網絡號,連續的0用來對應IP地址中的主機號。

IP地址 192.168.5.8 (C類) 192.168.5.8

子網掩碼 255.255.255.0 (C類) 1111 1111. 1111 1111. 1111 1111.0000 0000

網絡號 前3組數 192.168.5

主機號 第4組數(取值範圍0~255) 8

網絡地址 即主機號爲全0的IP地址 192.168.5.0

廣播地址 即主機號爲全1的IP地址 192.168.5.255

可用主機號 可用主機號=28-2=256-2=254 254

可用IP地址 192.168.5.1 → 192.168.5.254

子網掩碼可以實現的功能:

子網劃分:借主機位來充當網絡位,就可以將大的網絡劃分成很多小的網絡,這種子網掩碼被稱做VLSM變

長子網掩碼(Variable Length Subnetwork Mask)。可理解成將一個大組分成很多個小組。

超網:借網絡位來充當主機位,就可以將小的網絡合併成一個大的網絡。

說明:網絡號的二進制位數增加,主機號的二進制位數就會減少。

如:從C類IP地址中的主機號(8位二進制)中借一位當做網絡號,主機號則剩下七位二進制。

子網掩碼:255.255.255.128 128[1 000 0000]

子網1的主機號範圍:0~127 0[0 000 0000] ~ 127[0 111 1111]

子網2的主機號範圍:128~255 128[1 000 0000] ~ 255[1 111 1111]

注意:以上主機號取值範圍中紅字的0、1是從主機號中借的一位用來作爲網絡號的。

點擊這裏 點擊這裏 點擊這裏 點擊這裏 點擊這裏 點擊這裏 點擊這裏 點擊這裏 點擊這裏

2的冪(指數) 7 6 5 4 3 2 1 0

十進制值 128 64 32 16 8 4 2 1

子網劃分的提問:

1.將C類IP地址192.168.8.0這個網絡劃分成2子網,子網掩碼應該是多少?每個子網的IP數量?每個子網的

主機號取值範圍分別是多少?每個子網的網絡地址和廣播地址分別是多少?

子網劃分解題分析:

第1步,C類IP地址的默認子網掩碼是255.255.255.0(即/24)根據劃分成2個子網的要求,得出需要從主機

號中借一位作爲網絡號。從而得出子網掩碼是255.255.255.128(即/25)。

第2步,每個子網的IP總數是256除以子網數量,即256/2=128。

第3步,根據每個子網的IP總數是128,得出以下子網的主機號取值範圍:

子網一:192.168.8.0~192.168.8.127

31/74

子網二:192.168.8.128~192.168.8.255

第4步,每個子網的網絡地址和廣播地址分別如下:

網絡地址:IP地址中主機號爲全0的地址。

廣播地址:IP地址中主機號爲全1的地址

注意:網絡地址和廣播地址是不能分配給主機用的,網絡地址是記錄在路由表中的,而廣播地址是在DHCP

服務中發廣播時會用到。

子網一:網絡地址192.168.8.0 (0 000 0000) 廣播地址:192.168.8.127 (0 111 1111)

子網二:網絡地址192.168.8.128 (1 000 0000) 廣播地址: 192.168.8.255 (1 111 1111)

2的冪(指數) 7 6 5 4 3 2 1 0

十進制值 128 64 32 16 8 4 2 1

子網劃分練習:

1.將C類IP地址192.168.15.0這個網絡劃分成4子網,子網掩碼應該是多少?每個子網的IP數量?每個子網

的主機號取值範圍分別是多少?每個子網的網絡地址和廣播地址分別是多少?可用IP是範圍是多少?

解題分析:

C類IP默認子網掩碼:255.255.255.0 (/24)

32/74

劃分4個子網:從主機號中借2位 22=4

子網掩碼:255.255.255.192 (/26) 192(11 00 0000)

每個子網的IP總數:256/子網數=256/4=64 即將256個數平均分成4份,每份64個數

每個子網的主機號取值範圍分別如下:

子網一:0 ~ 63 192.168.15.0~192.168.15.63

子網二:64 ~ 64+63=127 192.168.15.64~192.168.15.127

子網三:128 ~ 128+63=191 192.168.15.128~192.168.15.191

子網四:192 ~ 192+63=255 192.168.15.192~192.168.15.255

每個子網的網絡地址和廣播地址分別如下:

網絡地址 廣播地址 可用IP地址

子網一: 192.168.15.0 192.168.15.63 192.168.15.1~192.168.15.62

子網二: 192.168.15.64 192.168.15.127 192.168.15.65~192.168.15.126

子網三: 192.168.15.128 192.168.15.191 192.168.15.129~192.168.15.190

子網四: 192.168.15.192 192.168.15.255 192.168.15.193~192.168.15.254

子網劃分練習:

1.將C類IP地址192.168.15.0這個網絡劃分成8子網,子網掩碼應該是多少?每個子網的IP數量?每個子網

的主機號取值範圍分別是多少?每個子網的網絡地址和廣播地址分別是多少?可用IP是範圍是多少?

解題分析:

C類IP默認子網掩碼:255.255.255.0 (/24)

劃分8個子網:從主機號中借3位 23=8

子網掩碼:255.255.255.224 (/27) 224(111 0 0000=27+26+25=128+64+32=224)

每個子網的IP總數:256/子網數=256/8=32 即將256個數平均分成8份,每份32個數

每個子網的主機號取值範圍分別如下:

子網一:0 ~ 31 192.168.15.0~192.168.15.31

子網二:32 ~ 32+31=63 192.168.15.32~192.168.15.63

子網三:64 ~ 64+31=95 192.168.15.64~192.168.15.95

子網四:96 ~ 96+31=127 192.168.15.96~192.168.15.127

子網五:128 ~ 128+31=159 192.168.15.128~192.168.15.159

子網六:160~ 160+31=191 192.168.15.160~192.168.15.191

子網七:192 ~ 192+31=223 192.168.15.192~192.168.15.223

子網七:224 ~ 224+31=255 192.168.15.224~192.168.15.255

每個子網的網絡地址和廣播地址分別如下:

網絡地址 廣播地址 可用IP地址

子網一: 192.168.15.0 192.168.15.31

子網二: 192.168.15.32 192.168.15.63

未完,待續……

問題:請問以下兩個IP地址是否屬於同一網段?

192.168.15.8/27 192.168.15.230/27

33/74

解題分析:

根據題目中IP地址所給的子網掩碼/27可以得知,這兩個IP地址是做了子網劃分的,是從主機號中借了3位

作爲網絡號。也就是劃分了23=8個子網。每個子網的IP總數是256/8=32。所以以上兩個IP地址不屬於同

一網段。

超網練習:

要求:讓C類IP地址每個子網的主機數超過256臺,讓他們之間能正常通信,如何實現。如想讓

192.168.11.5和192.168.12.8這兩臺主機能正常通信,且不允許使用路由,如何實現。

方法:將192.168.11.5和192.168.12.8這兩臺主機的子網掩碼設置成255.255.0.0這個B類的子網掩碼。

默認子網掩碼時,不能通信

因爲兩臺主機的網絡號分別是192.168.11和192.168.12

用B類子網掩碼,兩臺主機能正常通信。

因爲兩臺主機的網絡號都是192.168,即網絡地址都是

1111 1110 . 0000 0000

29=512

超網練習:

要求讓192.168.0.1這個IP所在的子網的IP總數爲512個,請問子網掩碼應該設置成多少?這個子網的IP地

址取值範圍是多少?

解題分析:

第1步,根據題意要求每個子網的IP總數爲512個,得出主機號的二進制位數是9位(29=512)。也就是要

從網絡號中借1位充當主機號。即子網掩碼是255.255.254.0 [254(1111 1110)]

第2步,IP地址的取值範圍是192.168.0.0~192.168.1.255。

34/74

子網掩碼的二進制:254(1111 1110.)

IP地址:0.0 ~ 1.255(1.1111 1111)

說明:以上IP地址和子網掩碼中紅字的0和1是從網絡號中借的一位充當主機號。

超網練習:

IP地址192.168.0.5/24,要求從網絡號中借2位作爲主機號,請問此時的子網掩碼是多少?這個子網的IP

地址取值範圍是多少?

第1步,根據題意要求借兩位,則主機號共10位,子網掩碼是255.255.252.0(/22)

1111 1100.=252

第2步,IP地址的取值範圍是192.168.0.0~192.168.3.255

00.0000 0000=0.0

11.1111 1111=3.255

提問:以下兩個IP地址是否在同一網段?

192.168.0.5/22 192.168.3.8/22

超網練習:

IP地址192.168.8.5/24,要求從網絡號中借2位作爲主機號,請問此時的子網掩碼是多少?這個子網的IP

地址取值範圍是多少?這個子網中的IP總數是多少個?

第1步,根據題意得出192.168.8.5/24的默認網絡號是192.168.8,子網掩碼是255.255.255.0。

第2步,從網絡聽不懂中借2位作爲主機號,子網掩碼就變成了24-2=22,即255.255.252.0(/22)。

此時IP地址192.168.8.5的子網網絡號是192.168.8 ( 8=0000 1000 )。

第3步,IP地址的取值範圍是:

最小值: 192.168.8.0 ( 8 =0000 1000 . 0000 0000 )

最大值: 192.168.11.255 ( 11=0000 1011 . 1111 1111 )

子網的網絡地址:192.168.8.0

子網的廣播地址:192.168.11.255

子網中的IP總數:210=1024個

可用IP地址:192.168.8.1~192.168.11.254

ACL訪問控制表(簡單介紹)

概述

ACL是訪問控制列表(access control list)的縮寫。其功能是定義各種訪問策略,並將訪問規則應用到指定

的端口、IP、協議上,實現安全控制功能。通常在路由器或交換機上可以實現ACL功能。

防火牆和殺毒軟件的區別:

本質區別是監測的內容不同。防火牆監測的網絡數據包中的IP地址、協議、MAC地址、端口聽不懂等頭部

信息。而殺毒軟件監測的是文件的正文內容(data數據)。

35/74

訪問控制列表的原理

對路由器接口來說有兩個方向:

出out:已經經路由器的處理,正離開路由器接口的數據包

入in:已經到達路由器接口的數據包,將被路由器處理。

匹配順序爲:“自上而下,依次匹配”。默認爲拒絕(deny)

訪問控制列表的類型

標準訪問控制列表:一般應用在out出站接口。建議配置在離目標端最近的路由上

擴展訪問控制列表:配置在離源端最近的路由上,一般應用在入站in方向

命名訪問控制列表:允許在標準和擴展訪問列表中使用名稱代替表號

ACL配置命令

ACL配置思路:

- 創建訪問控制表規則,規則中可定義源IP、目標IP、協議、端口號等參數。

- 將規則應用在路由器的端口(如f0/0、f0/1)上。

常見的網絡協議及端口號:

點擊這裏 點擊這裏 點擊這裏 點擊這裏

協議 中文意思 功能 端口號(用來標識服務的)

http 超文本傳輸協議 實現web網站 80

ftp 文件傳輸協議 文件共享(上傳和下載) 21(控制端口)

20(數據端口)

smtp 簡單郵件傳輸協議 發送郵件 25

pop3 郵局協議 郵件、郵箱管理 110

dns 域名系統 域名解析,域名和IP間的轉換 53

dhcp 動態主機配置協議 動態分配IP地址 67 68

tftp 簡單文件傳輸協議 迷你的ftp協議,在PXE中給客戶機分發boot啓動文件 69

ntp 網絡時間協議 網絡時間同步 123

先查看一下ACL的基本種類:

R1(config)#access-list ? //我們看了以後會發現,訪問控制列表,其實是靠序號去區分的

<1-99> IP standard access list //IP 標準訪問控制列表(基礎,僅能限制IP)

<100-199> IP extended access list //IP擴展訪問控制列表(增強型,能限制IP、協議、端口號等細節參數

)

ACL表的特點: - 每個號的ACL表中可以有多條訪問控制規則。

36/74 - 路由器的每個端口上僅能應用一個編號的ACL表策略。

標準ACL支持的功能:

Router(config)#access-list 1 deny ? //查看標準ACL命令幫助

A.B.C.D Address to match

any Any source host

host A single host address

擴展ACL支持的功能:

Router(config)#access-list 100 deny ? //查看擴展ACL命令幫助

ahp Authentication Header Protocol

eigrp Cisco's EIGRP routing protocol

esp Encapsulation Security Payload

gre Cisco's GRE tunneling

icmp Internet Control Message Protocol

ip Any Internet Protocol

ospf OSPF routing protocol

tcp Transmission Control Protocol

udp User Datagram Protocol

ACL項目實戰

練習:用PT軟件設計出下圖所示的網絡拓撲圖,並按要求完成項目任務。

要求:

1.設計出此網絡拓撲結構圖。

2.給PC、路由器、服務器設置正確的IP地址和網關。

3.用兩臺PC分別ping測試到服務器的通信狀態。

並分別訪問服務器的http和ftp服務。(此時都能正常訪問)

3.在路由器上設置ACL訪問控制列表。

ACL要求:

1.允許192.168.1.11用ping(icmp)和ftp訪問服務器。

2.允許192.168.1.12訪問服務器的http網站服務。

注意:思科路由器上一旦使用ACL功能,默認會自動增加預設規則爲deny拒絕所有人訪問。

單詞: deny拒絕 permit允許

R1的ACL配置:

R1> enable

R1#conf t

R1(config)# do show access-list //查看訪問控制列表內容

R1(config)# access-list 100 permit icmp host 192.168.1.11 host 192.168.2.254 echo

R1(config)# access-list 100 permit tcp host 192.168.1.11 host 192.168.2.254 eq 21

R1(config)# access-list 100 permit tcp host 192.168.1.12 host 192.168.2.254 eq 80

R1(config)# int f0/0

Router(config-if)#ip access-group 100 in //應用100這個ACL到接口的入口上

Router(config-if)#do write

Router(config-if)#do show run //查看運行狀態,會顯示ACL 信息,及端口上所應用的ACL表

訪問驗證:

1、用192.168.1.11和192.168.1.12分別去ping 192.168.2.254這臺服務器,結果是192.168.1.11

是可以ping通,而192.168.1.12是ping不通的。

2、在192.168.1.11這臺主機的CMD界面中輸入ftp 192.168.2.254訪問ftp共享,看是否能訪問。(能訪問

則是正確結果)

3、在192.168.1.12這臺主機上的瀏覽器中訪問192.168.2.254,看是否能顯示網頁。(能訪問則是

正確結果)。

路由器實現DHCP服務

案例:用PT

DHCP配置方法:

Router(config)#ip dhcp ?

excluded-address Prevent DHCP from assigning certain addresses 設置排除的IP地址

pool Configure DHCP address pools 設置DHCP作用域(IP地址池)

relay DHCP relay agent parameters 設置DHCP中繼功能(即DHCP轉發功能)

Router(config)#ip dhcp pool net1 創建名稱爲net1的IP地址池

Router(dhcp-config)# ? 顯示命令幫助

default-router Default routers

dns-server Set name server

exit Exit from DHCP pool configuration mode

38/74

network Network number and mask

Router(dhcp-config)#network 192.168.1.0 255.255.255.0

Router(dhcp-config)#default-router 192.168.1.1

Router(dhcp-config)#dns-server 8.8.8.8

Router(dhcp-config)#ip dhcp excluded-address 192.168.1.2 192.168.1.5 排除1.2到1.5之間的IP

地址

Router(dhcp-config)#do write

Router(dhcp-config)#do show run

Router(config)#ip dhcp pool net2 創建名稱爲net2的IP地址池

Router(dhcp-config)#network 192.168.2.0 255.255.255.0

Router(dhcp-config)#default-router 192.168.2.1

Router(dhcp-config)#dns-server 8.8.8.8

Router(dhcp-config)#do write

Router(dhcp-config)#do show run

附加任務1:

Router(config)# int f0/1

Router(config-if)# ip add 192.168.2.1 255.255.255.0

Router(config-if)# no shutdown

Router(config-if)# do write

附加任務2:在上面的拓撲圖右側添加一臺交換機和2臺電腦,並連線。將電腦的IP地址設置爲DHCP自動獲

取。看兩臺電腦獲得的IP地址是多少?

附加任務3:將上面的網絡拓撲圖右側進行修改,得到下圖所示的拓撲,即添加一臺路由器、交換機、兩臺

電腦。再設置DHCP中繼(ip helper-address)功能。

在最右側的router1上給接口配置IP地址:

步驟省略……

在router 0上創建192.168.3.0的IP地址池

Router>en

39/74

Router#conf t

Router(config)#ip dhcp pool net3

Router(dhcp-config)#network 192.168.3.0 255.255.255.0

Router(dhcp-config)#default-router 192.168.3.1

Router(dhcp-config)#do write

在router0和router1上分別配置rip路由:

router0的rip配置:

enable

conf t

router rip

network 192.168.1.0

network 192.168.2.0

router1的rip配置:

enable

conf t

router rip

network 192.168.2.0

network 192.168.3.0

在router 1上配DHCP Relay中繼(ip helper-address):

Router(config)# int f0/1

Router(config-if)#ip helper-address 192.168.2.1 (把接收到的DHCP請求包發送到192.168.2.1)

驗證:查看最右邊的兩臺電腦通過DHCP自動獲得的IP是多少?

綜合項目練習:

某公司購買了如下設備:

路由器:1臺

三層交換機:1臺

二層交換機:2臺

服務器:1臺

臺式機:3臺

筆記本電腦:3臺

網絡設計和配置要求:

1.按下圖所示在PT中設計出網絡拓撲圖。

2.IP地址用192.168.1.0/24這個網絡進行子網劃分,分成2個子網。

3.路由器上配置DHCP服務,實現給網絡中的計算機動態分配IP地址。

4.在網絡中用到VLAN及VTP技術,將筆記本電腦劃分到名稱爲tech的VLAN11中,將臺式機和服務器劃分

到名稱爲sales的vlan 12中。VLAN 11和VLAN12中的主機IP分別採用劃分後的子網IP地址。所有的臺式機

和筆記本電腦採用DHCP自動獲取IP地址。

5.要求VLAN 11和VLAN 12中的主機要能互相通信(能ping通)。

6.在路由器上配置ACL,要求VLAN 11和VLAN 12中的第1臺電腦能正常訪問服務的各種服務,其他電腦不

允許訪問。

參考 - 設計拓撲圖

- 子網劃分

子網數:2個

子網掩碼:255.255.255.128(/25)

子網一的可用IP: 192.168.1.1~192.168.1.126 網絡地址:192.168.1.0 廣播地址:

192.168.1.127

子網二的可用IP: 192.168.1.129~192.168.1.254 網絡地址:192.168.1.128 廣播地址:

192.168.1.255 - 略去

- VLAN配置

三層交換機的VLAN配置:

enable

conf t

ip routing

vlan 11

name tech

vlan 12

name sales

int f0/4

switchport access vlan 12

do show vtp status

vtp domain qf

vtp mode server

vtp password qf

int vlan 11

ip add 192.168.1.1 255.255.255.128

no shutdown

int vlan 12

ip add 192.168.1.129 255.255.255.128

41/74

no shutdown

do show vlan

do write

三層交換機的DHCP配置:

ip dhcp pool net1

network 192.168.1.0 255.255.255.128

default-router 192.168.1.1

dns-server 8.8.8.8

exit

ip dhcp pool net2

network 192.168.1.128 255.255.255.128

default-router 192.168.1.1

dns-server 8.8.8.8

do write

do show run

二層交換機配置(SW1)

enable

conf t

vtp domain qf

vtp mode client

vtp password qf

int f0/1

switchport mode trunk

do show vlan

int range f0/2-3

switchport access vlan 12

int f0/4

switchport access vlan 11

do write

do show vlan

二層交換機配置(SW2)

enable

conf t

vtp domain qf

vtp mode client

vtp password qf

int f0/1

switchport mode trunk

do show vlan

int range f0/2-3

switchport access vlan 11

int f0/4

switchport access vlan 12

電腦IP配置成DHCP:

查看獲取的IP地址是否爲所在VLAN的IP地址。

三層交換機配置ACL:

ACL配置詳解

42/74

什麼是ACL?

訪問控制列表簡稱爲ACL,訪問控制列表使用包過濾技術,在路由器上讀取第三層及第四層包頭中的信息

如源地址,目的地址,源端口,目的端口等,根據預先定義好的規則對包進行過濾,從而達到訪問控制的

目的。該技術初期僅在路由器上支持,近些年來已經擴展到三層交換機,部分最新的二層交換機也開始提

供ACL的支持了。

訪問控制列表的原理

對路由器接口來說有兩個方向:

出out:已經經路由器的處理,正離開路由器接口的數據包

入in:已經到達路由器接口的數據包,將被路由器處理。

匹配順序爲:“自上而下,依次匹配”。默認爲拒絕(deny)

訪問控制列表的類型

標準訪問控制列表:一般應用在out出站接口。建議配置在離目標端最近的路由上

擴展訪問控制列表:配置在離源端最近的路由上,一般應用在入站in方向

命名訪問控制列表:允許在標準和擴展訪問列表中使用名稱代替表號

訪問控制列表使用原則

1、最小特權原則

只給受控對象完成任務所必須的最小的權限。也就是說被控制的總規則是各個規則的交集,只滿足部分條

件的是不容許通過規則的。

2、最靠近受控對象原則

所有的網絡層訪問權限控制。也就是說在檢查規則時是採用自上而下在ACL中一條條檢測的,只要發現符

合條件了就立刻轉發,而不繼續檢測下面的ACL語句。

3、默認丟棄原則(deny)

在CISCO路由交換設備中默認最後一句爲ACL中加入了DENY ANY ANY,也就是丟棄所有不符合條件的數

據包。這一點要特別注意,雖然我們可以修改這個默認,但未改前一定要引起重視。

由於ACL是使用包過濾技術來實現的,過濾的依據又僅僅只是第三層和第四層包頭中的部分信息,這種技

術具有一些固有的侷限性,如無法識別到具體的人,無法識別到應用內部的權限級別等。因此,要達到端

到端的權限控制目的,需要和系統級及應用級的訪問權限控制結合使用。

一、standard標準訪問列表

訪問控制列表ACL分很多種,不同場合應用不同種類的ACL。其中最簡單的就是標準訪問控制列表,標準訪

問控制列表是通過使用IP包中的源IP地址進行過濾,使用訪問控制列表號1到99來創建相應的ACL。

標準ACL格式:

access-list access-list-number [permit | deny ] [sourceaddress] [wildcard-mask]

access-list-number 爲1-99 或者 1300-1999之間的數字,這個是訪問列表號。一個表號中可包含多條訪問

規則。

例如:access-list 10 deny host 192.168.1.1這句命令是將所有來自192.168.1.1地址的數據包丟棄。

當然我們也可以用網段來表示,對某個網段進行過濾。命令如下:access-list 10 deny 192.168.1.0

0.0.0.255

通過上面的配置將來自192.168.1.0/24的所有計算機數據包進行過濾丟棄。爲什麼後頭的子網掩碼錶示的

是0.0.0.255呢?這是因爲CISCO規定在ACL中用反向掩瑪表示子網掩碼,反向掩碼爲0.0.0.255的代表他的

子網掩碼爲255.255.255.0。

小提示:對於標準訪問控制列表來說,默認的命令是HOST,也就是說access-list 10 deny 192.168.1.1表

示的是拒絕192.168.1.1這臺主機數據包通訊,可以省去我們輸入host命令。

43/74

標準訪問列表配置實例:

R1(config)#access-list 10 deny 192.168.2.0 0.0.0.255

R1(config)#access-list 10 permit any

R1(config)#int fa0/0.1

R1(config-subif)#ip access-group 10 out

上面配置的含義是阻止來自網段192.168.2.0的機器從int fa0/0.1端口出去,訪問列表在配置好之後,

要把它在端口上應用,否則配置了還是無效的。

注意事項:

1、標準訪問列表,一般來說配置儘量靠近目的端。

2、配置的第二條命令中的any相當於 0.0.0.0 255.255.255.255

3、一定要加pemint any,使其他的網絡可通。

4、訪問列表是從上到下一條一條進行匹配的,所以在設置訪問列表的時候要注意順序。如果從第一條

匹配到最後一條還是不知道要怎麼做,路由器就會丟棄這個數據包,也就是爲什麼上面的例子中上一定要

加permit any。

5、如果只阻止一個主機,那可以用 host 192.168.1.12 或者 192.168.1.12 0.0.0.0,這兩種配置是等

價的。

刪除已建立的標準ACL

R1(config)#no access-list number

對標準的ACL來說,不能刪除單個acl語句,只能刪除整個ACL

總結:標準ACL佔用路由器資源很少,是一種最基本最簡單的訪問控制列表格式。應用比較廣泛,經常在

要求控制級別較低的情況下使用。如果要更加複雜的控制數據包的傳輸就需要使用擴展訪問控制列表了,

他可以滿足我們到端口級的要求。

二、extend擴展訪問控制列表

上面我們提到的標準訪問控制列表是基於IP地址進行過濾的,是最簡單的ACL。那麼如果我們希望將過濾

細到端口怎麼辦呢?或者希望對數據包的目的地址進行過濾。這時候就需要使用擴展訪問控制列表了。使

用擴展IP訪問列表可以有效的容許用戶訪問物理LAN而並不容許他使用某個特定服務(例如WWW,FTP

等)。擴展訪問控制列表使用的ACL號爲100到199。

擴展ACL格式:

access-list access-list number {permit/deny} protocol +源地址+反碼 +目標地址+反碼+operator

operan(It小於,gt大於,eq等於,neq不等於.具體可?)+端口號

1、擴展訪問控制列表號的範圍是100-199或者2000-2699。

2、因爲默認情況下,每個訪問控制列表的末尾隱含deny all,所以在每個擴展訪問控制列表裏面必須有:

access-list 110 permit ip any any 。

3、不同的服務要使用不同的協議,比如TFTP使用的是UDP協議。

4、更多注意事項可以參考上面標準訪問控制列表部分

例如:access-list 101 deny tcp any host 192.168.1.1 eq www //將所有主機訪問192.168.1.1這個地址

網頁服務(WWW)TCP連接的數據包丟棄。

小提示:同樣在擴展訪問控制列表中也可以定義過濾某個網段,當然和標準訪問控制列表一樣需要我們使

用反向掩碼定義IP地址後的子網掩碼。

擴展ACL配置實例一:

R2(config)#access-list 110 deny tcp any host 192.168.1.12 eq www

R2(config)#access-list 110 deny tcp any host 192.168.1.12 eq ftp

R2(config)#int fa0/0

44/74

R2(config-if)#ip access-group 110 out

上面配置的含義是拒絕訪問192.168.1.12的www和ftp服務

擴展ACL實例二:

路由器連接了二個網段,分別爲172.16.4.0/24,172.16.3.0/24。在172.16.4.0/24網段中有一臺服務器提

供WWW服務,IP地址爲172.16.4.13。

要求:禁止172.16.3.0的計算機訪問172.16.4.0的計算機,包括那臺服務器,不過惟獨可以訪問

172.16.4.13上的WWW服務,而其他服務不能訪問。

路由器配置命令:

access-list 101 permit tcp any 172.16.4.13 0.0.0.0 eq www //設置ACL101,容許源地址爲任意IP,目

的地址爲172.16.4.13主機的80端口即WWW服務。由於CISCO默認添加DENY ANY的命令,所以ACL只寫

此一句即可。

進入相應端口

ip access-group 101 out //將ACL101應用到端口

設置完畢後172.16.3.0的計算機就無法訪問172.16.4.0的計算機了,就算是服務器172.16.4.13開啓了FTP

服務也無法訪問,惟獨可以訪問的就是172.16.4.13的WWW服務了。

刪除已建立的擴展標準ACL

刪除和標準一樣,不能單條刪除,只能刪除整個acl

總結:擴展ACL功能很強大,他可以控制源IP,目的IP,源端口,目的端口等,能實現相當精細的控制,擴

展ACL不僅讀取IP包頭的源地址/目的地址,還要讀取第四層包頭中的源端口和目的端口的IP。不過他存在

一個缺點,那就是在沒有硬件ACL加速的情況下,擴展ACL會消耗大量的路由器CPU資源。所以當使用中低

檔路由器時應儘量減少擴展ACL的條目數,將其簡化爲標準ACL或將多條擴展ACL合一是最有效的方法。

三、命名訪問控制列表

不管是標準訪問控制列表還是擴展訪問控制列表都有一個弊端,那就是當設置好ACL的規則後發現其中的

某條有問題,希望進行修改或刪除的話只能將全部ACL信息都刪除。也就是說修改一條或刪除一條都會影

響到整個ACL列表。這一個缺點影響了我們的工作,爲我們帶來了繁重的負擔。不過我們可以用基於名稱

的訪問控制列表來解決這個問題。

命名訪問控制列表格式:

ip access-list {standard/extended} access-list-name(可有字母,數字組合的字符串)

例如:ip access-list standard softer //建立一個名爲softer的標準訪問控制列表。

命名訪問控制列表配置方法:

router(config)#ip access-list standard +自定義名

router(config-std-nac1)#11 permit host +ip //默認情況下第一條爲10,第二條爲20.如果不指定序列

號,則新添加的ACL被添加到列表的末尾

router(config-std-nac1)#deny any

對於命名ACL來說,可以向之前的acl中插入acl,刪除也可以刪除單條acl,

如:router(config)#ip access-list standard benet

router(config-std-nasl)#no 11

使用show access-lists可查看配置的acl信息

45/74

總結:如果設置ACL的規則比較多的話,應該使用基於名稱的訪問控制列表進行管理,這樣可以減輕很多

後期維護的工作,方便我們隨時進行調整ACL規則。

四、反向訪問控制列表

反向訪問控制列表屬於ACL的一種高級應用。他可以有效的防範病毒。通過配置反向ACL可以保證AB兩個

網段的計算機互相PING,A可以PING通B而B不能PING通A。

說得通俗些的話就是傳輸數據可以分爲兩個過程,首先是源主機向目的主機發送連接請求和數據,然後是

目的主機在雙方建立好連接後發送數據給源主機。反向ACL控制的就是上面提到的連接請求。

反向訪問控制列表的格式:

反向訪問控制列表格式非常簡單,只要在配置好的擴展訪問列表最後加上established即可。

反向訪問控制列表配置實例:

路由器連接了二個網段,分別爲172.16.4.0/24,172.16.3.0/24。在172.16.4.0/24網段中的計算機都是服

務器,我們通過反向ACL設置保護這些服務器免受來自172.16.3.0這個網段的病毒*。

要求:禁止病毒從172.16.3.0/24這個網段傳播到172.16.4.0/24這個服務器網段。

配置命令:

access-list 101 permit tcp 172.16.3.0 0.0.0.255 172.16.4.0 0.0.0.255 established //定義

ACL101,容許所有來自172.16.3.0網段的計算機訪問172.16.4.0網段中的計算機,前提是TCP連接已經建

立了的。當TCP連接沒有建立的話是不容許172.16.3.0訪問172.16.4.0的。

應用規則到路由的端口

ip access-group 101 out //將ACL101應用到端口

設置完畢後病毒就不會輕易的從172.16.3.0傳播到172.16.4.0的服務器區了。因爲病毒要想傳播都是主動

進行TCP連接的,由於路由器上採用反向ACL禁止了172.16.3.0網段的TCP主動連接,因此病毒無法順利傳

播。

小提示:檢驗反向ACL是否順利配置的一個簡單方法就是拿172.16.4.0裏的一臺服務器PING在172.16.3.0

中的計算機,如果可以PING通的話再用172.16.3.0那臺計算機PING172.16.4.0的服務器,PING不通則說

明ACL配置成功。

通過上文配置的反向ACL會出現一個問題,那就是172.16.3.0的計算機不能訪問服務器的服務了,假如圖

中172.16.4.13提供了WWW服務的話也不能正常訪問。解決的方法是在ESTABLISHED那句前頭再添加一

個擴展ACL規則,例如:access-list 101 permit tcp 172.16.3.0 0.0.0.255 172.16.4.13 0.0.0.0 eq www

這樣根據“最靠近受控對象原則”即在檢查ACL規則時是採用自上而下在ACL中一條條檢測的,只要發現符合

條件了就立刻轉發,而不繼續檢測下面的ACL語句。172.16.3.0的計算機就可以正常訪問該服務器的

WWW服務了,而下面的ESTABLISHED防病毒命令還可以正常生效。

五、定時訪問控制列表

設置步驟:

1、定義時間段及時間範圍。

2、ACL自身的配置,即將詳細的規則添加到ACL中。

3、宣告ACL,將設置好的ACL添加到相應的端口中。

定義時間範圍的名稱:

router(config)#time-range time-range-name

46/74

定義一個時間週期

router(config-time-range)#periodic(週期) days-of-the-week hh:mm to [days-of-the-week] hh:mm

其中days-of-the-week的取值有

Monday Tuesday Wednesday Thursday Friday Saturday Sunday{週一到週日}

daily(每天)weekdays(在平日)weekend(週末)

定義一個絕對時間

router(config)#time-range time-range-name

router(config-time-range)#absolute [start hh:mm day month year] [end hh:mm day month year]

在擴展ACL中引入時間範圍

router(config)#access-list access-list-number {permit|deny} protocol {source ip +反碼 destination ip

+反碼 +operator+time-range+time-range-name}

定時訪問控制列表實例:

路由器連接了二個網段,分別爲172.16.4.0/24,172.16.3.0/24。在172.16.4.0/24網段中有一臺服務器提

供FTP服務,IP地址爲172.16.4.13。

要求:只容許172.16.3.0網段的用戶在週末訪問172.16.4.13上的FTP資源,工作時間不能下載該FTP資

源。

配置命令:

time-range softer //定義時間段名稱爲softer

periodic weekend 00:00 to 23:59 //定義具體時間範圍,爲每週週末(6,日)的0點到23點59分。當然

可以使用periodic weekdays定義工作日或跟星期幾定義具體的周幾。

access-list 101 deny tcp any 172.16.4.13 0.0.0.0 eq ftp time-range softer //設置ACL,禁止在時間段

softer範圍內訪問172.16.4.13的FTP服務。

access-list 101 permit ip any any //設置ACL,容許其他時間段和其他條件下的正常訪問。

進入相應端口。

ip access-group 101 out //應用到端口

基於時間的ACL比較適合於時間段的管理,通過上面的設置172.16.3.0的用戶就只能在週末訪問服務器提

供的FTP資源了,平時無法訪問。

六、訪問控制列表流量記錄

網絡管理員就是要能夠合理的管理公司的網絡,俗話說知己知彼方能百戰百勝,所以有效的記錄ACL流量

信息可以第一時間的瞭解網絡流量和病毒的傳播方式。下面這篇文章就爲大家簡單介紹下如何保存訪問控

制列表的流量信息,方法就是在擴展ACL規則最後加上LOG命令。

實現方法:

log 192.168.1.1 //爲路由器指定一個日誌服務器地址,該地址爲192.168.1.1

access-list 101 permit tcp any 172.16.4.13 0.0.0.0 eq www log //在希望監測的擴展ACL最後加上LOG

擴展ACL配置實例一:

R2(config)#access-list 110 deny tcp any host 192.168.1.12 eq www

R2(config)#access-list 110 deny tcp any host 192.168.1.12 eq ftp

R2(config)#int fa0/0

R2(config-if)#ip access-group 110 out

上面配置的含義是拒絕訪問192.168.1.12的www和ftp服務

擴展ACL實例二:

47/74

路由器連接了二個網段,分別爲172.16.4.0/24,172.16.3.0/24。在172.16.4.0/24網段中有一臺服務器提

供WWW服務,IP地址爲172.16.4.13。

要求:禁止172.16.3.0的計算機訪問172.16.4.0的計算機,包括那臺服務器,不過惟獨可以訪問

172.16.4.13上的WWW服務,而其他服務不能訪問。

路由器配置命令:

access-list 101 permit tcp any 172.16.4.13 0.0.0.0 eq www //設置ACL101,容許源地址爲任意IP,目

的地址爲172.16.4.13主機的80端口即WWW服務。由於CISCO默認添加DENY ANY的命令,所以ACL只寫

此一句即可。

進入相應端口

ip access-group 101 out //將ACL101應用到端口

設置完畢後172.16.3.0的計算機就無法訪問172.16.4.0的計算機了,就算是服務器172.16.4.13開啓了FTP

服務也無法訪問,惟獨可以訪問的就是172.16.4.13的WWW服務了。

刪除已建立的擴展標準ACL

刪除和標準一樣,不能單條刪除,只能刪除整個acl

總結:擴展ACL功能很強大,他可以控制源IP,目的IP,源端口,目的端口等,能實現相當精細的控制,擴

展ACL不僅讀取IP包頭的源地址/目的地址,還要讀取第四層包頭中的源端口和目的端口的IP。不過他存在

一個缺點,那就是在沒有硬件ACL加速的情況下,擴展ACL會消耗大量的路由器CPU資源。所以當使用中低

檔路由器時應儘量減少擴展ACL的條目數,將其簡化爲標準ACL或將多條擴展ACL合一是最有效的方法。

三、命名訪問控制列表

不管是標準訪問控制列表還是擴展訪問控制列表都有一個弊端,那就是當設置好ACL的規則後發現其中的

某條有問題,希望進行修改或刪除的話只能將全部ACL信息都刪除。也就是說修改一條或刪除一條都會影

響到整個ACL列表。這一個缺點影響了我們的工作,爲我們帶來了繁重的負擔。不過我們可以用基於名稱

的訪問控制列表來解決這個問題。

命名訪問控制列表格式:

ip access-list {standard/extended} access-list-name(可有字母,數字組合的字符串)

例如:ip access-list standard softer //建立一個名爲softer的標準訪問控制列表。

命名訪問控制列表配置方法:

router(config)#ip access-list standard +自定義名

router(config-std-nac1)#11 permit host +ip //默認情況下第一條爲10,第二條爲20.如果不指定序列

號,則新添加的ACL被添加到列表的末尾

router(config-std-nac1)#deny any

對於命名ACL來說,可以向之前的acl中插入acl,刪除也可以刪除單條acl,

如:router(config)#ip access-list standard benet

router(config-std-nasl)#no 11

使用show access-lists可查看配置的acl信息

總結:如果設置ACL的規則比較多的話,應該使用基於名稱的訪問控制列表進行管理,這樣可以減輕很多

後期維護的工作,方便我們隨時進行調整ACL規則。

48/74

四、反向訪問控制列表

反向訪問控制列表屬於ACL的一種高級應用。他可以有效的防範病毒。通過配置反向ACL可以保證AB兩個

網段的計算機互相PING,A可以PING通B而B不能PING通A。

說得通俗些的話就是傳輸數據可以分爲兩個過程,首先是源主機向目的主機發送連接請求和數據,然後是

目的主機在雙方建立好連接後發送數據給源主機。反向ACL控制的就是上面提到的連接請求。

反向訪問控制列表的格式:

反向訪問控制列表格式非常簡單,只要在配置好的擴展訪問列表最後加上established即可。

反向訪問控制列表配置實例:

路由器連接了二個網段,分別爲172.16.4.0/24,172.16.3.0/24。在172.16.4.0/24網段中的計算機都是服

務器,我們通過反向ACL設置保護這些服務器免受來自172.16.3.0這個網段的病毒*。

要求:禁止病毒從172.16.3.0/24這個網段傳播到172.16.4.0/24這個服務器網段。

配置命令:

access-list 101 permit tcp 172.16.3.0 0.0.0.255 172.16.4.0 0.0.0.255 established //定義

ACL101,容許所有來自172.16.3.0網段的計算機訪問172.16.4.0網段中的計算機,前提是TCP連接已經建

立了的。當TCP連接沒有建立的話是不容許172.16.3.0訪問172.16.4.0的。

應用規則到路由的端口

ip access-group 101 out //將ACL101應用到端口

設置完畢後病毒就不會輕易的從172.16.3.0傳播到172.16.4.0的服務器區了。因爲病毒要想傳播都是主動

進行TCP連接的,由於路由器上採用反向ACL禁止了172.16.3.0網段的TCP主動連接,因此病毒無法順利傳

播。

小提示:檢驗反向ACL是否順利配置的一個簡單方法就是拿172.16.4.0裏的一臺服務器PING在172.16.3.0

中的計算機,如果可以PING通的話再用172.16.3.0那臺計算機PING172.16.4.0的服務器,PING不通則說

明ACL配置成功。

通過上文配置的反向ACL會出現一個問題,那就是172.16.3.0的計算機不能訪問服務器的服務了,假如圖

中172.16.4.13提供了WWW服務的話也不能正常訪問。解決的方法是在ESTABLISHED那句前頭再添加一

個擴展ACL規則,例如:access-list 101 permit tcp 172.16.3.0 0.0.0.255 172.16.4.13 0.0.0.0 eq www

這樣根據“最靠近受控對象原則”即在檢查ACL規則時是採用自上而下在ACL中一條條檢測的,只要發現符合

條件了就立刻轉發,而不繼續檢測下面的ACL語句。172.16.3.0的計算機就可以正常訪問該服務器的

WWW服務了,而下面的ESTABLISHED防病毒命令還可以正常生效。

五、定時訪問控制列表

設置步驟:

1、定義時間段及時間範圍。

2、ACL自身的配置,即將詳細的規則添加到ACL中。

3、宣告ACL,將設置好的ACL添加到相應的端口中。

定義時間範圍的名稱:

router(config)#time-range time-range-name

定義一個時間週期

router(config-time-range)#periodic(週期) days-of-the-week hh:mm to [days-of-the-week] hh:mm

49/74

其中days-of-the-week的取值有

Monday Tuesday Wednesday Thursday Friday Saturday Sunday{週一到週日}

daily(每天)weekdays(在平日)weekend(週末)

定義一個絕對時間

router(config)#time-range time-range-name

router(config-time-range)#absolute [start hh:mm day month year] [end hh:mm day month year]

在擴展ACL中引入時間範圍

router(config)#access-list access-list-number {permit|deny} protocol {source ip +反碼 destination ip

+反碼 +operator+time-range+time-range-name}

定時訪問控制列表實例:

路由器連接了二個網段,分別爲172.16.4.0/24,172.16.3.0/24。在172.16.4.0/24網段中有一臺服務器提

供FTP服務,IP地址爲172.16.4.13。

要求:只容許172.16.3.0網段的用戶在週末訪問172.16.4.13上的FTP資源,工作時間不能下載該FTP資

源。

配置命令:

time-range softer //定義時間段名稱爲softer

periodic weekend 00:00 to 23:59 //定義具體時間範圍,爲每週週末(6,日)的0點到23點59分。當然

可以使用periodic weekdays定義工作日或跟星期幾定義具體的周幾。

access-list 101 deny tcp any 172.16.4.13 0.0.0.0 eq ftp time-range softer //設置ACL,禁止在時間段

softer範圍內訪問172.16.4.13的FTP服務。

access-list 101 permit ip any any //設置ACL,容許其他時間段和其他條件下的正常訪問。

進入相應端口。

ip access-group 101 out //應用到端口

基於時間的ACL比較適合於時間段的管理,通過上面的設置172.16.3.0的用戶就只能在週末訪問服務器提

供的FTP資源了,平時無法訪問。

六、訪問控制列表流量記錄

網絡管理員就是要能夠合理的管理公司的網絡,俗話說知己知彼方能百戰百勝,所以有效的記錄ACL流量

信息可以第一時間的瞭解網絡流量和病毒的傳播方式。下面這篇文章就爲大家簡單介紹下如何保存訪問控

制列表的流量信息,方法就是在擴展ACL規則最後加上LOG命令。

實現方法:

log 192.168.1.1 //爲路由器指定一個日誌服務器地址,該地址爲192.168.1.1

access-list 101 permit tcp any 172.16.4.13 0.0.0.0 eq www log //在希望監測的擴展ACL最後加上LOG

命令,這樣就會把滿足該條件的信息保存到指定的日誌服務器192.168.1.1中。

小提示:如果在擴展ACL最後加上log-input,則不僅會保存流量信息,還會將數據包通過的端口信息也進

行保存。使用LOG記錄了滿足訪問控制列表規則的數據流量就可以完整的查詢公司網絡哪個地方流量大,

哪個地方有病毒了。簡單的一句命令就完成了很多專業工具才能完成的工作。

50/74

網絡知識2

目錄

雲計算基礎概念 1

計算機的五大部件 1

計算機硬件知識 2

企業和家庭寬帶網絡拓撲及設備 3

網線標準、網絡通信方式 4

數的進制轉換 4

IPv4地址基礎(分類) 5

PT模擬器局域網基礎 6

雲計算基礎概念

雲計算、IaaS、PaaS、SaaS

雲計算:其定義有很多種解釋及說法。現階段廣爲接受的是美國國家標準與技術研究院(NIST)的定義:雲

計算是一種按使用量付費的模式,這種模式提供可用的、便捷的、按需的網絡訪問,進入可配置的計算資

源共享池(資源包括網絡、服務器、存儲、應用軟件、服務等)。阿里、騰訊、百度、京東、華爲等公司

均提供雲計算業務。

現在一個互聯網信息化、智能化的時代,幾乎每個人都離不開互聯網和智能化,國家也在加快信息化和智

慧城市建設的速度,國家各事業部門需要建設政務雲平臺,這些提供雲計算業務的互聯網公司也需要建設

雲計算的平臺環境,需要大量的雲計算工程師、雲計算架構師來給企業提供項目建設的技術解決方案和運

維解決方案。信息化是永遠不會過時的行業,誰掌握了信息資源,誰就嬴得了市場。我們學習Linux雲計算

是爲了讓自己走在新興的信息化前列,做到與時俱進,讓自己的職業生涯能夠隨着信息化的發展長遠發展

下去。

IaaS:基礎設施即服務。通過Internet給消費者提供包括CPU、內存、存儲、網絡和其他基本的計算資源,

用戶能夠部署和運行任意軟件,包括操作系統和應用程序。互聯網企業和政府的IaaS解決方案均需要應用

到計算機、網絡的虛擬化技術來實現。

PaaS:平臺即服務。消費者原本是在個人電腦本地部署Java、Python、.Net、PHP等開發環境進行軟件開

發,而PaaS服務提供商則是將開發平臺在直接在互聯網上部署好,用戶只需要通過Internet訪問所需要的

開發環境,實現軟件的在線開發及測試。爲用戶在開發環境的部署上節約了時間和管理等成本。

SaaS:軟件即服務。雲服務運營商提供給客戶的服務是在雲計算基礎設施上的應用程序,用戶可以在各種設

備上通過客戶端界面訪問,如瀏覽器。例如office在線辦公平臺、PC版OA系統、移動OA系統、在線ERP系

統等。

計算機的五大部件

運算器、控制器、存儲器、輸入設備、輸出設備

說明:CPU即中央處理器,是計算機的核心部分。主要由運算器和控制器組成。

運算器:實現算術運算和邏輯運算的部件。

控制器:計算機的指揮控制部件(類似於軍事指揮中心)。控制器通過地址訪問存儲器,從存儲器中取出

指令,經譯碼器分析後,根據指令分析結果產生相應的操作控制信號作用於其他部分部件。使得各部件在

控制器的控制下有條不紊的協調工作。

存儲器:是計算機中用來存放所有數據和程序的記憶部件。它的基本功能是按指定的地址存(寫)入或者

取(讀)出信息。[存儲器分爲內存儲器(即內存或主存,負責數據的臨時存儲)、外存儲器(即外存或輔

51/74

存,輔助存儲器,負責數據的永久存儲)兩大類。存儲器的容量單位有Byte字節、KB千字節、MB兆字節、

GB吉字節、TB、EB、ZB]

輸入設備:是向計算機中輸入信息(程序、數據、聲音、文字、圖形、圖像等)的設備。常見的輸入設備有

鍵盤、鼠標、掃描儀、觸摸屏、條形碼輸入器、攝像頭、麥克風、光筆等。

輸出設備:是將計算機信息輸出到外部的設備。常見的輸出設備有顯示器、打印機、繪圖儀、投影儀。

計算機硬件知識

CPU、主板、內存、硬盤、顯卡、顯示器

說明:大多數硬件的性能參數值越高,性能越好,價格也會越高。以下只介紹常見性能參數。

CPU:中央處理器。計算機器的CPU主流品牌有Intel、AMD。

性能參數:工作頻率――是衡量CPU運算速度的參數。單位是Hz、KHz、MHz、GHz(主流)。以1000進行

換算,即1GHz=1000MHz,1MHz=1000KHz,1KHz=1000Hz。

核心數――即運算核心的數量。單核只有一個運算核心,雙核就有兩個運算核心。

線程數――即線程的數量。可通俗理解成一個工廠的生產線數量。

緩存――有一級緩存、二級緩存、三級緩存。

指令集――如支持多媒體(MMX)指令,就可以實現聲音、圖像等信息的運算處理。

主板:計算機中給各個硬件提供連接接口的主電路板。常見的品牌有華碩、技嘉、七彩虹等品牌。

性能參數:芯片組型號――芯片組是負責管理各硬件之間協調工作的部件。有北橋和南橋芯片。北橋負責

管理CPU、內存、顯卡之間的通信。南橋負責管理外存儲器、輸入和輸出設備之間的通信。

接口――提供的接口越多越好。常見的接口有CPU接口、內存條接口、SATA硬盤數據線接口、PS/2鼠標鍵

盤接口、USB、PCI、PCI-E等。

內存:即通常所說的運行內存(RAM)。容量單位是Byte字節,工作頻率單位是Hz。接口標準有DDR4

(2400MHz)、DDR3(1333MHz、1600MHz)。品牌有三星、金士頓、海力士等品牌。

硬盤:HD(Hard Disk),實現數據信息永久存儲的部件。容量單位是Byte字節。有機械(磁存儲)、固態

(芯片存儲)硬盤兩種。品牌有希捷ST(Seagate)、西部數據WD(WestDigital)、日立HT(Hitach)、三星

(Samsung)。

性能參數:容量――主流存儲容量有2TB、1TB、500GB。容量單位是以1024進行換算。1TB=1024GB。

緩存――主流的緩存有64MB、32MB、16MB、8MB。

數據線接口――SATA串口、SAS(服務器專用)、SCSI、IDE(已淘汰)。

轉速/分鐘――機械硬盤的轉速通常有1萬轉、7200轉(臺式機)、5400轉(筆記本)

顯卡:處理圖形、圖像的部件。有主板集成顯卡、獨立顯卡之分。做3D設計、平面設計、玩遊戲都對顯卡

性能有要求。顯卡的處理芯片(GPU)的廠商有AMD(前ATI)和Nvidia兩家。

性能參數:處理芯片型號――GT2080、GT1050Ti

顯存――2GB、1GB、512MB

位寬――128bit、64bit

工作頻率――DDR5、DDR4、DDR3

顯示器:標準的輸出設備。負責將顯卡的信號輸出到屏幕上,讓用戶能直觀的看到信息的處理狀態。常見

的顯示器有三星、冠捷AOC、飛利浦Philips等。

性能參數:屏幕尺寸――對角線長度,有32寸、23寸、20寸、19寸、17寸、15寸等。

分辨率――衡量顯示器清晰度的參數。如1024768、20481024等。

硬件信息的查看:

運行:win+R

進入CMD命令行:cmd

查看系統信息:systeminfo

52/74

將命令的結果輸出到c:\a.txt文件中:

systeminfo > c:\a.txt

快捷鍵:

任務管理器:Ctrl+Shift+Esc Ctrl+Alt+Del

運行:Win+R

顯示桌面:Win+D

計算機(我的電腦):Win+E

刷新:F5

全屏截圖:prt Sc 或 ctrl+prt sc

企業和家庭寬帶網絡拓撲及設備

網絡結構?

網絡拓撲:展示網絡設備之間連接關係的邏輯圖,通常用於網絡方案設計和故障分析的時候。

常見的網絡拓撲結構:星形、總線形、樹形、環形、網狀。

星形

總線形

樹形

53/74

企業和家庭寬帶網絡拓撲結構:

PC、手機等終端設備――〉交換機――〉ADSL路由器――〉調制解調器(modem貓)――〉ISP運營

商線路。

說明:寬帶網關――也稱爲寬帶一體設備,設備中集成了交換機、路由器、調制解調器的功能,電信

運營商通常會給家庭寬帶用戶提供這種設備來進行寬帶入戶的接入。優勢:安裝調試方便,節能環保。

網線標準、網絡通信方式

568A、568B 單工、半雙工、全雙工

雙絞線:由8根(4對雙絞)銅線組成。

溫馨提示:百兆網絡通信中只用到1、2、3、6這四根線(橙白、橙、綠白、綠)。

直通線(很常用。跳線,即網上賣的成品網線):網線兩端的水晶頭都按照568B標準來製作。用於連接不

同類型的網絡設備,如計算機和交換機直連。

交叉線(不常用):網線一端用568B標準,另一端用568A標準來做,用於連接相同類型的設備,如交換機連

交換機,路由器連路由器,計算機連計算機。注意:由於現在網絡設備都提供了端口翻轉技術(自動識別

)。相同設備之間也可以用直通線連接實現正常通信。

通信方式(工作模式):

單工:數據通信中的A、B方,A方永遠只能發送數據,B方永遠只能接收數據。例如有線電視,電視臺的設

備發送數據,家裏的電視機只負責收數據。

半雙工:數據通信中的A、B方,能進行發送和接收功能的臨時切換。例如對講機。

全雙工:同一時刻,A、B雙方能同時發送和接收數據。如網卡、電話。

單工、半雙工、全雙工:

- 單工數據傳輸只支持數據在一個方向上傳輸;在同一時間只有一方能接受或發送信息,不能實現雙向通

信,舉例:電視,廣播。 - 半雙工數據傳輸允許數據在兩個方向上傳輸,但是,在某一時刻,只允許數據在一個方向上傳輸,它實際上是

一種切換方向的單工通信;在同一時間只可以有一方接受或發送信息,可以實現雙向通信。舉例:對講

機。 - 全雙工數據通信允許數據同時在兩個方向上傳輸,因此,全雙工通信是兩個單工通信方式的結合,它要求發

54/74

送設備和接收設備都有獨立的接收和發送能力;在同一時間可以同時接受和發送信息,實現雙向通信,舉

例:電話通信。 - 網卡的全雙工(Full Duplex)是指網卡在發送數據的同時也能夠接收數據,兩者同步進行,這好像我們平

時打電話一樣,說話的同時也能夠聽到對方的聲音.目前的網卡一般都支持全雙工.

擴展資料:

單工、半雙工和全雙工是電信計算機網絡中的三種通信信道。這些通信信道可以提供信息傳達的途徑。通

信信道可以是物理傳輸介質或通過多路複用介質的邏輯連接。物理傳輸介質是指能夠傳播能量波的材料物

質,例如數據通信中的導線。並且邏輯連接通常指電路交換連接或分組模式虛擬電路連接,例如無線電信

通道。由於通信信道的幫助,信息可以無障礙地傳輸。

單工模式一般用在只向一個方向傳輸數據的場合。例如計算機與打印機之間的通信是單工模式,因爲只有

計算機向打印機傳輸數據,而沒有相反方向的數據傳輸。還有在某些通信信道中,如單工無線發送等。

單工、半雙工、全雙工

單工數據傳輸只支持數據在一個方向上傳輸;

半雙工數據傳輸允許數據在兩個方向上傳輸,但是,在某一時刻,只允許數據在一個方向上傳輸,它實際

上是一種切換方向的單工通信;

全雙工數據通信允許數據同時在兩個方向上傳輸,因此,全雙工通信是兩個單工通信方式的結合,它要求

發送設備和接收設備都有獨立的接收和發送能力。

網卡的全雙工(Full Duplex)是指網卡在發送數據的同時也能夠接收數據,兩者同步進行,這好像我們平

時打電話一樣,說話的同時也能夠聽到對方的聲音。目前的網卡一般都支持全雙工。

提到全雙工,就不能不提與之密切對應的另一個概念,那就是“半雙工(Half Duplex)”,所謂半雙工就是

指一個時間段內只有一個動作發生,舉個簡單例子,一條窄窄的馬路,同時只能有一輛車通過,當目前有

兩量車對開,這種情況下就只能一輛先過,等到頭兒後另一輛再開,這個例子就形象的說明了半雙工的原

理。早期的對講機、以及早期集線器等設備都是基於半雙工的產品。隨着技術的不斷進步,半雙工會逐漸

退出歷史舞臺。

數的進制轉換

十進制、二進制、八進制、十六進制

十進制:逢十進一位。由0~9這10個元素組成。

二進制:逢二進一位。由0、1這兩個元素組成。

八進制:逢八進一位。由0~7這8個元素組成。

十六進制:逢十六進一位。由0~9、A~F這16個元素組成。網卡的MAC物理地址就是十六進制數。

查網卡物理地址:Win+R――>cmd――〉ipconfig /all

十進制轉二進制:用除二取餘的方法。在沒有餘數的位置寫0,有餘數的位置寫一。例(9)10=(1001)2

(17)10=(10001)2

二進制轉十進制:用加權算法。

(10001)2=241+230+220+210+201= (17)10

(1010)2=231+220+211+20*=8+2=(10)10

55/74

點擊這裏 點擊這裏 點擊這裏 點擊這裏 點擊這裏 點擊這裏 點擊這裏 點擊這裏 點擊這裏

2的冪(指數) 7 6 5 4 3 2 1 0

十進制值 128 64 32 16 8 4 2 1

255 1 1 1 1 1 1 1 1

13 1 1 0 1

16 1 0 0 0 0

172 1 0 1 0 1 1 0 0

168 1 0 1 0 1 0 0 0

練習:將以下十進制轉換成二進制。

127 = 111 1111

191 =

192 = 128+64=1100 0000

168 = 128+32+8=1010 1000

172 = 128+32+8+4

16 = 1 0 0 0 0

練習:將以下二進制轉換成十進制。

IPv4地址基礎(分類)

IP地址作用、分類

IP地址作用:用來標識計算機在網絡中的編號。

IPv4地址的格式:由4組以點分隔的數字組成,每組數的取值範圍是0~255。例如192.168.1.5。

IP地址的組成:由網絡號和主機號兩部分組成。同一交換機組建的局域網中的主機只網絡號相同時才能正

常通信。網絡號不同的主機之間通信必須經過路由器。

IP地址的分類:是由IP地址中第一組數的取值來決定的。A類用於大型網絡,B類用於中型網絡,C類用於

小型網絡。

A類:第1組數的取值範圍1~127。即1.0.0.0~127.255.255.255。A類地址的網絡號(組號)是第1組數,後

3組數是主機號。默認子網掩碼是255.0.0.0。

B類:128~191。即128.0.0.0~191.255.255.255。B類地址的網絡號(組號)是前兩組數,後2組數是主機

號。認子網掩碼是255.255.0.0。

C類:192~223。即192.0.0.0~223.255.255.255。C類地址的網絡號(組號)是前三組數,後1組數是主機

號。默認子網掩碼是255.255.255.0。

D類:

E類:

10.5.5.3

255.0.0.0

56/74

子網掩碼(Netmask):用來明確標識網絡號和主機號。可實現子網劃分和超網功能(後續講解)。255(1111

1111)用來標明網絡號,0標明主機號。

習題:寫出以下IP地址的類別、網絡號、主機號信息。

點擊這裏 點擊這裏 點擊這裏 點擊這裏

IP地址 類別 網絡號 主機號

101.5.5.3 A類 101 5.5.3

172.18.3.6 B類 172.18 3.6

10.0.0.5 A類 10 0.0.5

180.2.2.1 B類 180.2 2.1

198.3.2.5 C類 198.3.2 5

192.168.10.5 C類 192.168.10 5

PT模擬器局域網基礎

cisco package tracer模擬器:是用來模擬思科路由器、交換機設備的軟件,還可以模擬PC、服務器等功

能。可以做網絡實驗、網絡拓撲設計。

英文單詞:

Router:路由器

switch:交換機

connections:連接線路。如自動連線、直通線、交換線、console線、光纖等。

End Device:終端設備。如電腦、服務器、網絡打印機等。

練習:用PT模擬器設計如下網絡拓撲結構圖,並給網絡中的計算機設置IP地址,最後用PC0這臺主機ping

另外兩臺主機,測試通信狀態。

練習:用PT模擬器設計如下網絡拓撲結構圖,並給網絡中的計算機、路由器設置IP地址,並給計算機設置

網關IP,最後用PC0這臺主機ping另外兩臺主機,測試通信狀態。

練習::用PT模擬器設計如下網絡拓撲結構圖,並給服務器設置IP地址,然後在服務器上設置DHCP服務

的功能選項。

概念:

DHCP:即動態主機配置協議(Dynamic Host Control Protocol)的縮寫。

作用:通過DHCP協議實現服務器給客戶機動態分配TCP/IP設置。包括IP地址、子網掩碼、網關、DNS等參

數。廣泛應用於公司的辦公網絡、WiFi無線網絡。企業中通常用路由器來實現DHCP服務器功能。

DHCP參數設置:按如下圖所示給服務器進行設置。

58/74

練習:在個人電腦上用Serv_U軟件做ftp文件共享。讓網絡中其他用戶能夠匿名或指定賬號訪問ftp共享。

59/74

FTP:文件傳輸協議(File Tranfer Protocol)。工作模式是C/S架構(服務器Server/客戶端Client)。

作用:通過FTP協議可以實現文件的上傳(upload)和下載(download)功能。

匿名訪問: ftp://10.31.165.62/br/>用戶賬號訪問:ftp://jin:[email protected]/

格式說明:ftp://賬號:密碼@服務器IP/

路由器

路由器(router):又稱作網關設備(Gateway),用於連接多個邏輯上分開的網絡,是連接Internet中各局域

網、廣域網的設備。

路由器的作用是

邏輯網絡(即網絡號不相同的網絡)是代表一個單獨的網絡或一個子網。當數據從一個子網傳輸到另一個子

網時,可通過路由器的路由(即IP尋址和路由選擇)功能來完成。

案例:C類IP地址192.168.10.5和192.168.11.8就是處於兩個不同的邏輯網絡。因爲他們的邏輯網絡號分

別是192.168.10和192.168.11。他們之間要正常通信就必須通過路由器進行數據轉發。

作用:實現數據包的轉發(forward,即IP尋址和路由選擇)。它會根據網絡連接的情況自動選擇和設定路

由,以最佳路徑,按先後順序發送信號。路由器是互聯網絡的樞紐,相當於“交通警察”(或道路指示牌)。

廣泛應用於各行各業,根據產品的檔次不同能夠實現骨幹網內部連接、骨幹網間互聯和骨幹網與互聯網的

連接。

路由器和交換機之間的主要區別就在於交換機是工作在OSI參考模型的第二層(數據鏈路層),而路由器是工

作在第三層(網絡層)。

網絡數據報格式: 源IP(即發件地址) + 目標IP(即收件地址) + 數據正文

溫馨提示:聯想一下自己發快遞時填寫的快遞單,就很容易明白。

60/74

路由器操作系統:

IOS:即互聯網操作系統(Internet Operation System)的縮寫。是基於Unix系統開發的一套用於路由器、

交換機管理的系統程序。

CLI:命令行界面(command Linner Interface)。如Windows、Linux的命令行界面。

GUI:圖形用戶界面(graphic User Interface)。如windows桌面操作界面。

路由配置

靜態路由:由管理員親自手動配置,節省了網絡帶寬,減少了額外開支。

動態路由:路由器之間採用預定的動態路由協議,定時發送路由更新信息,根據新信息計算新的最佳路

由。動態路由用在大型的網絡,幾百臺甚至上千臺路由器。動態路由協議有RIP、OSPF等。

路由表:

點擊這裏 點擊這裏 點擊這裏 點擊這裏

目的IP 子網掩碼 網關(即下一跳) 接口

127.0.0.0 255.0.0.0 127.0.0.1 lo

192.168.11.0 255.255.255.0 192.168.11.1 f0/0

192.168.12.0 255.255.255.0 192.168.12.1 f0/1

0.0.0.0 0.0.0.0 192.168.11.1 f0/2

61/74

路由器選路和轉發數據包的過程: - 先檢測收到的數據包的目標IP地址

- 檢測路由表中是否有到達目標IP地址的路由記錄,如果有就進行轉發,否則就丟棄。

路由器基礎配置:

需求:用PT模擬器設計出下圖所示的網絡拓撲圖,然後在路由器的CLI命令行界面給各個接口配置IP地址。

最後查看路由表信息。

溫馨提示:當命令輸入錯誤時會提示255.255.255.255並卡在此處無法操作,此時按Ctrl+Shift+6強制解鎖

即可。

配置路由器R1端口:

Router> //初始化的普通模式(僅用於基礎的查看功能,提示符爲>大於號)

Router> ? 或 help //顯示幫助

Router>enable //進入特權模式(用於查看路由器更多的相關設置)

Router#config terminal // 進入配置模式(即全局模式,用於設置路由器的接口IP、路由表等參數)

Configuring from terminal, memory, or network [terminal]? t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#no ip domain-lookup //關閉域名解析功能

Router(config)#hostname R1 //更改主機名爲R1

R1(config)#interface f0/0 //配置f0/0端口,注:f0/0是指第1個插槽的第1個端口

R1(config-if)#ip add 192.168.1.1 255.255.255.0 //設置端口ip和子網掩碼

R1(config-if)#no shutdown //打開端口(激活端口)

%LINK-5-CHANGED: Interface FastEthernet0/1, changed state to up

%SYS-5-CONFIG_I: Configured from console by console

R1(config)#exit //退出當前設置(可以不做)

R1(config)#int f0/1 //配置f0/1端口

R1(config-if)#ip add 192.168.2.1 255.255.255.0 //設置端口ip

R1(config-if)#no shut //打開端口

R1(config-if)# ctrl+z 或 end //返回到特權模式

R1# show ip route //查看路由表

62/74

R1# write 或 copy run start //保存設置。將內存中運行的設置保存到啓動配置文件中

R1#ping 192.168.1.1 //通信狀態測試(能ping通)

R1#ping 192.168.2.1 //通信狀態測試(暫時ping不通,因爲對方端口未激活,不通電)

配置路由器R2端口

Router>en //進入特權模式

Router#config t // 進入配置模式

Router(config)#hostname R2//更改主機名爲R2

R2(config)#int f0/0 //配置端口f0/0

R2(config-if)#ip add 192.168.2.2 255.255.255.0 //設置端口ip

R2config-if)#no shut //打開端口

R2(config)#int f0/1 //配置端口f0/1

R2(config-if)#ip add 192.168.3.1 255.255.255.0 //設置端口ip

R2(config-if)#no shut//打開端口

R2(config-if)#ip add 192.168.3.1 255.255.255.0 //設置端口ip

R2(config-if)#no shut //打開端口

R2(config-if)# ctrl+z //返回到特權模式

R2# show ip route //查看路由表

R2# write 或 copy run start //保存設置

R2#ping 192.168.2.2 //通信狀態測試

R2#ping 192.168.3.1 //通信狀態測試

配置路由器R3端口

Router>en //進入特權模式

Router#config t // 進入配置模式

Router(config)#hostname R3 //更改主機名爲R3

R3(config)#int f0/0 //配置端口f0/0

R3(config-if)#ip add 192.168.3.2 255.255.255.0//設置端口ip

R3config-if)#no shut//打開端口

R3(config)#int f0/0 //配置端口f1/0

R3(config-if)#ip add 192.168.4.1 255.255.255.0//設置端口ip

R3config-if)#no shut//打開端口

R3(config-if)# ctrl+z //返回到特權模式

R3# show ip route //查看路由表

R3# write 或 copy run start //保存設置

R3#ping 192.168.3.2 //通信狀態測試

R3#ping 192.168.4.1 //通信狀態測試

PC0電腦IP設置:

IP地址:192.168.1.2

子網掩碼(netmask):255.255.255.0

網關(gateway):192.168.1.1

PC1電腦IP設置:

IP地址:192.168.4.2

子網掩碼(netmask):255.255.255.0

網關(gateway):192.168.4.1

63/74

靜態路由:

練習:用PT模擬器設計出下圖所示的網絡拓撲圖,然後在路由器的CLI命令行界面給各個接口配置IP地址,

然後查看路由表信息。給3臺路由器分別添加靜態路由記錄,實現全網能正常通信(即ping通)。

練習:給上面練習中的路由器R1和R3分別添加靜態路由記錄。

靜態路由命令:ip route 目標網絡號 目標網絡的子網掩碼 網關IP(即下一跳IP地址)

例:ip route 192.168.3.0 255.255.255.0 192.168.2.2

R1配置靜態路由:

R1> en

R1#conf t

R1(config)# ip route 192.168.3.0 255.255.255.0 192.168.2.2

R1(config)# ip route 192.168.4.0 255.255.255.0 192.168.2.2

R1(config)# do write //在配置模式下用do執行特權模式的write命令

R1(config)# do show ip route //在配置模式下用do執行特權模式的show ip route查看路由表

R1(config)# do ping 192.168.2.1 //能ping通

R1(config)# do ping 192.168.3.1 //不能ping通

R2配置靜態路由:

R2> en

R2#conf t

R2(config)# ip route 192.168.1.0 255.255.255.0 192.168.3.2

R2(config)# ip route 192.168.4.0 255.255.255.0 192.168.3.2

R2(config)# do write

R1(config)# do show ip route //在配置模式下用do執行特權模式的show ip route查看路由表

R2(config)# do ping 192.168.2.2 //能ping通

64/74

R3配置靜態路由:

R3> en

R3#conf t

R3(config)# ip route 192.168.2.0 255.255.255.0 192.168.3.1

R3(config)# ip route 192.168.1.0 255.255.255.0 192.168.3.1

R3(config)# do write

R1(config)# do show ip route //在配置模式下用do執行特權模式的show ip route查看路由表

R3(config)# do ping 192.168.4.1 //能ping通

R3(config)# do ping 192.168.1.2 //能ping通

――

動態路由:

特點:路由器之間會定期去學習相鄰的路由器上的路由記錄。常見的動態路由協議有RIP、OSPF等。

RIP:路由信息協議(route Information Protocol)。屬於距離矢量路由協議。最大不超過15跳,即16個路由

器。默認每30秒刷新一次。

OSPF:開放式最短路徑優先。

練習:用PT模擬器設計出下圖所示的網絡拓撲圖,然後在路由器的CLI命令行界面給各個接口配置IP地址,

然後查看路由表信息。給3臺路由器分別添加靜態路由記錄,實現全網能正常通信(即ping通)。

RIP的配置方法:

R1> en

R1#conf t

R1(config)#do show ip route //查看路由表

R1(config)#router rip //啓用RIP協議

R1(config)#version 2 //啓用RIP協議2號版本

R1(config)#network 192.168.1.0 //發佈此網絡號的路由通告

R1(config)#network 192.168.2.0 //發佈此網絡號的路由通告

R1(config)#do show ip route //查看路由表

R1(config)#do show run //查看路由器的運行配置信息

說明:C是直連路由記錄 R是RIP路由記錄

C 192.168.1.0/24 is directly connected, FastEthernet0/0

C 192.168.2.0/24 is directly connected, FastEthernet0/1

R 192.168.3.0/24 [120/1] via 192.168.2.2, 00:00:28,

FastEthernet0/1

R 192.168.4.0/24 [120/2] via 192.168.2.2, 00:00:28,

FastEthernet0/1

路由器密碼設置

密碼類型:

1、特權模式密碼:即用enable從普通模式切換到特權模式下的密碼。

2、console口管理密碼:用console口(控制口)管理路由時的密碼。

3、telnet遠程登錄密碼:用telnet命令遠程登錄到路由器的密碼。

65/74

特權模式密碼配置:

R1>en

R1#conf t

R1(config)#enable ?

password Assign the privileged level password

secret Assign the privileged level secret

R1(config)#enable password mingwen //設置明文密碼(優先級低)

R1(config)#enable secret miwen //設置密文密碼(優先級高)

R1(config)#end //退出配置模式,返回到特權模式

R1#write //保存設置

R1#sh run //查看運行配置信息

附加任務:開啓密碼加密的服務。

service password-encryption

console口管理密碼:

功能:是進入普通模式時需要輸入的密碼。

R1>enable

R1#conf t

R1(config)#line console 0 //設置console 0端口

R1(config-line)#password jin //設置密碼爲jin

R1(config-line)#login //允許密碼檢驗

R1(config-line)#end

R1#write

R1#show run

telnet遠程登錄密碼:

功能:用telnet命令遠程登錄到路由器的密碼。

R1>enable

R1#conf t

R1(config)#line vty 0 4 //設置vty虛擬終端線路0~4,0是起始號,4是截止號

R1(config-line)#password jinvty //設置密碼爲jinvty

R1(config-line)#login //允許密碼檢驗

R1(config-line)#end

R1#write

R1#show run

測試telnet登錄密碼:

1.給電腦設置正確的IP地址。即跟路由器能正常通信。

2.在電腦的cmd界面輸入telnet 192.168.1.1回車,即可看到遠程登錄界面,等待用戶輸入密碼。

注意:如果想用telnet遠程去管理思科路由器、交換機,必須設置telnet密碼和特權模式登錄密碼才行。

IP地址

IP:就互聯網協議(Internet Protocol)的縮寫。互聯網中的計算機、交換機、路由器等都採用IP協議進行通

66/74

信。

IP地址:是IP協議中用來唯一標識網絡設備身份的ID號。例如:某臺計算機的IP地址是192.168.11.11。

手機號的格式:例 13100705318中的131是聯通運營商(網絡號)編號,0070(武漢)是地區編號,5318是

個人專屬號碼。

IPv4地址的格式:由網絡號(網絡位)和主機號(主機位)兩部分組成。由4組以.點分隔的十進制數組成,每組

數的取值範圍是0~255。底層網絡程序是將IP地址識別成二進制(0000 0000 ~ 1111 1111)處理的。

例 :C類IP地址192.168.11.11中的左三組數192.168.11是網絡號,最右邊的11是主機號。

7 6 5 4 3 2 1 0

128+64+32+16+8+4+2+1=255

IP地址的分類:根據IP地址中左邊第1組數的取值範圍來決定分類的。

類別 範圍 二進制

A類: 1~127 0 000 0001~0 111 1111

B類: 128~191 10 00 0000~10 11 1111(255-64)

C類: 192~223 110 0 0000~110 1 1111(255-32)

D類: 224~239 1110 0000~1110 1111(255-16)

E類: 240~247 11110 000~11110 111 (255-8)

練習提問:請說出以下IP地址屬於A、B、C、D、E中的哪一類。

130.8.9.1

10.8.3.2

172.16.5.3

230.1.1.2

241.8.9.5

192.168.5.3

202.103.24.68

114.114.114.114

8.8.8.8

300.5.3.8 不是IP地址,錯誤的IP地址

IP地址的網絡號和主機號:

類別 網絡號 主機號

A類(1~127): 第1組數 後3組數 1.0.0.0 ~127.255.255.255

B類(128~191): 第1、2組數 後2組數 128.0.0.0~191.255.255.255

C類(192~223): 第1、2、3組數 後1組數 192.0.0.0~223.255.255.255

注意:二層交換機組建的局域網中,只有網絡號相同的主機才能正常通信(即ping通)。

練習提問:請問在二層交換機組建的局域網中,以下哪些IP的主機之間能正常通信。

解題思路:首先看IP地址屬於哪一類,然後根據類別分析出IP地址的網絡號是多少。最後,只要網絡號相

同的就能正常通信。 - 192.168.11.5

- 192.168.12.8

- 192.168.11.9

- 192.168.12.11

- 192.168.3.5

- 10.1.1.8

- 10.5.3.2

- 11.7.8.9

- 11.8.9.12

67/74 -

10.9.8.7

特殊的IP地址:

環回地址:IP地址左邊第1組數是127的IP地址。如 127.0.0.1~127.255.255.254表示本機自己。通常用

於做內測(本地測試)。ping 任意一個環回地址都能通。

網絡地址:IP地址中主機號的二進制爲全0的IP地址。如 192.168.11.11這個IP的網絡地址是

192.168.11.0。再如 172.16.88.168這個IP的網絡地址是172.16.0.0。

廣播地址:IP地址中主機號的二進制位全1的IP地址。如 192.168.11.11這個IP的網絡地址是

192.168.11.255。再如 172.16.88.168這個IP的網絡地址是172.16.255.255。

組播地址:224.0.1.0 ~ 238.255.255.255

組播傳輸:在發送者和每一接收者之間實現點對多點網絡連接。如果一臺發送者同時給多個接收者傳輸相

同的數據,也只需複製一份相同的數據包。它提高了數據傳送效率,減少了骨幹網絡出現擁塞的可能性。

私有地址(保留地址):僅用於局域網內部或做實驗用,私有地址是不能再Internet互聯網中使用的。

類別 取值範圍

A類: 10.0.0.1~10.255.255.255

B類: 172.16.0.0~172.31.255.255

C類: 192.168.0.0~192.168.255.255

DHCP保留地址:當DHCP客戶機(即電腦網卡TCP/IP設置爲自動獲取IP地址)無法通過DHCP自動獲取IP地址

時,主機會自動隨機分配到DHCP保留地址。取值範圍是169.254.0.0~169.254.255.255。子網掩碼(sub netmask或prefix):用來明確標明IP地址中的網絡號(即網絡位)和主機號(即主機位)的位

置。子網掩碼中用二進制的全1聲明IP地址中網絡號的位置,用全二進制的全0聲明IP地址中主機號的位

置。

例:請問以下IP地址的網絡號、主機號分別是多少。

IP:192.168.11.8

子網掩碼:255.255.255.0

IP:172.16.9.8

子網掩碼:255.255.0.0

IP:10.5.8.7

子網掩碼:255.0.0.0

IP:10.9.8.7

子網掩碼:255.255.0.0

IP:11.8.9.7

子網掩碼:255.255.255.0

例:請問以下兩個IP地址的網絡號分別是多少,他們是否屬於同一網段(即網絡號相同)。

172.16.9.8

255.255.255.0

172.16.8.8

255.255.255.0

68/74

子網劃分

十進制數:由0~9這十個元素組成,人類日常生活中用的是十進制。特點是滿10進一位。

二進制數:由0、1這兩個元素組成,計算機處理數據採用的是二進制數。特點是滿2進一位。

十六進制數:由0~9、A~F這十六個元素組成,計算機的網卡物理MAC地址用的是十六進制。特點是滿16

進一位。查網卡的MAC地址用ifconfig 或 ip a

附錄:2的冪

2的冪: 10 9 8 7 6 5 4 3 2 1 0

十進制: 1024 512 256 128 64 32 16 8 4 2 1

數的進制轉換:

十進制轉成二進制:用十進制數依次除以2,取餘數,最後將所取的餘數從下往上寫。

例:將十進制的9轉成二進制數。

例:將十進制的11、63、17、15、7分別轉成二進制數。

(11)10=(1011)2

(63)10=(111 111)2

(15)10=(1111)2

(7)10=(111)2

(126)10=(1111110)2

(60)10=(111100)2

(100)10=127-27=127[111 1111]-27[16、8、2、1]=(1100 100)2

二進制轉成十進制:用加權算法來計算。

69/74

例:二進制的11010轉成十進制。

(11010)2=241+231+220+211+20*0=16+8+0+2+0=(26)10

附錄:2的冪

2的冪: 10 9 8 7 6 5 4 3 2 1 0

十進制: 1024 512 256 128 64 32 16 8 4 2 1

例:二進制的110、101、1011、1011101轉成十進制。

(110)2=(6)10

(101)2=(5)10

(1011)2=(11)10

(1011101)2=(93)10

子網掩碼的特殊作用:

1.子網劃分:借IP地址中的主機位(二進制位)來充當網絡位,實現將大的局域網劃分成多個小的局域網。

C類子網劃分的常見子網掩碼值:

例:IP地址192.168.11.0/24這個IP的網絡做子網劃分,分成兩個子

網。

C類IP的默認子網掩碼:255.255.255.0 主機位0(0000 0000)~255(1111 1111) 子網掩碼前綴

(VLSM):/24

子網劃分的借位情況: 公式 2n=子網數 n爲從主機號中借的二進制位數

192.168.10.0~192.168.10.255 0~255共256個數,將256個數分成兩組,每組有256/2=128個數,

第一組數的取值範圍是0~127,第2組數範圍是128~255。那麼子網掩碼是多少呢?

0(0 000 0000)~127(0 111 1111) 1001 1002 1003 2001 2002 2003

128(1 000 0000)~255(1 111 1111)

255.255.255.0 0(0000 0000) 255.255.255.128

2.實現超網:借IP地址中的網絡位(二進制位)來充當主機位,實現將多個小的局域網合併成一個大的局域

網。

例:C類IP地址192.168.11.0~192.168.11.255這個範圍中一共有256個IP地址,其中192.168.11.0(網絡

地址)、192.168.11.255(廣播地址)這兩個IP地址是不能分配給主機的。即可用IP地址就256-2=254個。

0~255 大網絡 共256個號

附錄:2的冪

2的冪: 10 9 8 7 6 5 4 3 2 1 0

十進制: 1024 512 256 128 64 32 16 8 4 2 1

128+64+32+16+8+4+2+1=255

256個號分成2組,每組有256/2=128個號

1組範圍0~127 0000 0000~0111 1111(255-128)

2組範圍128~255

256個號分成4組,每組有256/4=64個號

1組範圍0~63

2組範圍64~127

3組範圍128~191

4組範圍192~255

256個號分成8組,每組有256/8=32個號

1組範圍0~31

2組範圍32~63

3組範圍64~95

4組範圍96~127

5組範圍128~159

6組範圍160~191

7組範圍192~223

8組範圍224~255

256個號分成16組,每組有256/16=16個號

1組範圍:0~15

2組範圍:16~31

3組範圍:32~47

71/74

4組範圍:48~63

5組範圍:64~79

6組範圍:80~95

7組範圍:96~111

8組範圍:112~127

9組範圍:128~143

10組範圍:144~159

11組範圍:160~175

12組範圍:176~191

13組範圍:192~207

14組範圍:208~223

15組範圍:224~239

16組範圍:240~255

256個號分成32組,每組有256/32=8個號

自己計算每組數的取值範圍

256個號分成64組,每組有256/64=4個號

自己計算每組數的取值範圍

256個號分成128組,每組有256/128=2個號

自己計算每組數的取值範圍

子網劃分練習

問題:

問:劃分m個子網,需要從主機號中借n位?主機號還剩多少位?默認的子網掩碼是多少?子網劃分(即借

主機位)後的新子網掩碼是多少?

答:從主機號中借位的公式 2n=m

主機位中用來表示主機號的剩餘位數公式:8-n

根據答中的第1個結果就可以寫出子網掩碼

問:劃分m個子網後,每個子網中有多少個IP地址。有多少個可用IP地址?

答:每個子網的IP總數公式256/m。每個子網的可用IP數公式(256/m)-2

練習:將192.168.8.0/24這個網絡的IP地址做子網劃分,分成4個子網,請依次回答以下問題:

1.默認(沒做子網劃分的)的子網掩碼是多少?255.255.255.0

2.需要從主機號中借幾位來充當網絡號? 2位

3.每個子網中有多少個IP地址? 256/4=64

4.每個子網中的可用IP地址有多少個? 62

5.每個子網的網絡地址、廣播地址分別是多少?

6.主機號中用來表示主機號的二進制還剩多少位? 8-2=6

7.子網劃分後的新子網掩碼是多少?255.255.255.192

72/74

192.168.8.0/26

借2位,剩6位

256/4=64,每個子網有64個IP地址,可用62個

網絡地址 廣播地址

192.168.8.0-192.168.8.63

192.168.8.64-192.168.8.127

192.168.8.128-192.168.8.191

192.168.8.192-192.168.8.255

128 64 32 16 8 4 2 1

255.255.255.192