ASA作爲狀態化防火牆,它也可以進行管理上網行爲,我們可以利用ASA防火牆iOS的特性實施URL過濾可以對訪問的網站域名進行控制,從而達到某種管理目的。

實施URL過濾一般分成以下三個步驟:

1、創建class-map(類映射),識別傳輸流量。

2、創建policy-map(策略映射),關聯class-map。

3、應用policy-map到接口上。

(個人感覺這玩意用到的地方很少,大部分都是使用第三方軟件,一鍵管理)

配置步驟如下:

(1)、創建class-map,識別傳輸流量:

asa(config)# access-list tcp_filter1 permit tcp 192.168.1.0 255.255.255.0 any eq www

asa(config)# class-map tcp_filter_class1

asa(config-cmap)# match access-list tcp_filter1 在class-map中定義允許的流量。

asa(config-cmap)# exit

asa(config)# regex url1 ".kkgame.com" 定義名稱爲urll的正則表達式,

表示URL擴展名是“.kkgame.com”

asa(config)# class-map type regex match-any url_class1 創建名稱爲

url_class1的clas-map,類型爲regex。關鍵字match-any表示匹配任何一個。

asa(config-cmap)# match regex url1

asa(config)# class-map type inspect http http_url_class1 創建

名爲http-url-class1的class-map,類型爲inspect http(檢查http流量)

asa(config-cmap)# match request header host regex class url_class1 匹配http請求

報文頭中的host域中的URL擴展名“.kkgame.com”,url_class1表示調用名稱爲url_class1的class-map。

asa(config-cmap)# exit

(2)、創建policy-map,關聯class-map。

asa(config)# policy-map type inspect http http_url_policy1

創建名稱爲 http_url_policy1的policy-map,類型爲inspect http(檢查http流量)

asa(config-pmap)# class http_url_class1 調用之前創建的class-map

asa(config-pmap-c)# drop-connection log drop數據包並關閉連接,併發送系統日誌。

asa(config-pmap-c)# exit

asa(config-pmap)# exit

asa(config)# policy-map inside_http_url_policy 創建名稱爲 inside_http_url_policy 的policy-map,

它將被應用到接口上。

asa(config-pmap)# class tcp_filter_class1 調用之前創建的class-map

asa(config-pmap-c)# inspect http http_url_policy1 檢查http流量

asa(config-pmap-c)# exit

asa(config-pmap)# exit

(3)、應用policy-map到接口上:

asa(config)# service-policy inside_http_url_policy interface inside

需要注意的是,一個接口只能應用一個policy-map。

日誌管理:

對於任何防火牆產品來說,最重要的功能之一就是對時間進行日誌記錄,ASA使用同步日誌來記錄在防火牆上發生的所有時間。

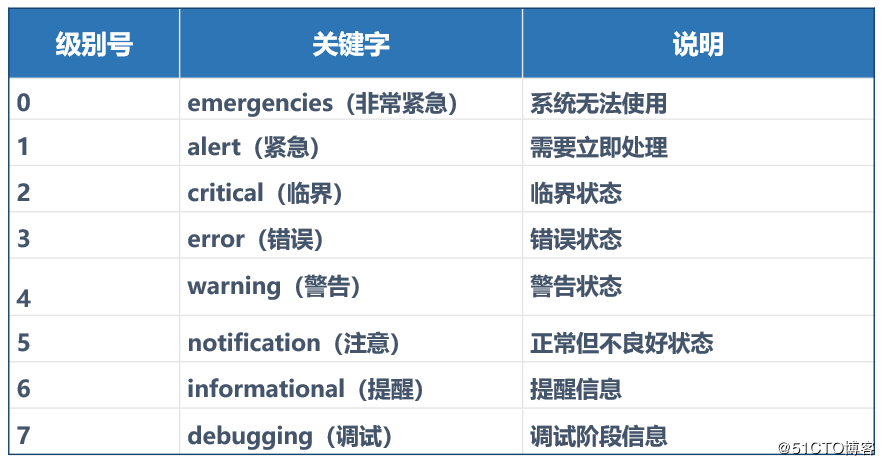

如圖上所示,日誌信息的安全級別可分爲8個等級。

配置日誌:

日誌信息可以輸出到log buffer(日誌緩衝區)、ASDM和日誌服務器。

在配置日誌前,一般需要先配置時區和時間,然後分別配置log buffer、ASDM和日誌服務器,具體如下:

asa(config)# clock timezone beijing 8 beijing用來指定所在時區的名稱,

8是指相對於國際標準時間的偏移量,這個值的取值範圍爲-23~+23

asa(config)# clock set 13:12:00 30 april 2019 配置時間,

順序依次爲:小時、分鐘、秒、日、月、年。

配置log buffer,命令如下:

asa(config)# logging enable

asa(config)# logging buffered informational 配置informational級別的日誌

log buffer的默認大小是4KB。

查看log buffer的命令如下:

asa(config)# show logging

清除log buffer的命令如下:

asa(config)# clear logging buffer

配置ASDM日誌,命令如下:

asa(config)# logging enable

asa(config)# logging asdm informational

清除ASDM log buffer的命令如下:

asa(config)# clear logging asdm

配置日誌服務器:

目前有很多日誌服務器軟件,推薦使用基於web的防火牆日誌分析軟件:firewall analyzer 6,它支持Windows和Linux平臺。

asa(config)# logging enable

asa(config)# logging timestamp

asa(config)# logging trap informational

asa(config)# logging host inside 192.168.1.1