***防禦系統(Intrusion Prevention System)是對防病毒軟件和防火牆的有效補充。IPS可以監視網絡中的異常信息,並且能夠即時的中斷、阻止、告警內外網的異常網絡行爲。

在WFilter NGF中,我們集成了基於snort的***防禦系統,該系統主要可以實現如下三個方面的功能:

保護內網的web服務器、文件服務器、郵件服務器。

檢測內網終端的***和惡意軟件。

檢測內網終端的異常網絡行爲。

在本文中,我簡單介紹下如何實現這三個方面的功能。

1. 保護內網的服務器

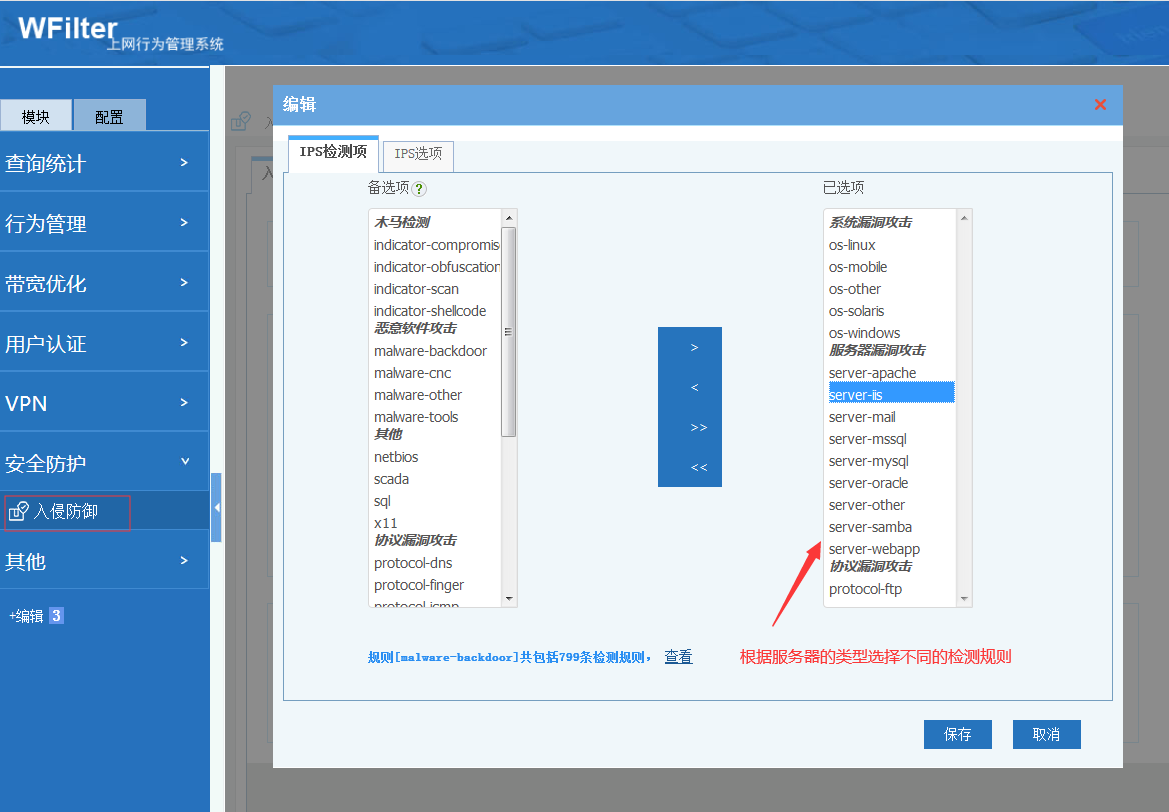

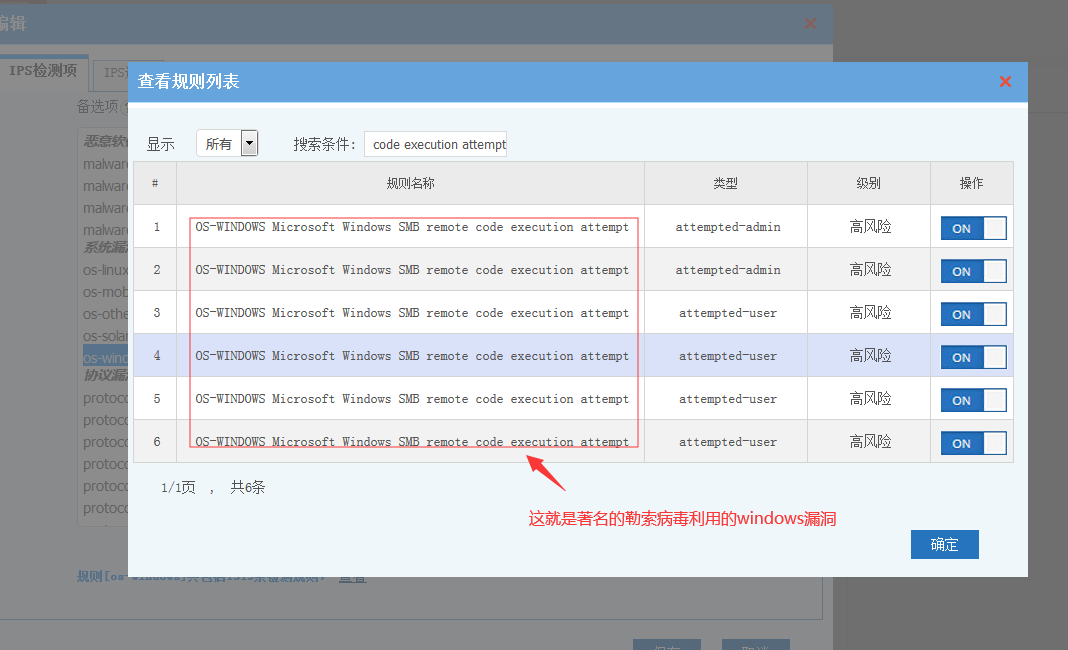

在企事業的內部局域網,存在ERP、CRM、OA等Web服務器、文件服務器、郵件服務器等各種服務。有些服務是發佈到互聯網的,容易被***。在WSG的“***檢測”中,開啓“系統漏洞***”和“服務器漏洞***”的選項,即可有效的檢測對服務器的***。如下圖:

對外網的***,可以設置“記錄日誌並封鎖IP 10分鐘”,這樣一旦檢測到外網***,就立刻禁止該ip的連接,從而阻止其後續的***行爲。對內網的***,可以記錄日誌並記錄告警事件,供後續查證覈實。

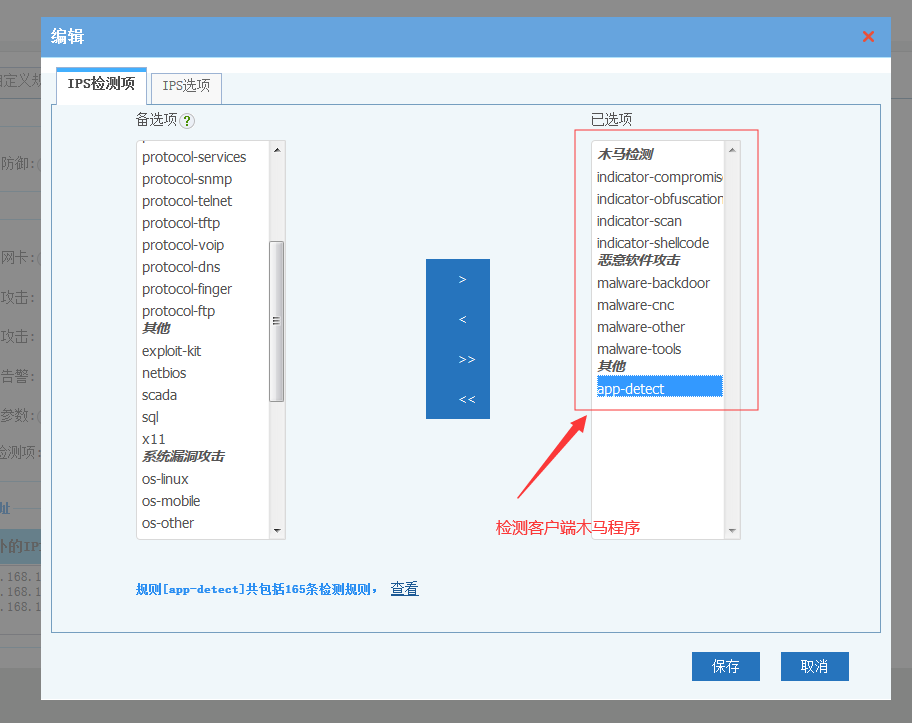

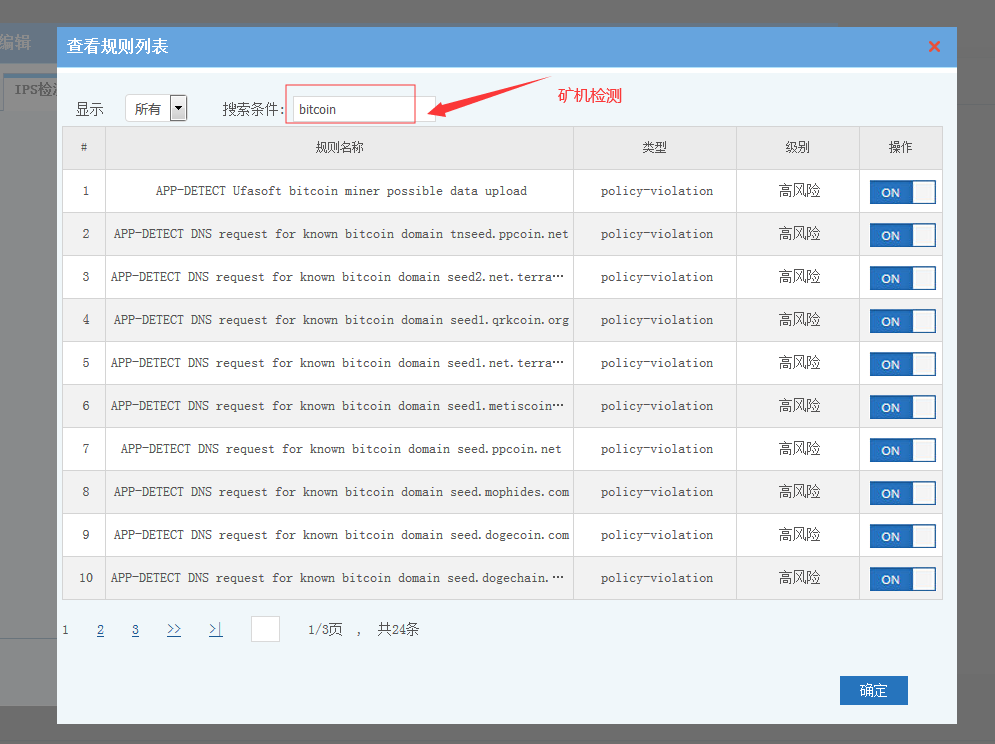

2. 檢測內網終端的***和惡意軟件

病毒和***軟件的肆虐,導致局域網內會存在大量的毒機和礦機。對於網管人員來說,要查殺這些毒機和礦機絕對不是一件輕鬆的事情。從技術層面來說,這些***程序都會存在一定的網絡特徵,那麼***檢測就可以通過這些網絡特徵來進行定位。網管技術人員可以通過***檢測先定位到該終端,然後再到該終端上去處理。如圖:

3. 檢測內網終端的異常網絡行爲

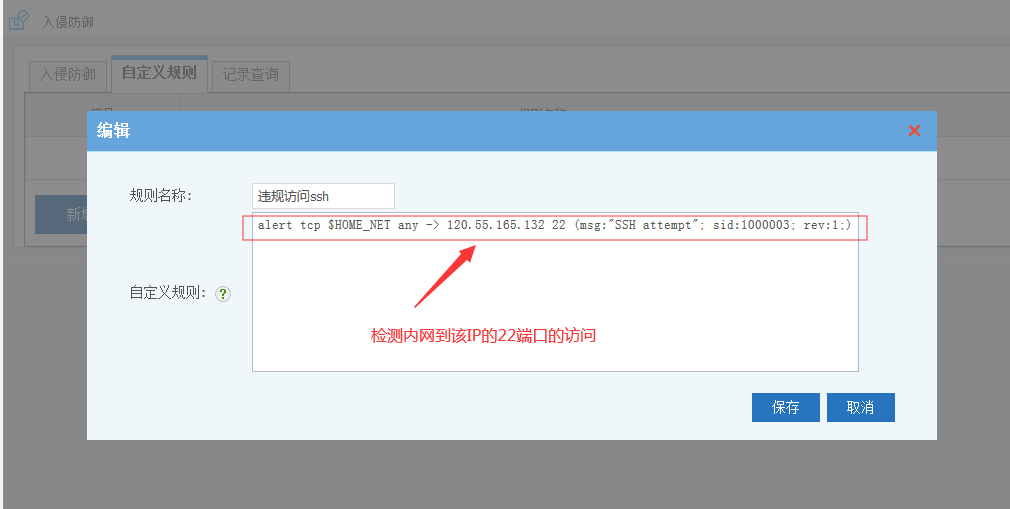

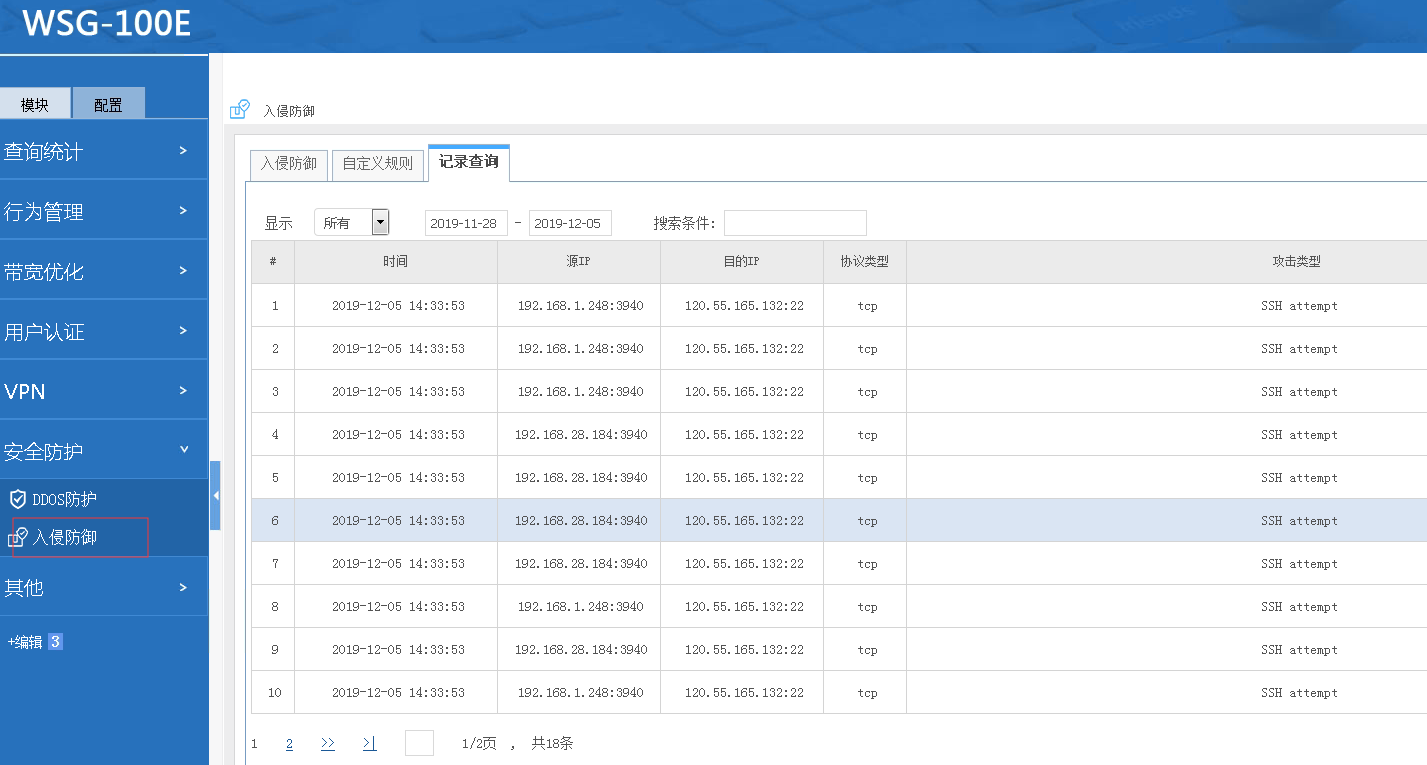

這個功能一般用於自定義檢測腳本,用於檢測一些個性化的內容。比如,需要檢測內網訪問某個IP的事件。可以添加自定義規則的方式,如下圖:

自定義規則格式:alert tcp $HOME_NET any -> 120.55.165.132 22 (msg:"SSH attempt"; sid:1000003; rev:1;)

意思是:本地(HOME_NET)的任意端口(any)到120.55.165.132的tcp 22端口,都會觸發命名爲“SSH attempt”的***檢測事件。

綜上所述,“***防禦”功能非常強大,使用好該模塊,可以有效的保護內網網絡安全、檢測內網的毒機和礦機。如果會自己編寫策略,還可以實現更加強大的檢測功能。