目錄:

(一)Trojan Horse後門工具瞭解

(二)rootkit後門檢測工具chkrootkit

(三)rootkit後門檢測工具RKHunter

(一)Trojan Horse後門工具瞭解

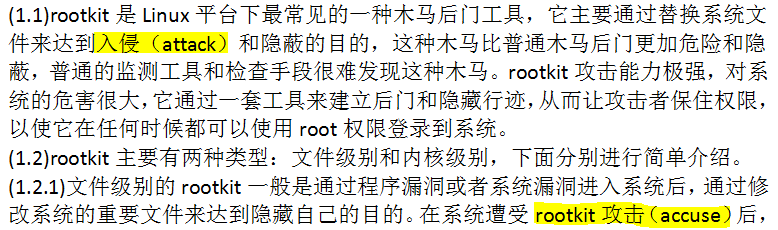

(1.1)rootkit是Linux平臺下最常見的一種Trojan Horse後門工具,它主要通過替換系統文件來達到attack和隱蔽的目的,這種Trojan Horse比普通Trojan Horse後門更加危險和隱蔽,普通的監測工具和檢查手段很難發現這種Trojan Horse。rootkit的 accuse能力極強,對系統的危害很大,它通過一套工具來建立後門和隱藏行跡,從而讓 accuse者保住權限,以使它在任何時候都可以使用root權限登錄到系統。

(1.2)rootkit主要有兩種類型:文件級別和內核級別,下面分別進行簡單介紹。

(1.2.1)文件級別的rootkit一般是通過程序漏洞或者系統漏洞進入系統後,通過修改系統的重要文件來達到隱藏自己的目的。在系統遭受rootkit的 accuse後,合法的文件被Trojan Horse程序替代,變成了外殼程序,而其內部是隱藏着的後門程序。通常容易被rootkit替換的系統程序有login、ls、ps、ifconfig、du、find、netstat等,其中login程序是最經常被替換的,因爲當訪問Linux時,無論是通過本地登錄還是遠程登錄,/bin/login程序都會運行,系統將通過/bin/login來收集並覈對用戶的賬號和密碼,而rootkit就是利用這個程序的特點,使用一個帶有權限後門密碼的/bin/login來替換系統的/bin/login,這樣accuse者通過輸入設定好的密碼就能輕鬆進入系統。此時,即使系統管理員修改root密碼或者清除root密碼,accuse者還是一樣能通過root用戶登錄系統。accuse者通常在進入Linux系統後,會進行一系列的accuse動作,最常見的是安裝嗅探器收集本機或者網絡中其他服務器的重要數據。在默認情況下,Linux中也有一些文件系統會監控這些工具動作,例如ifconfig命令,所以,accuse者爲了避免被發現,會想方設法替換其他文件系統,常見的就是ls、ps、ifconfig、du、find、netstat等。如果這些文件都被替換,那麼在系統層面就很難發現rootkit已經在系統中運行了。這就是文件級別的rootkit,對系統危害很大,目前最有效的防禦方法是定期對系統重要文件的完整性進行檢查,如果發現文件被修改或者被替換,那麼很可能系統已經遭受了rootkit的attack。檢查文件完整性的工具很多,常見的有Tripwire、aide等,可以通過這些工具定期檢查文件系統的完整性,以檢測系統是否被rootkit的attack。

(1.2.2)內核級rootkit是比文件級rootkit更高級的一種attack方式,它可以使accuse者獲得對系統底層的完全控制權,此時accuse者可以修改系統內核,進而截獲運行程序向內核提交的命令,並將其重定向到attack者所選擇的程序並運行此程序,也就是說,當用戶要運行程序A時,被attack者修改過的內核會假裝執行A程序,而實際上卻執行了程序B。內核級rootkit主要依附在內核上,它並不對系統文件做任何修改,因此一般的監測工具很難檢測到它的存在,這樣一旦系統內核被植入rootkit,accuse者就可以對系統爲所欲爲而不被發現。目前對於內核級的rootkit還沒有很好的防禦工具,因此,做好系統安全防範就非常重要,將系統維持在最小權限內工作,只要accuse者不能獲取root權限,就無法在內核中植入rootkit。

(二)rootkit後門檢測工具chkrootkit

(2.1)chkrootkit是一個Linux系統下查找並檢測rootkit後門的工具,chkrootkit沒有包含在官方的CentOS源中,因此要採取手動編譯的方法來安裝,不過這種安裝方法更加安全,chkrootkit的使用比較簡單,直接執行chkrootkit命令即可自動開始檢測系統。

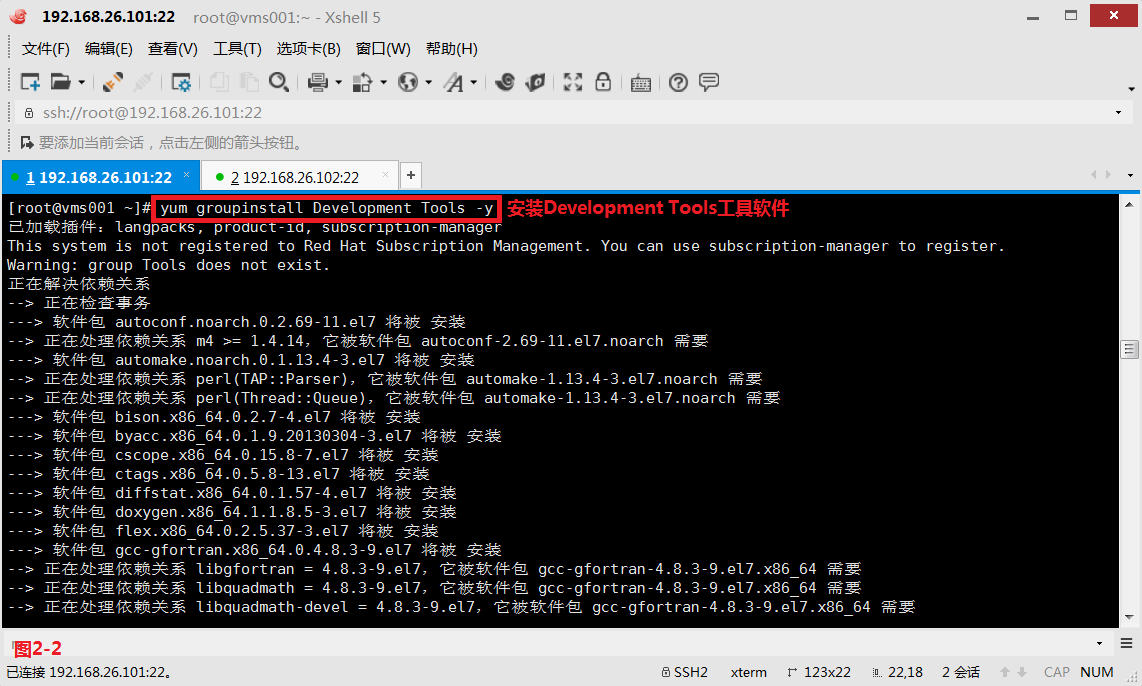

(2.2)在vms001主機上首先安裝gcc、gcc-c++、make等軟件,接着安裝Development Tools工具軟件,並進入到/usr/local/src/目錄中解壓縮chkrootkit軟件。

# yum install gcc gcc-c++ make -y

# yum groupinstall Development Tools -y

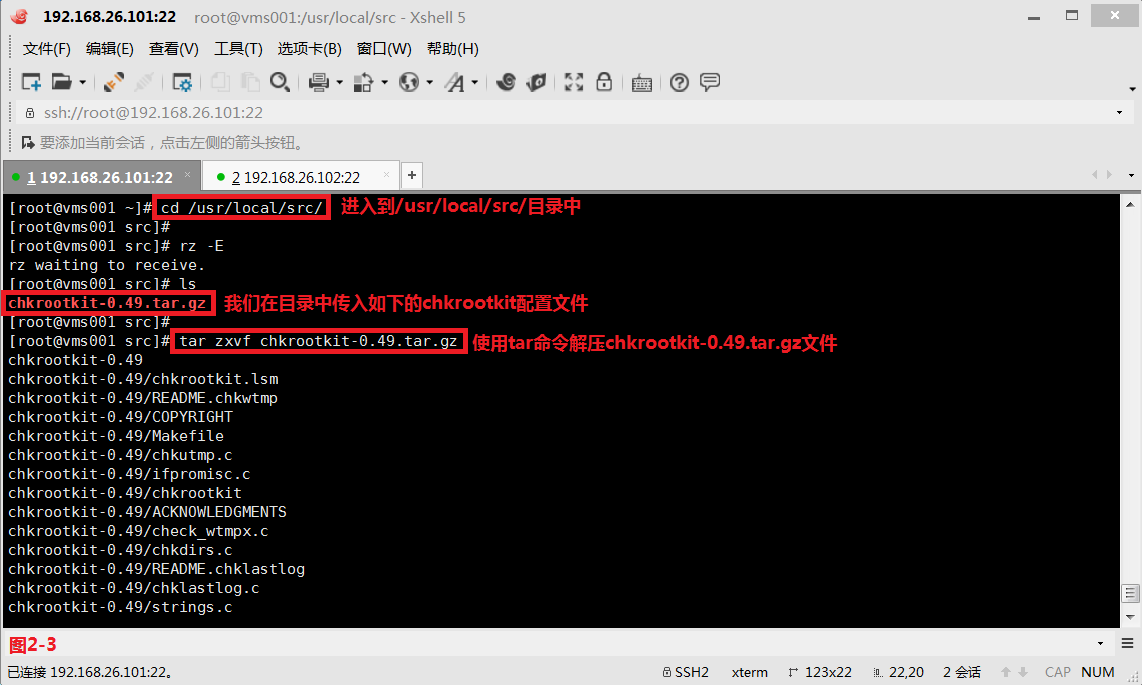

# cd /usr/local/src/---進入到/usr/local/src/目錄中

# tar zxvf chkrootkit-0.49.tar.gz---在目錄中解壓chkrootkit軟件包

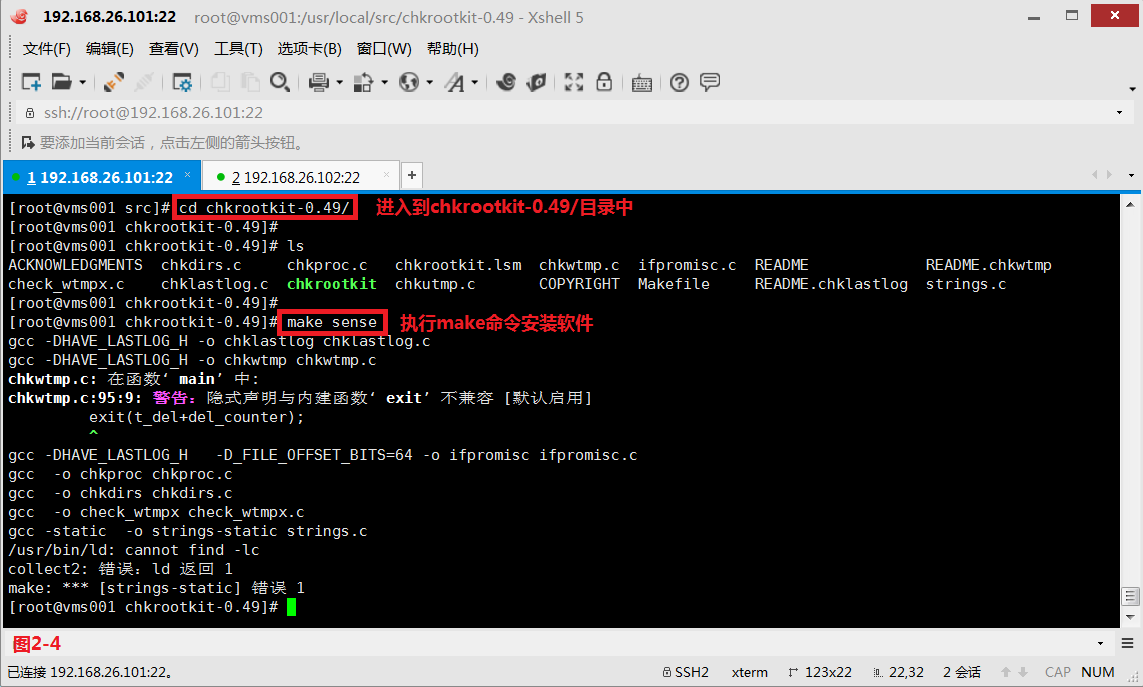

(2.3)接着我們進入到chkrootkit-0.49/目錄中,並執行make命令安裝軟件。

# make sense

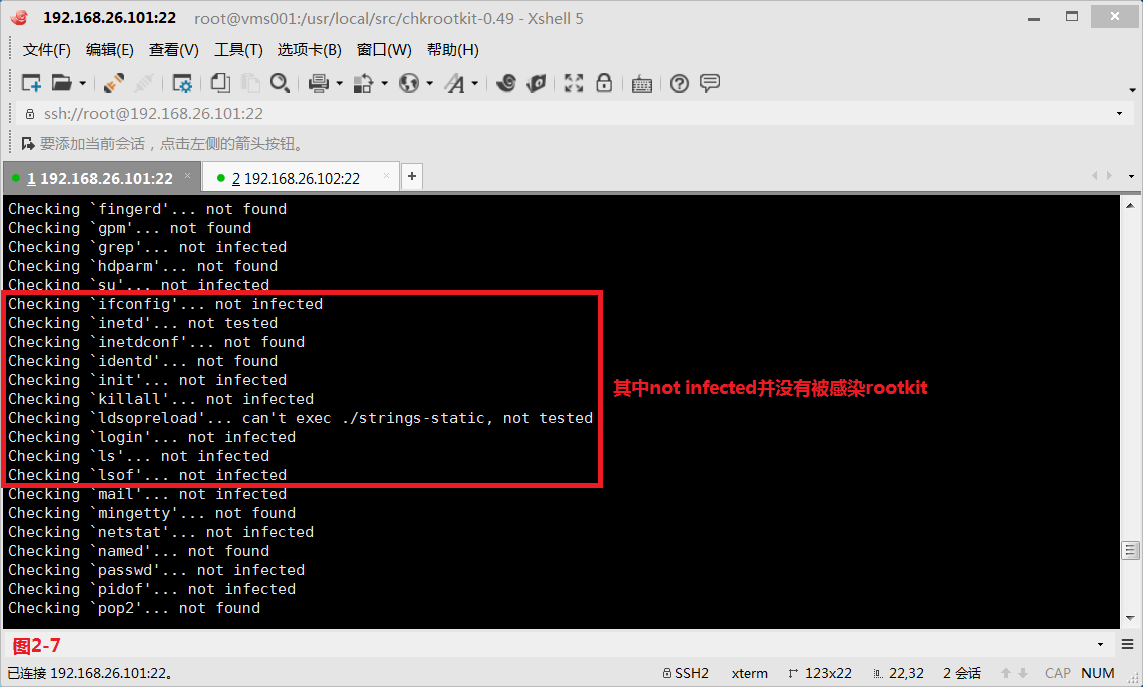

(2.4)我們在系統中運行chkrootkit命令,一旦有INFECTED,說明可能被植入了rootkit

# ./chkrootkit | grep INFECTED

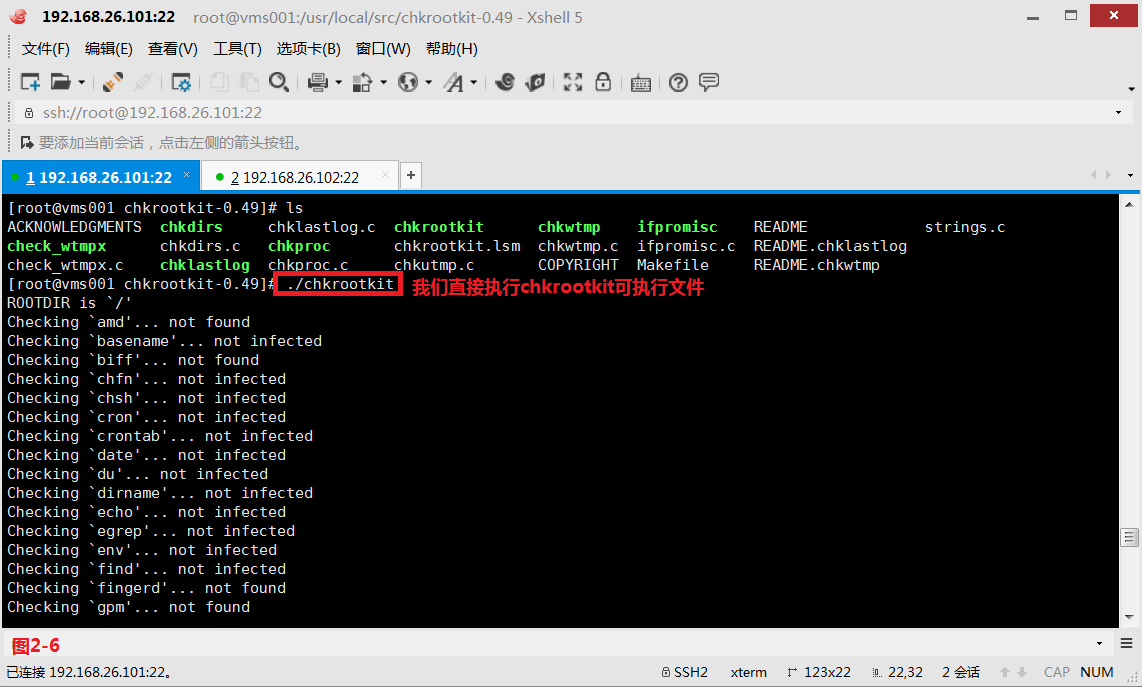

(2.5)我們直接執行chkrootkit可執行文件,從輸出可以看出,此係統的常用執行命令並沒有感染rootkit的Trojan Horse,不過對於系統來說最安全而有效的方法就是備份數據重新安裝系統。

# ./chkrootkit

(2.6)chkrootkit在檢查rootkit的過程中使用了部分系統命令,因此,如果服務器被hacker attacks,那麼依賴的系統命令可能也已經被attack者替換,此時chkrootkit的監測結果將變得完全不可信。爲了避免chkrootkit的這個問題,可以在服務器對外開放前,事先將chkrootkit使用的系統命令進行備份,在需要的時候使用備份的原始系統命令讓chkrootkit對rootkit進行檢測。

(三)rootkit後門檢測工具RKHunter

(3.1)RKHunter是一款專業的檢測系統是否感染rootkit的工具,它通過執行一系列的腳本來確認服務器是否已經感染rootkit。在官方的資料中,RKHunter主要執行下面一系列的測試:①MD5校驗測試,檢測任何文件是否改動;②檢測rootkit使用的二進制和系統工具文件;③檢測特洛伊Trojan Horse程序的特徵碼;④檢測大多常用程序的文件異常屬性;⑤執行一些系統相關的測試,因爲RKHunter可支持多個系統平臺;⑥掃描任何混雜模式下的接口和後門程序常用的端口;⑦檢測如/etc/rc.d/目錄下的所有配置文件、日誌文件、任何異常的隱藏文件等等,例如在檢測/dev/.udev和/etc/.pwd.lock文件時候,系統被警告;⑧對一些使用常用端口的應用程序進行版本測試,如:Apache Web Server,Postfix等;⑨檢測網絡。

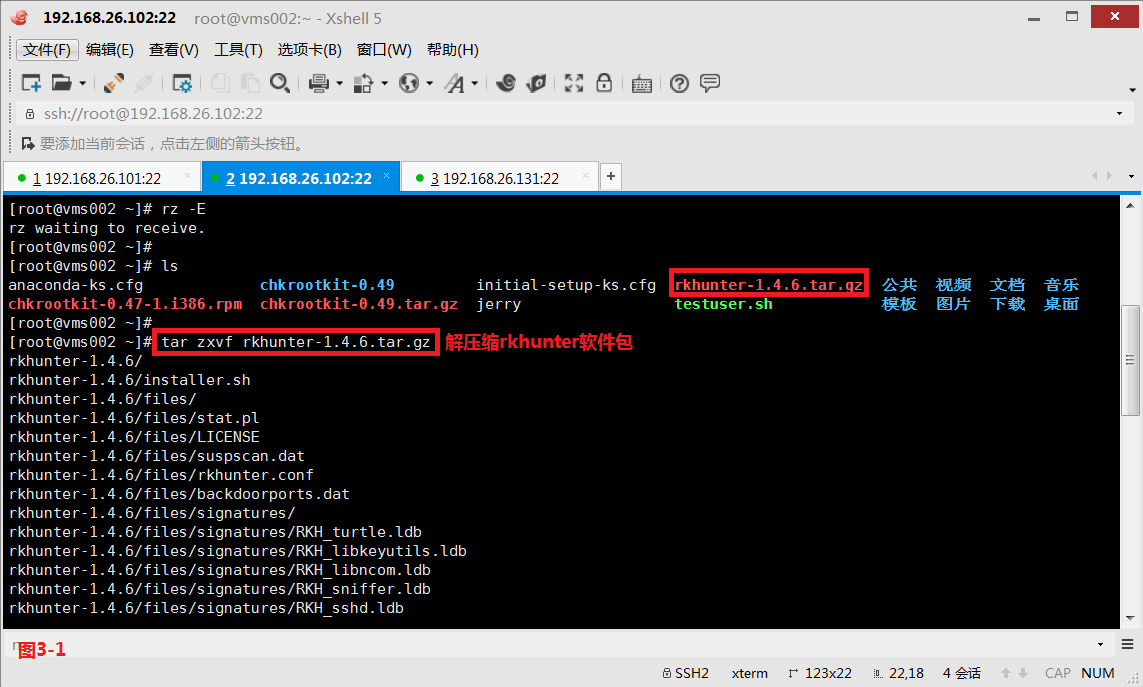

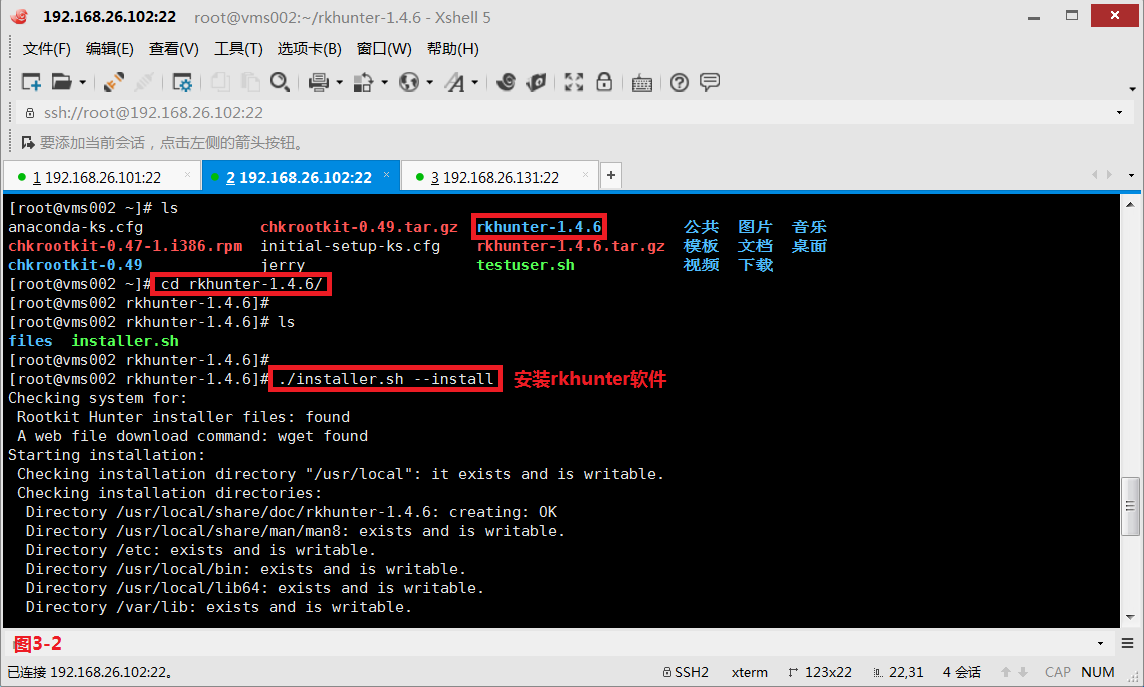

(3.2)首先我們安裝RKHunter軟件,先將rkhunter軟件包解壓縮,然後進入到rkhunter-1.4.6/目錄中安裝rkhunter軟件。

# tar zxvf rkhunter-1.4.6.tar.gz---解壓縮rkhunter軟件包

# cd rkhunter-1.4.6/---進入到rkhunter-1.4.6/目錄中

# ./installer.sh --install---安裝rkhunter軟件

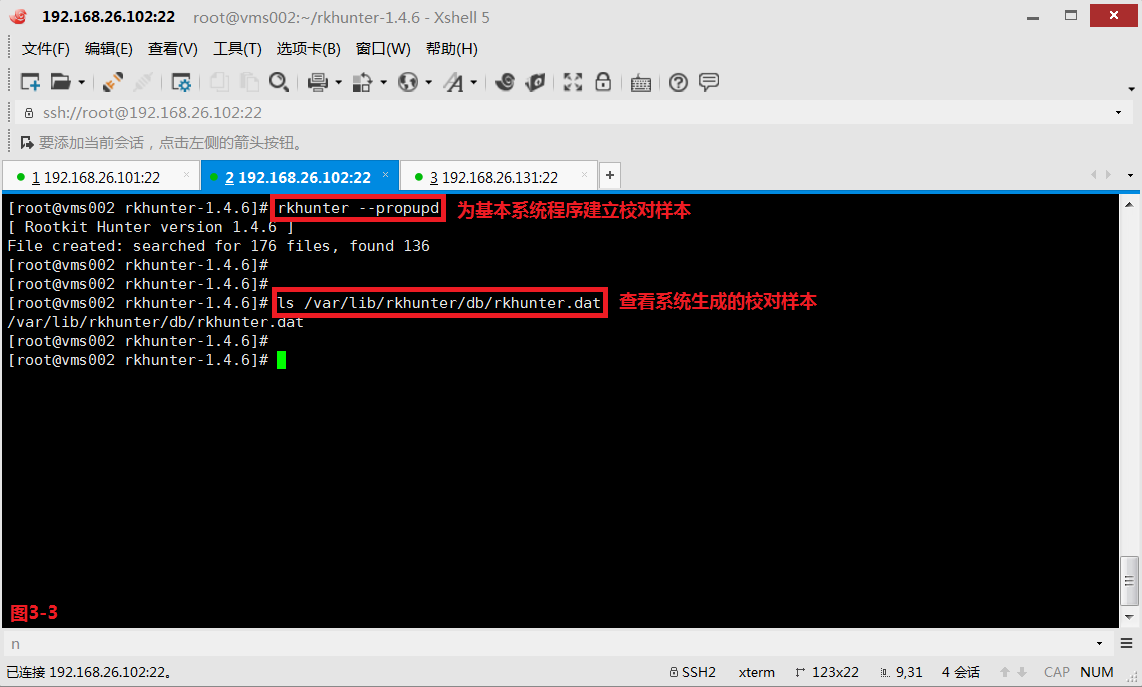

(3.3)接着爲基本系統程序建立校對樣本,建議系統安裝完成後就建立,並可以查看系統生成的校對樣本。

# rkhunter --propupd---爲基本系統程序建立校對樣本

# ls /var/lib/rkhunter/db/rkhunter.dat---查看系統生成的校對樣本

(3.4)接着我們執行檢測命令

# rkhunter --check---執行檢測命令

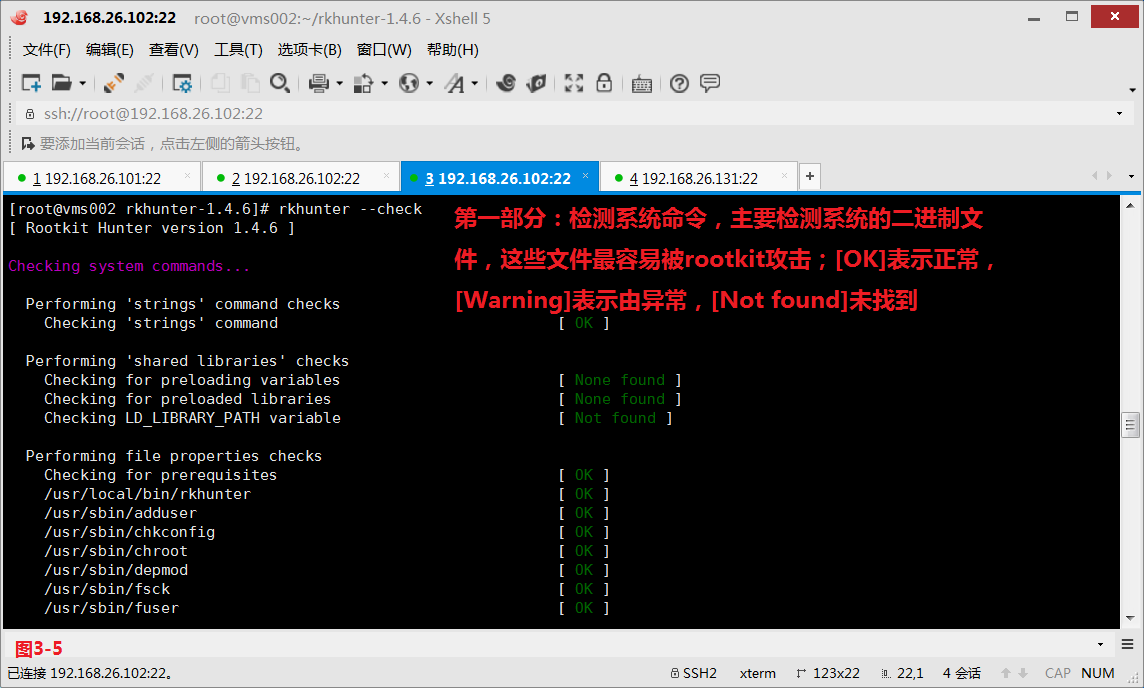

第一部分:檢測系統命令,主要檢測系統的二進制文件,這些文件最容易被rootkit進行accuse;[OK]表示正常,[Warning]表示由異常,[Not found]未找到。

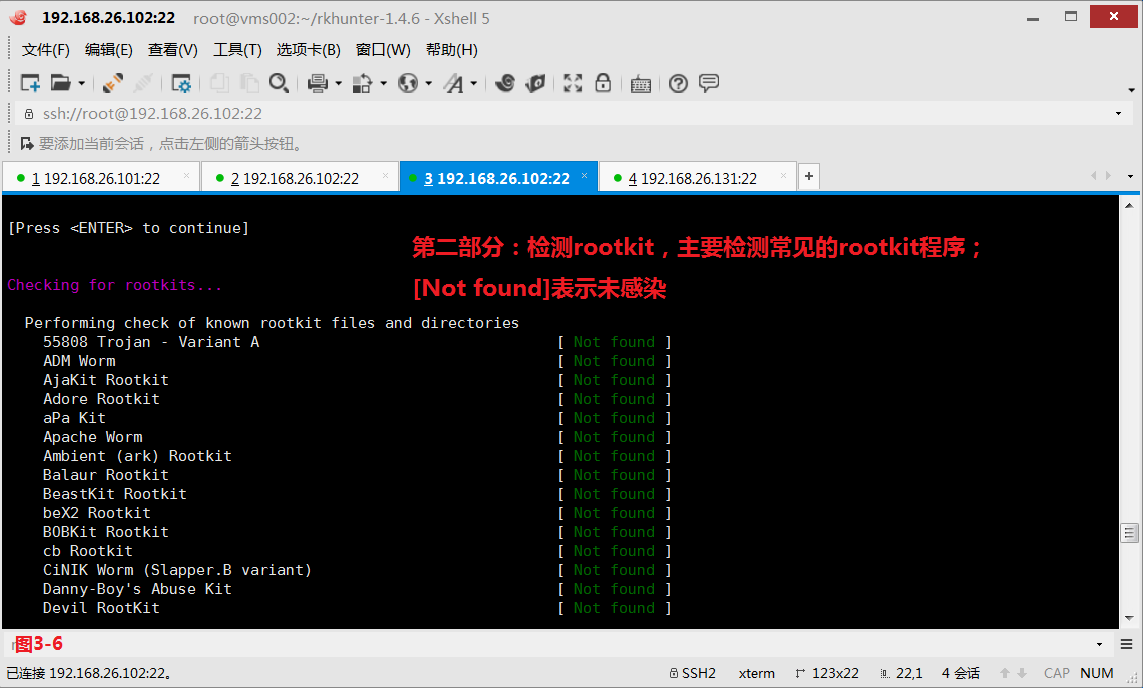

第二部分:檢測rootkit,主要檢測常見的rootkit程序;[Not found]表示未感染。

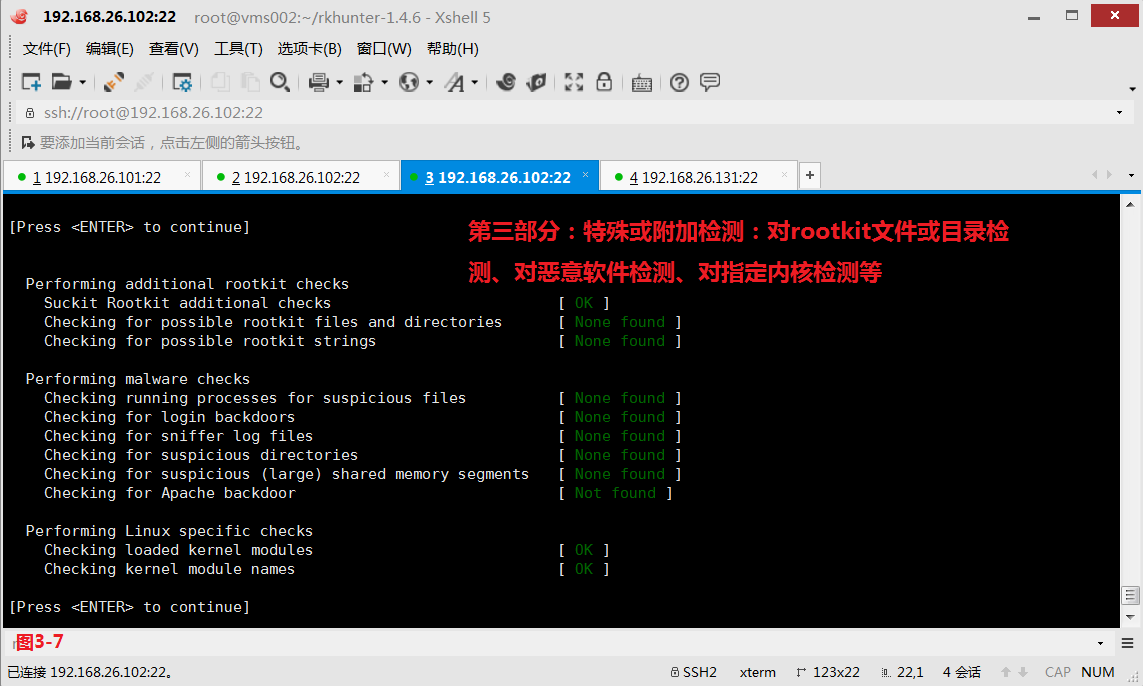

第三部分:特殊或附加檢測:對rootkit文件或目錄檢測、對惡意軟件檢測、對指定內核檢測等。

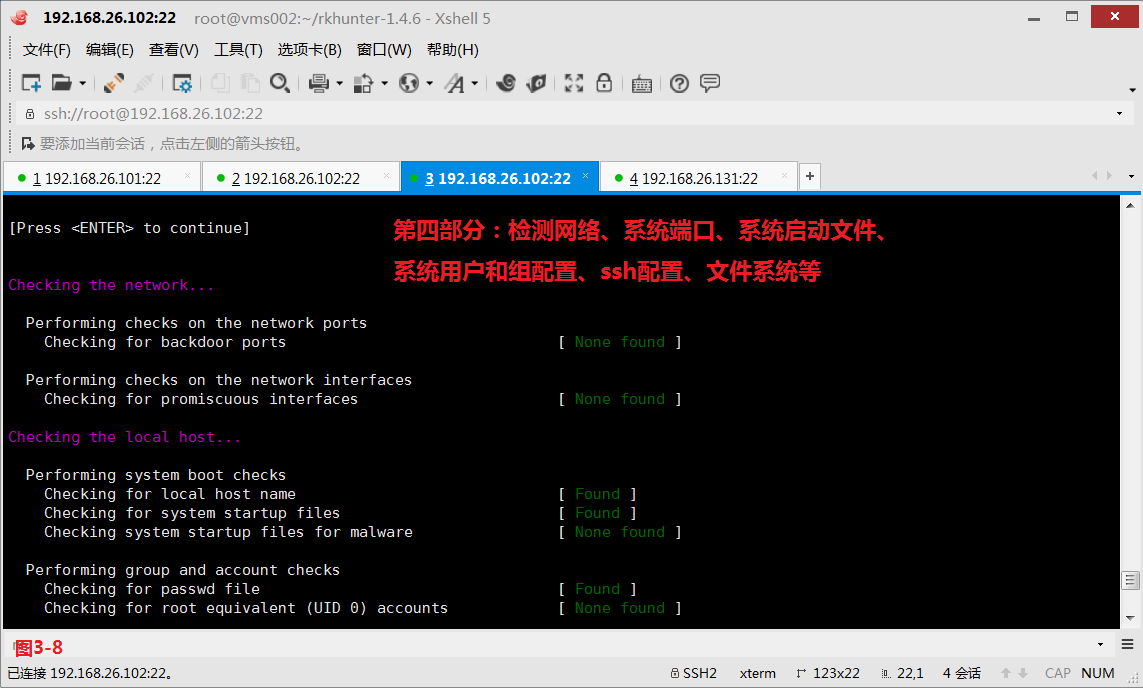

第四部分:檢測網絡、系統端口、系統啓動文件、系統用戶和組配置、ssh配置、文件系統等

第五部分:應用程序版本檢測

第六部分:總結服務器目前的安全狀態

(3.5)在Linux終端使用rkhunter來檢測,最大的好處在於每項的檢測結果都有不同的顏色顯示,如果是綠色的表示沒有問題,如果是紅色的,那就要引起關注了。另外,在執行檢測的過程中,在每個部分檢測完成後,需要以Enter鍵來繼續。如果要讓程序自動執行,可以執行如下命令:

# rkhunter --check --skip-keypress---如果我們不想每個部分都以Enter來繼續,想要讓程序自動持續執行可以加上--skip-keypress參數

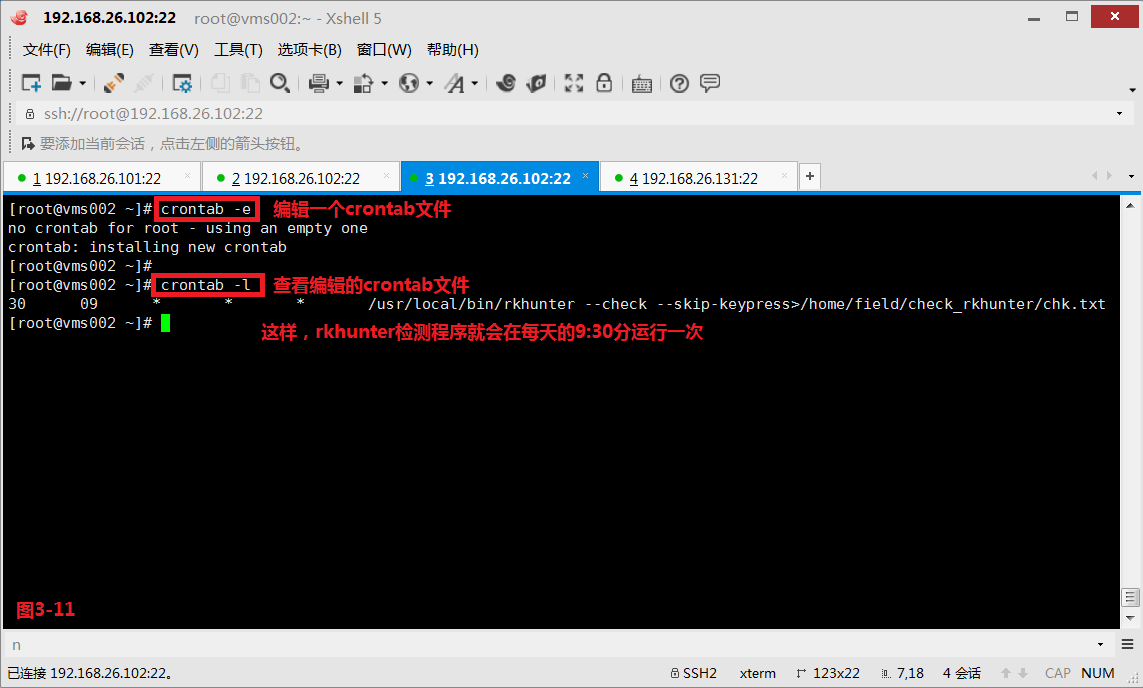

(3.6)如果想讓檢測程序每天定時運行,那麼可以制定計劃任務。我們設定計劃任務在每天9:30執行,會執行一次rkhunter命令並且自動執行Enter鍵,並將結果輸出到/home/field/check_rkhunter/chk.txt文件中

—————— 本文至此結束,感謝閱讀 ——————