端口安全(Port Security),從基本原理上講,Port Security特性會通過MAC地址表記錄連接到交換機端口的以太網MAC地址(即網卡號),並只允許某個MAC地址通過本端口通信。其他MAC地址發送的數據包通過此端口時,端口安全特性會阻止它。使用端口安全特性可以防止未經允許的設備訪問網絡,並增強安全性。另外,端口安全特性也可用於防止MAC地址泛洪造成MAC地址表填滿。

要實現端口安全,可以用地址綁定的方式來實現。即在某一端口綁定一臺設備的網卡MAC地址,綁定後僅允許這臺設備來進行訪問。若存其他設備進行訪問,便會觸發懲罰機制(如限制,關閉端口等),從而拒絕未經允許的設備的訪問請求。

GW

GW(config)#interface g0/0

GW(config-if)#ip address 192.168.1.1 255.255.255.0

GW(config-if)#no shutdown

GW(config-if)#exit

SW

SW(config)#interface g0/1

SW(config-if)#switchport mode access

SW(config-if)#exit

SER

SER(config)#interface g0/0

SER(config-if)#ip address 192.168.1.10 255.255.255.0

SER(config-if)#no shutdown

SER(config-if)#exit

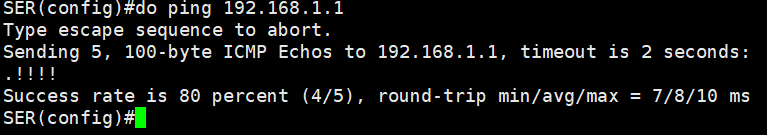

測試連通性,得出結論:連通性良好,各設備可以進行通信。

動態綁定

最簡單的形式,就是Port Security需要指向一個已經啓用的端口並輸入Port Security接口模式命令。這種配置下第一臺接入此端口的設備爲默認安全設備。

SW

SW(config-if)#switchport port-security //只答應一個MAC地址的默認設置

//Command rejected: GigabitEthernet0/1 is a dynamic port.

//若有多臺接入設備需要做端口安全策略,可使用如下命令

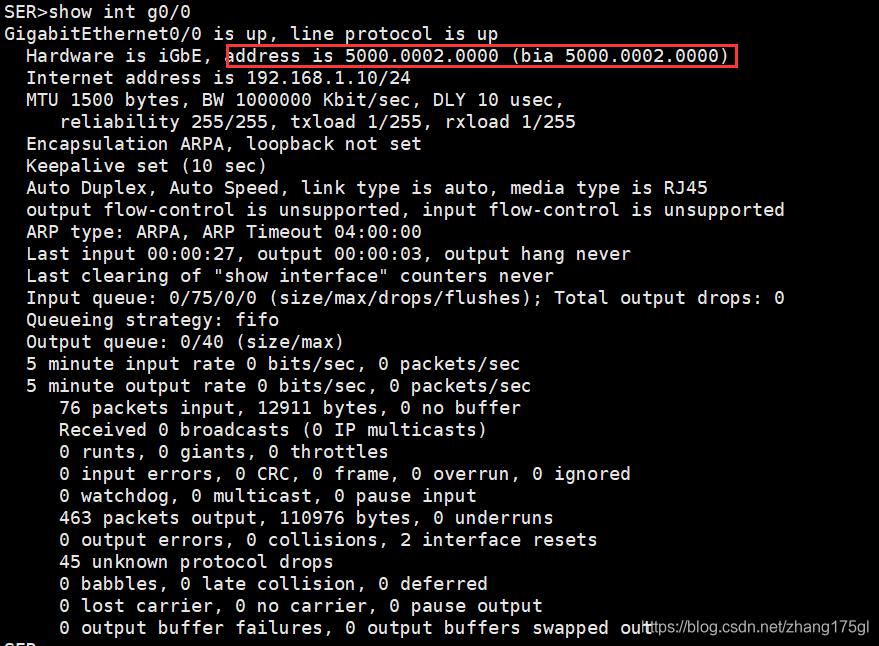

SW(config-if)#switchport port-security maximum +設備數量查看SER的信息,可從中查詢到相應的MAC地址

查看相關的安全策略

SW#show port-security interface g0/1

Port Security : Disabled

Port Status : Secure-down

Violation Mode : Shutdown

Aging Time : 0 mins

Aging Type : Absolute

SecureStatic Address Aging : Disabled

Maximum MAC Addresses : 1

Total MAC Addresses : 0

Configured MAC Addresses : 0

Sticky MAC Addresses : 0

Last Source Address:Vlan : 0000.0000.0000:0

Security Violation Count : 0

SW#show mac address-table

Mac Address Table

-------------------------------------------

Vlan Mac Address Type Ports

---- ----------- -------- -----

1 5000.0002.0000 DYNAMIC Gi0/1

1 5000.0003.0000 DYNAMIC Gi0/2

Total Mac Addresses for this criterion: 2

可驗證:當接入的設備爲非法設備時,該端口將down掉,從而阻止非法設備的訪問。

缺點:1.動態綁定默認第一臺接入的設備爲安全設備,容易發生錯誤的綁定等情況。

2.交換機重啓後MAC表中的MAC地址會丟失,需要重新學習MAC地址。若一臺非法設備接入後將交換機斷電重啓,此時交換機會認爲該設備爲安全設備,從而產生安全隱患。

靜態綁定

在動態綁定的時候我們發現有一個缺點就是,第一個接入交換機的MAC地址會被綁定動態綁定到設備裏。

爲了保障萬無一失,需要用到靜態綁定來指定客戶端的MAC,即手動輸入MAC地址,確保接入設備爲允許的設備。當接入的設備MAC地址不存在與MAC地址表時,端口將down掉從而阻止非法設備的訪問。

缺點:如果需要允許的設備過多,採用靜態綁定的方式工作量太大,效率太低。且人爲手動輸入MAC地址容易產生輸入上的失誤。

//將目的設備的MAC地址靜態綁定到該接口上

SW(config)# mac-address-table static 0001.4246.a36c vlan 1 interface f0/2基於粘滯的端口安全

啓用了粘滯的端口安全特性後,即使交換機斷電重啓後也不會出現如同動態綁定方式的問題。

//開啓基於粘滯的端口安全特性

SW(config)#switchport port-security mac-address sticky粘滯安全MAC地址有以下優點:

(1)當使用 switchport port-security mac-address sticky 接口配置命令啓用粘滯獲取時,接口將所有動態安全MAC地址(包括那些在啓用粘滯獲取之前動態獲得的MAC地址)轉換爲粘滯安全MAC地址,並將所有粘滯安全MAC地址添加到運行配置。

(2)當使用no switchport port-security mac-address sticky 接口配置命令禁用粘滯獲取時,粘滯安全MAC地址仍作爲地址表的一部分,但是已從運行配置中移除。

已經被刪除的地址可以作爲動態地址被重新配置和添加到地址表。

(3)當使用 switchport port-security mac-address sticky mac-address接口配置命令配置粘滯安全MAC地址時,這些地址將添加到地址表 和運行配置 中。如果禁用端口安全性,則粘滯安全MAC地址仍保留在運行配置中。

(4)如果將粘滯安全MAC地址保存在啓動配置文件中,則當交換機重新啓動或者接口關閉時,接口不需要重新獲取這些地址。

如果不保存粘滯安全地址,則它們將丟失。

如果粘滯獲取被禁用,粘滯安全MAC地址則被轉換爲動態安全地址,並被從運行配置中刪除。

(5)如果禁用粘滯獲取並輸入switchport port-security mac-address sticky mac-address接口配置命令,則會出現錯誤消息,並且粘滯安全MAC地址不會添加到運行配置。

違規操作

當端口接收到未經允許的MAC地址流量時,交換機會執行違規動作。

保護(Protecct):丟棄未允許的MAC地址流量,但不會創建日誌消息。

限制(Restrict):丟棄未允許的MAC地址流量,創建日誌消息併發送SNMP Trap消息

關閉(Shutdown):默認選項,將端口置於err-disabled狀態,創建日誌消息併發送SNMP Trap消息,需要手動恢復或者使用errdisable recovery特性重新開啓該端口。

端口恢復

端口觸發了懲罰機制後,將會自動關閉端口拒絕訪問。當所允許的安全設備需要對它進行訪問時,該端口應當開啓自動恢復功能:當有設備進行訪問時,配置了端口安全的端口將學習來訪設備的MAC地址並與MAC地址表進行覈對。若是安全設備,則自動恢復該端口的數據訪問功能;若是非法設備,則該端口繼續關閉,拒絕非法設備的訪問。

相關配置命令:

//開啓自動恢復功能(默認恢復時間爲300s)

SW(config)#errdisable recovery cause psecure-violation

//修改恢復時間,設置爲30s

SW(config)#errdisable recovery interval 30

//查看安全策略

SW(config)#do show errdisable recovery