根據用戶實際網絡環境,我們把ARP病毒網絡防控方案分爲以二層交換機爲主和以三層交換機爲主的兩種環境分別進行描述。

對於在網絡中以旁路形式安裝在PC上的內網管理軟件,如果其採用ARP欺騙的形式進行管理,那就和真正的ARP病毒發作時情況類似,這類軟件包括公安一機兩用監控系統、XX內網信任管理系統、網路崗、聚生網管、百絡網警、P2P終結者、網絡執法官等,如果是正常使用,請事先登記各PC的MAC地址,再接入網絡,以下防控措施主要針對ARP病毒、私設IP引起的IP衝突等異常情況。

第一部分 二層交換機爲主的網絡環境

策略摘要

終端防控:封閉USB接口、安裝ARP防火牆和防病毒軟件、開啓PC防火牆

內網防控:劃分安全域、綁定IP&MAC地址、監控ARP日誌、查找中毒PC

外網防控:過濾帶危險文件後綴的URL、打開不良網址庫、啓用網關防病毒

1 實施步驟

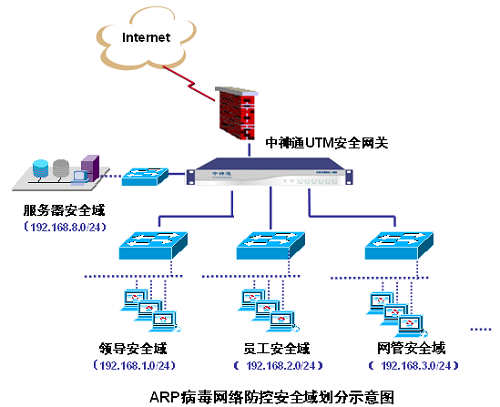

1.1 劃分安全域

根據聯網設備的重要性和類型劃分安全域,例如:領導、賬務部門等重要部門的計算機分爲一個域,普通員工的計算機根據部門分爲一個或多個域,網管的計算機分爲一個域,服務器單獨分爲一個或多個域,每個安全域均配置一臺接入交換機連接本安全域內的計算機,爲以後再連接網關或中心交換機做準備。安全域劃分示意圖詳見下圖。

1.2 客戶端設置

1.2.1 分配IP地址

儘量按靜態方式分配IP地址,每個安全域對應的網段均不相同,例如:安全域1的網段是192.168.1.0/24,缺省網關是192.168.1.254,安全域2的網段是192.168.2.0/24,缺省網關是192.168.2.254,安全域3的網段是192.168.3.0/24,缺省網關是192.168.3.254。客戶端缺省網關IP就是網關各個網卡的IP。

如果只能是一個網段則可以通過多個相互隔離的透明網橋互聯(需要網關支持)。

1.2.2 安裝ARP防火牆

爲實現網關和客戶端的雙向IP&MAC地址綁定,客戶端最好安裝ARP防火牆,或者手工通過命令綁定網關的IP&MAC地址,即在DOS窗口下輸入命令:arp –s <網關IP> <網關MAC地址>,爲保證永久生效,可將這條命令輸入到c:\autoexec.bat文件中。同時確保及時更新殺毒軟件病毒庫,並啓用PC防火牆。必要時可以封閉計算機的USB接口,以防止ARP病毒通過U盤傳播。

1.3 登記網卡MAC地址和廠家信息

登記各個安全域內每臺PC、筆記本、服務器的IP地址以及網卡的MAC地址和廠家信息,爲以後根據ARP監控日誌查找中毒計算機做準備。

1.4 設置網關策略

1.4.1 設置ARP策略

對每個安全域分別進行自動掃描,建立在線計算機的IP及MAC地址的對應關係,通過事先登記的信息確認後予以綁定,對於未上線的計算機可以手工綁定,剩餘不用的IP地址均綁定爲某個特殊的MAC地址,例如:AA:BB:CC:DD:EE:FF,以防止用戶私改IP或外來訪客筆記本隨意接入內網。如果是透明接入,還可以對上一級網關的IP及MAC地址做綁定。

網關ARP策略設置如下圖所示。

1.4.2 設置訪問控制策略

1)缺省策略:除非允許否則拒絕。

2)內網策略:根據實際情況設置各個安全域之間的訪問控制策略,例如:領導所在網段可以訪問其它網段,其它網段不能訪問領導所在網段,即單向ACL;訪問公共OA、郵件或文件服務器的流量要經過IPS過濾等。

3)外網策略:只允許登記的IP地址上外網,禁止未分配的IP地址上外網;服務器只能被動接受訪問,不能主動訪問其它計算機,病毒庫升級例外。

1.4.3 設置上網行爲管理策略

由於ARP病毒可以在用戶上網瀏覽時進行傳播,因此要對用戶的上網行爲進行管理,一般只對JS、EXE、SWF等文件後綴進行過濾,同時可以打開惡意軟件、病毒***網站不良網址庫,必要時可以開啓網關防病毒功能,通過卡巴斯基等防病毒引擎對網絡流量進行實時強制查毒,將ARP病毒攔截在網絡入口處。某些有信譽的網站可以放到白名單列表裏,以免影響正常工作效率。

1.4.4 設置報警信息

設置Syslog服務器、報警Email、手機等實時接收工具,方便實時接收報警信息。設置阻攔動作,當出現ARP異常時,阻攔該IP地址出外網。

1.5 日常維護

當聯網用戶反應不能上網或上網慢,則可能是已中ARP病毒的計算機上線並正在干擾其它計算機上網,可以通過在網關、交換機及PC終端上查找中毒的計算機。

1.5.1 網關+交換機

啓用網關的“實時監控”或/及“ARP日誌”功能,登陸WEB管理界面,查看當前的“系統日誌”或/及“ARP日誌”,或者查看“ARP日誌”來源IP統計中數目較多的源IP地址,如果發現有IP衝突或ARP異常日誌項,可記錄其中非本機網卡的MAC地址,找到中毒的計算機,然後要把該計算機的網線拔掉。

注意:ARP日誌在ARP病毒氾濫期間會迅速增大,請及時查看並刪除,瞭解到實際情況後可停用“ARP日誌”功能,等ARP病毒清理乾淨後再啓用。

如果接入交換機爲可管理交換機,則可登陸接入交換機查詢ARP緩存狀態,找到和這些MAC地址對應的交換機端口,再拔掉該端口網線。若不再產生IP衝突或ARP異常日誌項,則可以確定被拔掉網線的PC爲中毒的PC,需要對其殺毒、重裝系統,之後才能連線上網。

注意:如果網關設備或交換機受到干擾不能登陸管理,則可以把設備對應網口的網線拔出,直接接到管理員的筆記本網口上,再登陸查詢。

1.5.2 PC終端

可以在不能上網或上網慢的計算機上,通過arp及ping命令查證ARP欺騙情況,並找到已中ARP病毒的計算機。

步驟一:arp –a

打開Windows的DOS窗口,輸入命令:arp –a,可顯示當前ARP緩存的情況,以下兩種情況表明這臺計算機被ARP欺騙:

(a)如果網關IP對應的MAC地址不是真實網關的MAC地址,而是局域網中另外一臺計算機的MAC地址;

(b)如果多個IP地址對應同一個MAC地址。

這樣的MAC地址對應的計算機就是已中ARP病毒的機器,或是人工實施ARP欺騙的計算機。

此時,輸入命令:ping <網關IP>,如果有反饋,而且time值超出正常值<1ms的幾倍,例如:<10ms,則表明流量已經轉發到已中毒計算機上,這也印證了這臺計算機正在被ARP欺騙。

步驟二:arp –d & ping <網關IP> & arp -a

在DOS窗口,輸入命令:arp –d,可刪除當前所有ARP緩存,緊接着輸入命令:ping <網關IP>,再輸入命令:arp -a,可獲得真實網關IP對應的MAC地址。如果ping有反饋,而且time值是正常值<1ms,則表明此時網關的MAC地址是真實網關的MAC地址。

步驟三:確認已中ARP病毒的計算機

爲確認已中ARP病毒的計算機,可將被懷疑的計算機的網線拔出,再在不能上網或上網慢的計算機上重複arp –d、ping <網關IP>和arp –a命令,或者直接上網瀏覽,如果情況恢復正常則表明剛纔拔出網線的計算機就是已中ARP病毒的計算機,需要對其殺毒、重裝系統,之後才能連線上網。

2 方案特點

1) 全面細緻

對ARP病毒傳播的各個途徑都做了主動防範,事前規劃、事中響應、事後清理一應俱全,終端、網關相互配合,內網、外網同時防控。

2) 等級保護

對內部網絡做了安全域的劃分,減少了因個別計算機中毒而導致全網中斷的風險,減少了因DMZ區個別服務器掛馬而導致全部服務器中毒的風險,減少了內網不良分子惡意竊取單位機密信息的風險。

第二部分 三層交換機爲主的網絡環境

策略摘要

終端防控:封閉USB接口、安裝ARP防火牆和防病毒軟件、開啓PC防火牆

二層ARP防控:對與網關直接相連的網絡做二層ARP防控

三層ARP防控:對與網關不直接相連的網絡通過SNMP做三層ARP防控

1 實施步驟

1.1 對與網關直接相連的網絡做二層ARP防控

具體內容參見第一部分,在此不再重複。

1.2 對與網關不直接相連的網絡做三層ARP防控

1.2.1 SNMP監控

打開三層交換機的SNMP功能,根據事先登記的IP&MAC地址信息,在網關上設置SNMP監控內容,可對異常IP進行阻攔,不讓其上外網。

1.2.2 設置訪問控制策略

具體內容參見第一部分1.4.2,在此不再重複。

1.2.3 設置上網行爲管理策略

具體內容參見第一部分1.4.3,在此不再重複。

1.2.4 日常維護

具體內容參見第一部分1.5,在此不再重複。

2 方案特點

1) 簡潔實用

在繼承二層ARP防控方案優點的同時,可以對經過路由器(三層交換機)的子網進行監控,減輕了管理員的工作負擔。

2) 低開銷低耦合性

SNMP監控的同時不產生任何多餘的數據包,有利於維護網絡的穩定。不需要三層交換機的超級用戶口令,只需要SNMP只讀口令,保障了中心交換機的安全。

全文下載:http://www.trustcomputing.com.cn/utmwall-rom/anti-arpvirus.doc

參考文件:

1. 內網安全從網絡分段開始

http://www.trustcomputing.com.cn/cn/index.php/support/techdocs/109-netsegment

2. 用於服務器接入的防火牆網關的八個關鍵性功能

http://www.trustcomputing.com.cn/cn/index.php/support/techdocs/101-serverfw

3. 中神通UTMWALL-OS常見問答FAQ

http://www.trustcomputing.com.cn/bbs/viewthread.php?tid=609