1.什麼是數字證書

數字證書在網絡上類似於人在社會上持有的***等證件,用來在網絡上證明數字證書持有者的身份。數字證書持有者可能是現實社會中的自然人、法人,也可能是網絡設備。數字證書可以簡單理解爲“網絡***”,用來在網絡上證明自己的身份。

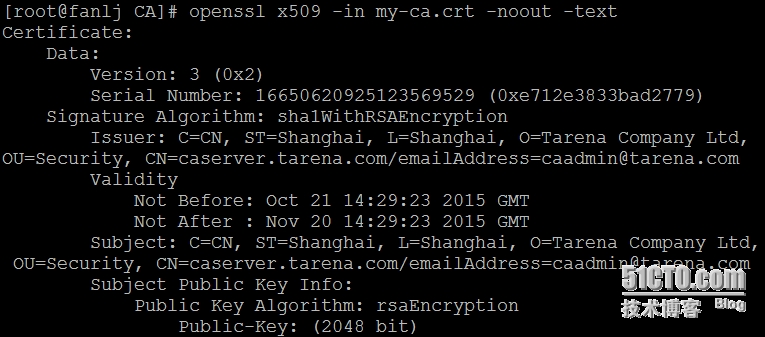

2.數字證書上面主要包括那些信息?

數字證書上面主要包括以下信息:證書版本號、證書持有者信息、證書籤發者(CA)信息、證書起止有效期、證書序列號、證書籤發者的簽名等。這些信息與身份 證類似。證書籤發者對數字證書的簽名可以起到對數字證書本身的防僞作用,這與***上的公章類似。但CA中心對證書的數字簽名是不可能被僞造的。

實驗目的:CA服務的搭建

實驗環境:

主機名:fanlj IP地址:192.168.1.30

系統環境:Red Hat Enterprise Linux Server release 6.5(Santiago)

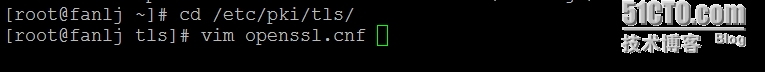

1、修改配置文件,dir代表 CA存放的目錄,certs代表保存簽入數字證書的目錄,crl_dir代表證書吊銷列表存放的目錄,database代表簽入數字證書的信息默認是不存在需要創建, new_certs_dir代表用於存放新證書存放的位置,certificate代表根證書(公鑰信息),serial代表序列號文件默認是不存在需要創建,crlnamber代表證書吊銷列表的編號,private-key代表私鑰信息。

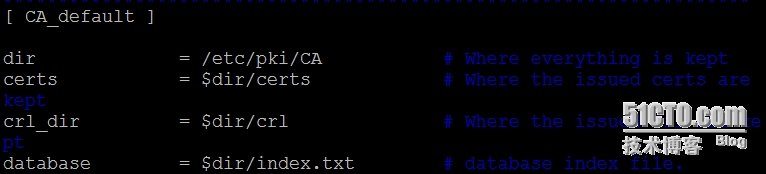

2、創建相應的文件和目錄

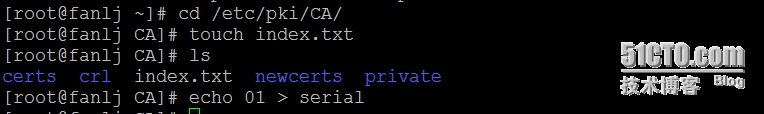

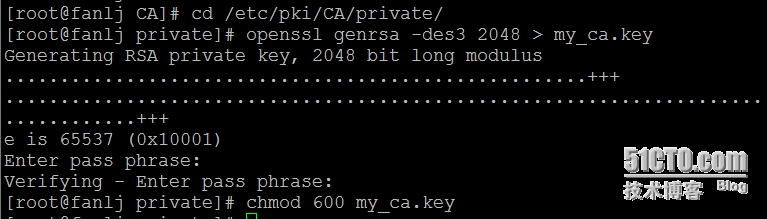

3、生成CA的私鑰文件用openssl命令生成 genrsa代表生成私鑰 -des3代表對稱加密 2048代表密鑰的長度,並且修改權限只有管理員有權限。

4、根據私鑰生成公鑰:需要輸入保護私鑰的密碼。提示的問題,國家、城市、省份、公司名這四項必須和openssl.cnf中設置的完全一致,否則會失敗,-new生成一個新的文件 ,-x509代表根證書的格式,-key my_ca.key用私鑰生成公鑰。

5.查看根證書的信息x509代表證書的格式,-in my.ca.crt從哪個證書的信息,-noout -text 代表以文本的格式在屏幕上輸入。

實驗目的:搭建安全的WEB服務器

實驗環境:

web服務器:主機名:waiwang IP地址:192.168.1.20

系統環境:Red Hat Enterprise Linux Server release 6.5(Santiago)

CA服務器:主機名:fanlj IP地址:192.168.1.30

系統環境:Red Hat Enterprise Linux Server release 6.5(Santiago)

客戶端:主機名:fanxiaohui IP地址:192.168.1.40

系統環境:Red Hat Enterprise Linux Server release 6.5(Santiago)

實驗要求:

當客戶端訪問web頁面時直接出現頁面,不會出現有風險的提示信息。

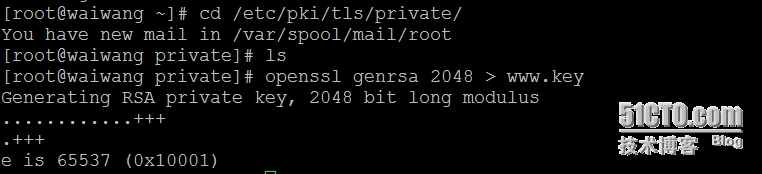

一、WEB服務器生成密鑰對

1、生成私鑰

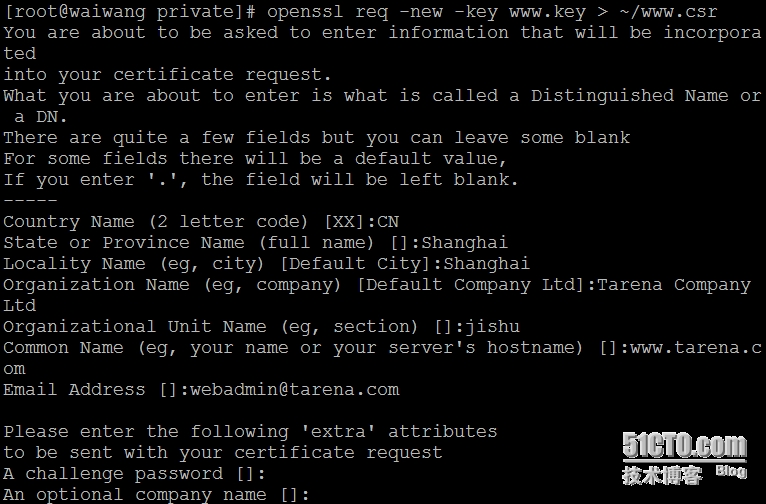

2、根據私鑰生成證書請求文件

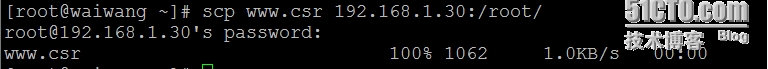

二、把CSR文件上傳至CA

查看csr文件內容

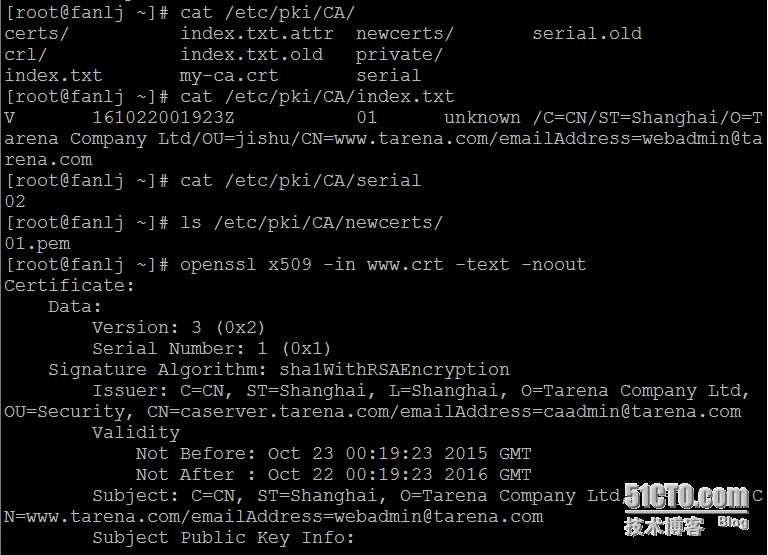

1、簽發證書

查看簽名的文件的大小

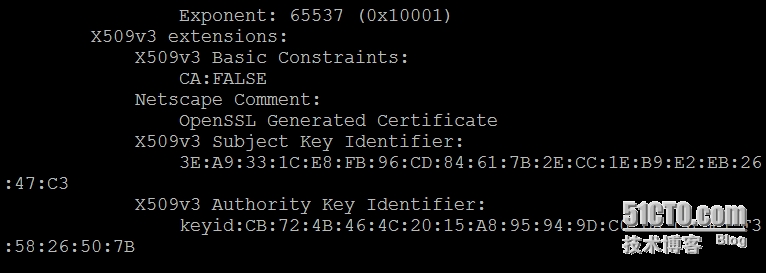

2、驗證

四、WEB服務器下載證書並且佈署

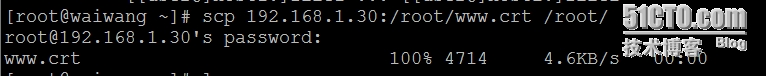

1、下載證書

2、將證書拷貝到/etc/pki/tls/certs

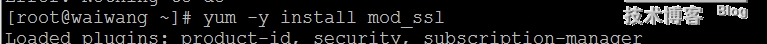

3、安裝mod_ssl

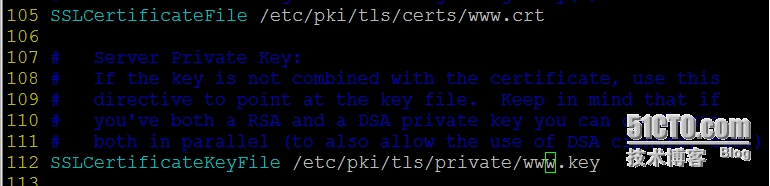

4、編輯配置文件

# vim /etc/httpd/conf.d/ssl.conf

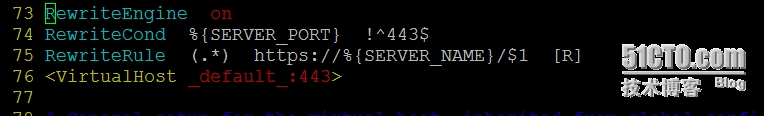

5、當訪問http協議時,自動跳轉到https

在ssl.conf中加入:

6、重啓web服務器

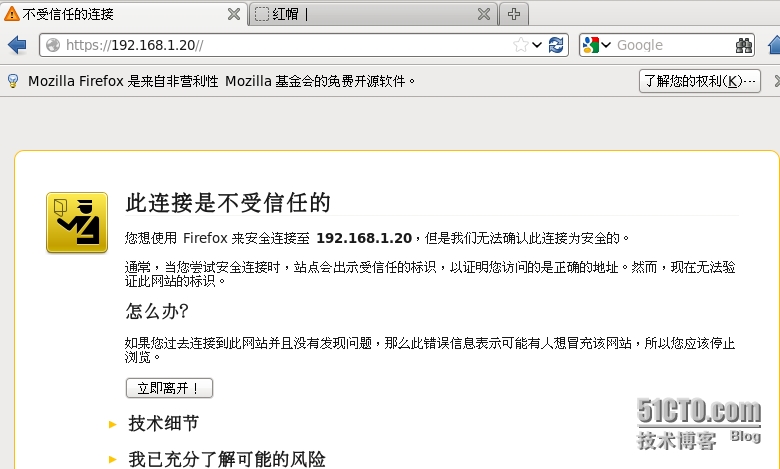

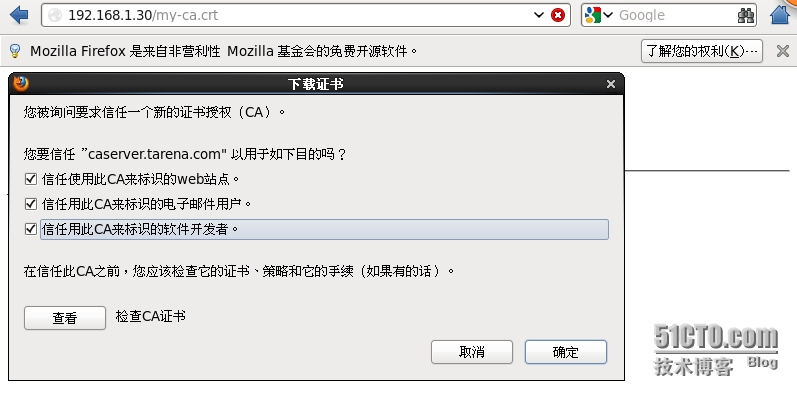

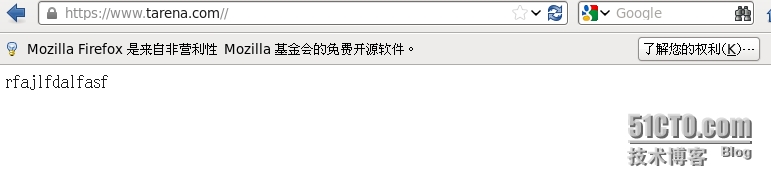

五、客戶端訪問

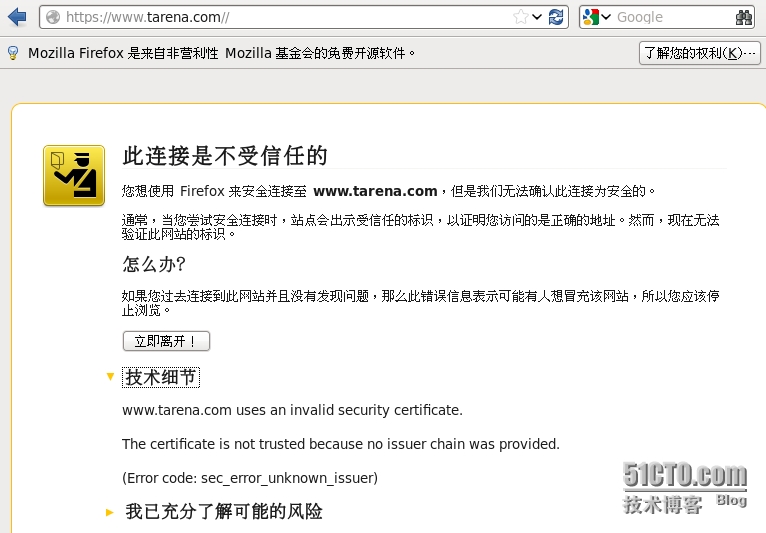

https://www.tarena.com

提示證書不受信任,因爲客戶端沒有信任CA

客戶端將CA的根證書安裝上,再次訪問就不會再有提示。

上面提示CA沒有被信任,下載根證書。

實驗目的:搭建安全的mail服務器

實驗環境:

客戶端:主機名:waiwang IP地址:192.168.1.20

系統環境:Red Hat Enterprise Linux Server release 6.5(Santiago)

CA服務器:主機名:fanlj IP地址:192.168.1.30

系統環境:Red Hat Enterprise Linux Server release 6.5(Santiago)

mail服務器:主機名:fanxiaohui IP地址:192.168.1.40

系統環境:Red Hat Enterprise Linux Server release 6.5(Santiago)

實驗要求:

當用戶用抓包工具進行時,出現的都是亂碼,無法破解郵件的信息。

一。搭建郵件服務器

1. 安裝軟件包postfix

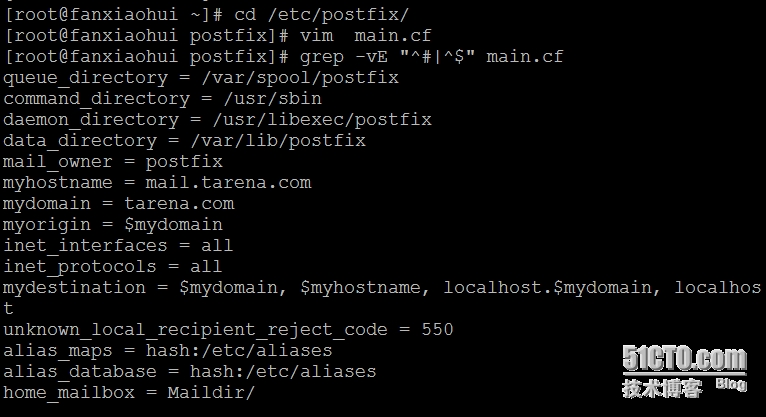

2.修改主配置文件

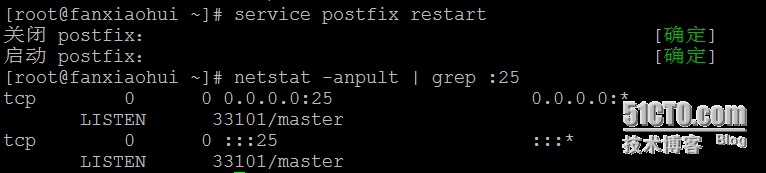

3.啓動postfix服務

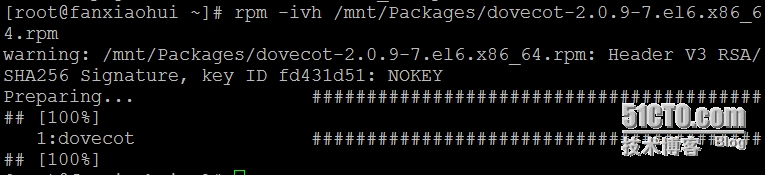

4.安裝dovecot軟件包

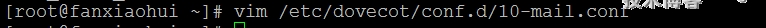

5.修改主配置文件

6啓動dovecot服務

二。配置私鑰和公鑰

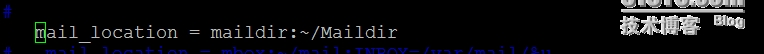

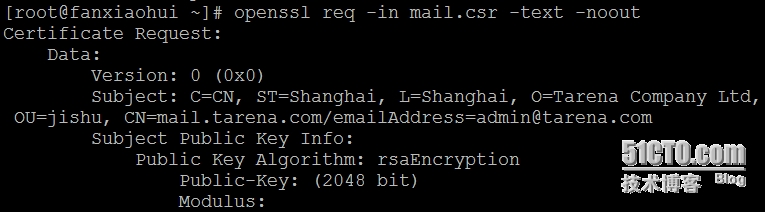

郵件服務器生成 私鑰,根據私鑰生成csr文件。

查看csr的信息

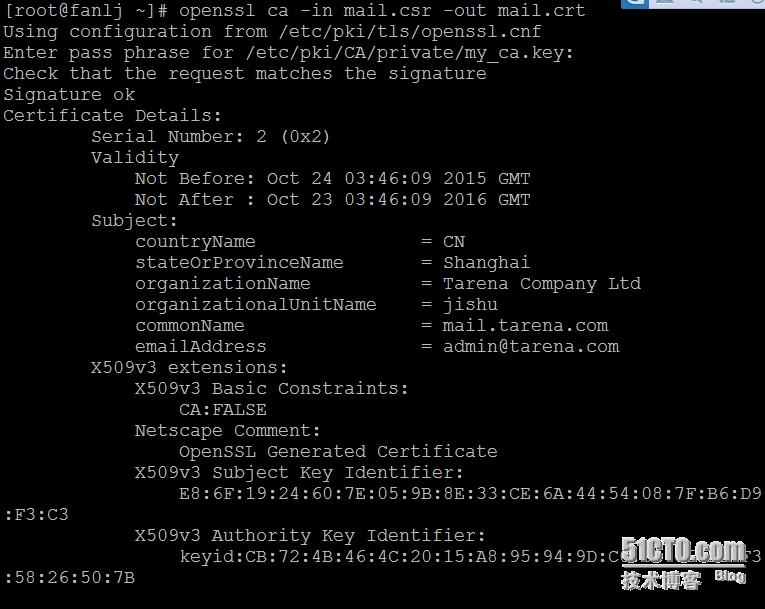

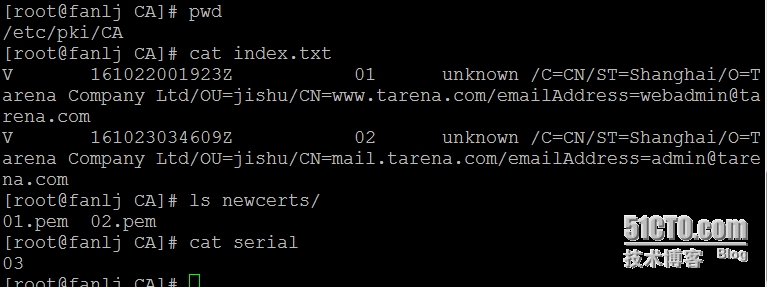

上傳該文件到CA服務器上進行簽署證書

查看crt的信息

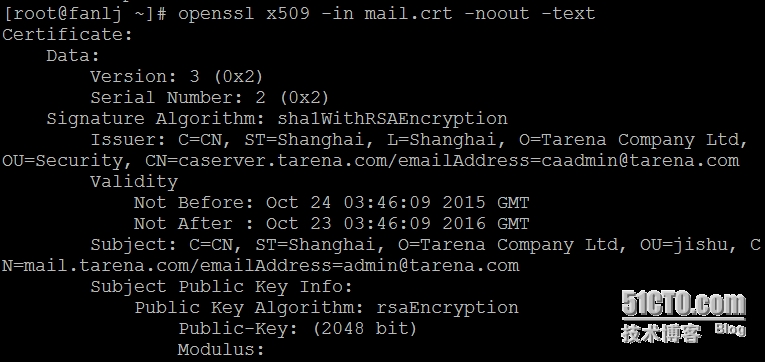

驗證crt的信息

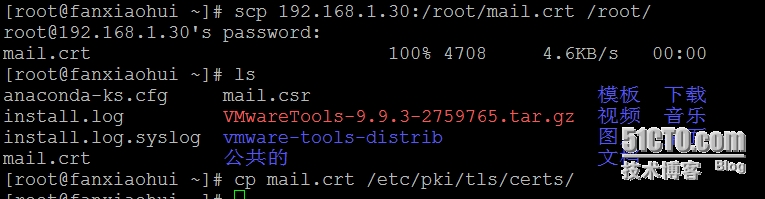

拷貝 crt文件到郵件服務器上

三。配置安全的郵件服務器

修改postfix主配置文件

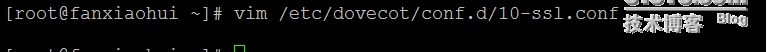

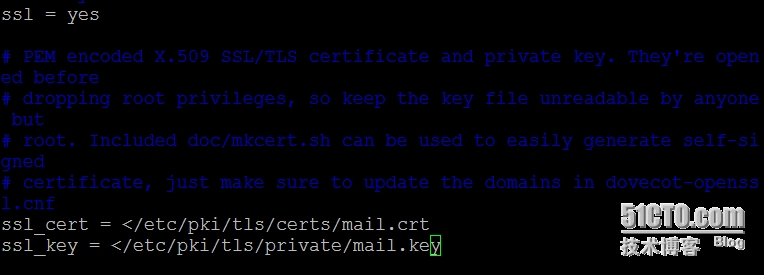

修改dovecot主配置文件

重新啓動服務