文章解釋了什麼是GANDCRAB 5.1勒索軟件病毒以及受害者如何在不損壞加密文件的情況下將其從計算機中刪除。

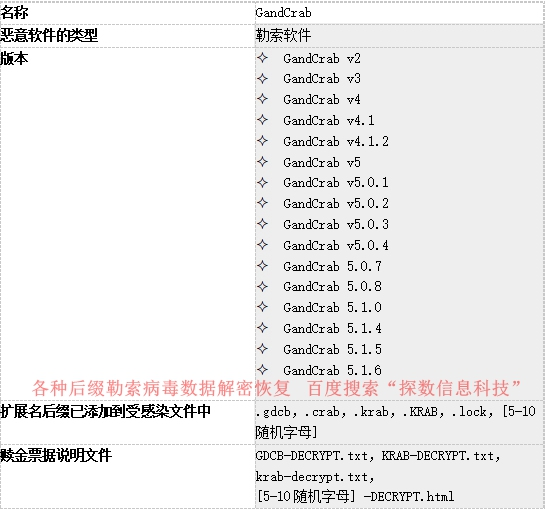

GANDCRAB 5.1勒索軟件與該病毒的其他版本類似,該惡意軟件旨在加密文件,然後將其作爲人質,以換取贖金支付。該病毒的主要目的是讓受害者支付DASH或BitCoin加密貨幣,以便讓他們的文件再次工作,甚至免費提供1個文件解密。如果您的PC感染了GANDCRAB 5.1,我們建議您閱讀這篇文章

| 威脅名稱 | GANDCRAB v5.1 |

| 類別 | 勒索病毒。 |

| 主要活動 | GANDCRAB家族贖金病毒的變種。感染計算機,然後加密重要文件並將其作爲要挾,直到支付了Dash或BitCoin的贖金。 |

| 存在的跡象 | 文件使用隨機的6到8個字母的文件擴展名進行加密,該文件擴展名作爲唯一ID,並且隨着贖金指示刪除了騙子和贖金票據的電子郵件。 |

| 傳播 | 通過惡意電子郵件垃圾郵件和一套感染工具。 |

GANDCRAB病毒已被發現在一個新變種中,這次使用隨機8字母文件擴展名,與之前的.KRAB和.CRAB完全無關。新的GANDCRAB勒索軟件還通過TOR進行通信,在支付贖金後,它通過TOR發送解密器。如果您是使用隨機後綴的新GANDCRAB v5.1勒索軟件的受害者,我們建議您閱讀本文並瞭解如何刪除病毒文件並嘗試解碼加密對象。此變體遵循GandCrab之前的三個v5版本,稱爲:

GandCrab v5.0.1

GandCrab v5.0.4

GandCrab v5.1

GANDCRAB v5.1勒索病毒 - 它做了什麼

作爲GANDCRAB勒索軟件系列的變體,存在多個版本,其中第一個是可解密的(.GDCB),據報道GANDCRAB v5.1勒索軟件會留下%AppData% Windows目錄中的一個或多個可執行文件。

執行此操作後,病毒可能會修改Windows註冊表項,更具體地說是具有以下位置的Shell子項:

HKLM/Software/Microsoft/WindowsNT/CurrentVersion/Winlogon/Shell

然後,GANDCRAB v5.1病毒還可以修改Run註冊表項以運行%AppData%目錄中的可執行文件。關鍵是以下路徑:

HKLM/Software/Microsoft/Windows/CurrentVersion/Run/

這可能導致病毒文件與Windows啓動過程一起啓動。

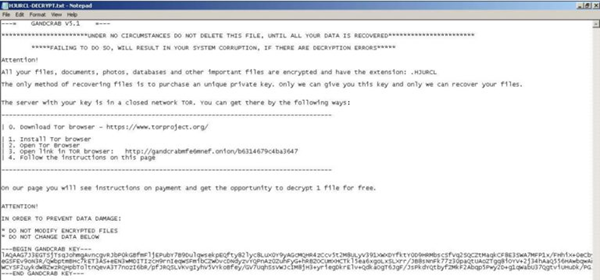

GANDCRAB勒索軟件還會刪除帶有贖金消息的贖金票據文件,並將其置於易於查找的位置。然後,GANDCRAB v5.1病毒可能會***具有以下文件類型的文件來加密它們:

影片。

圖片。

文檔。

音頻文件。

檔案。

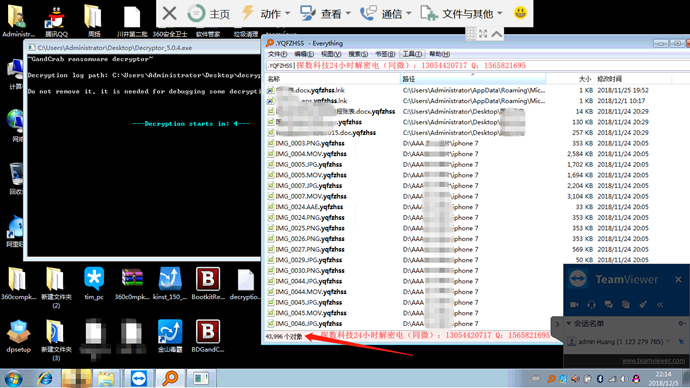

在GANDCRAB v5.1加密文件後,病毒不再能夠打開文件,並將文件擴展名Filename.jpg。{8隨機字母}附加到每個加密文件。

GANDCRAB V5.1勒索病毒 - 我是如何受到感染的

GANDCRAB v5.1勒索軟件的感染過程主要通過垃圾郵件進行,這些電子郵件中嵌入了欺騙性郵件。此類消息可能假裝從PayPal,USPS,FedEx等服務發送。它們可能包含僞裝成發票和其他假類型文件的附件。其他社會工程技術包括:

虛假的按鈕和圖片就好像電子郵件是從社交媒體網站發送的,比如LinkedIn。

欺詐性的PayPal鏈接。

鏈接到GoogleDrive和虛假電子郵件,其外觀與從Google發送的相同。

其他感染工具還可能包括使用torrent網站和其他第三方網站上傳虛假更新,虛假安裝程序以及其他欺詐性可執行文件。

刪除GANDCRAB v5.1 勒索病毒並獲取加密文件

要刪除GANDCRAB勒索軟件的5.1版本,建議重點關注以下刪除說明並以安全模式啓動計算機。如果以下說明中的手動刪除不適合您,安全專業人員建議您下載功能強大的反惡意軟件工具,以便將來快速刪除GANDCRAB 5.1勒索軟件並保護您的計算機。如果您想要恢復由GANDCRAB加密的文件,我們在下面提供了一些可能有助於解決此問題的建議。

以安全模式啓動

對於Windows:

1)按住Windows鍵和R

2)將出現一個運行窗口,在其中鍵入“msconfig”並按Enter鍵

3)窗口出現後,轉到Boot選項卡並選擇Safe Boot

在任務管理器中刪除GANDCRAB v5.1

1)同時按CTRL + ESC + SHIFT 。

2)找到“進程”選項卡。

3)找到GANDCRAB v5.1的惡意進程,通過右鍵單擊它並單擊“結束進程”來結束它的任務

消除GANDCRAB v5.1的惡意註冊表

對於大多數Windows變體:

1)按住Windows按鈕和R.

2)在“運行”框中鍵入“Regedit”並按“Enter”。

3)按住CTRL + F鍵並鍵入GANDCRAB v5.1或病毒的惡意可執行文件的文件名,該文件名通常位於%AppData%,%Temp%,%Local%,%Roaming%或%SystemDrive%中。

4)找到惡意註冊表對象後,其中一些通常位於Run和RunOnce子項中,將其永久刪除並重新啓動計算機。以下是查找和刪除不同版本的密鑰的方法。

對於Windows 7:打開“開始”菜單,然後在搜索類型中鍵入regedit - >打開它。 - >按住CTRL + F按鈕 - >在搜索字段中輸入GANDCRAB v5.1病毒。

贏取8/10用戶:開始按鈕 - >選擇運行 - >鍵入regedit - >按Enter鍵 - >按CTRL + F按鈕。在搜索字段中鍵入GANDCRAB v5.1。

恢復由GANDCRAB v5.1 Ransomware加密的文件。

方法1: 使用Shadow Explorer。如果您在Windows機器上啓用了文件歷史記錄,您可以做的一件事就是使用Shadow Explorer來恢復文件。不幸的是,一些勒索軟件病毒可能會使用管理命令刪除這些影子卷副本,以防止您這樣做。

方法2:如果您嘗試使用第三方解密工具解密文件。有許多防病毒提供商在過去幾年中解密了多個勒索軟件病毒,併爲他們發佈瞭解密器。如果您的勒索軟件病毒使用可解密病毒使用的相同加密代碼,您可能會獲得這些文件。但是,這也不是保證,因此您可能希望使用原始加密文件的副本嘗試此方法,因爲如果第三方程序篡改其加密結構,則可能會永久損壞它們。以下是要尋找的供應商:

方法3:使用數據恢復工具。該方法由該領域的多位專家提出。它可用於掃描硬盤驅動器的扇區,從而重新加密加密文件,就好像它們被刪除一樣。大多數勒索軟件病毒通常刪除文件並創建加密副本以防止此類程序恢復文件,但並非所有這些都是複雜的。因此,您可能有機會使用此方法還原某些文件。

關注服務號,交流更多解密文件方案和恢復方案: