繼續我們的實驗,前面的步驟可以返回到

第一篇:http://gshao.blog.51cto.com/3512873/1788027

第二篇:http://gshao.blog.51cto.com/3512873/1788038

第三篇:http://gshao.blog.51cto.com/3512873/1788048

----------------------------------我是略污的中折線-------------------------------------

大概的思路步驟如下:

1.添加UPN,配置用戶的UPN後綴(這個跟你內外域名是否一致有關係,如果一致直接錯過這步驟)

2.申請證書(公網)

3.安裝AD FS服務

4.內部DNS服務器新建正向區域解析

5.添加外網dns記錄,配置443端口映射出去

6.在office 365添加自定義域名,配置相關外網記錄

7.將自定義域名轉換成聯盟域

8.在office 365激活目錄同步,安裝AAD

9.配置目錄同步和AD FS

10.驗證用戶的登陸狀態

----------------------------------我是略污的中折線-------------------------------------

配置目錄同步和AD FS

1.在用戶登錄,選擇使用AD FS進行聯合身份驗證,點擊下一步;

2.在連接到Azure AD ,輸入賬號和密碼,點擊下一步;

3.在連接目錄,輸入賬號和密碼,點擊下一步;

4.點擊下一步;

5.選擇要同步的ou,點擊下一步;

6.在唯一標識用戶,點擊下一步;(這個動作的意思是類似SID的概念,就是你要定義一個標識,而這個標識是不能更改的,就是SID號的概念)

7.點擊下一步;(這個玩意主要是爲了後面的MDM\Sway\Intune服務)

8.在可選功能,點擊下一步;

9.在AD FS場,瀏覽到AD FS服務器,點擊下一步;

(友情提示:其實這一步可以不用在AAD Connect操作的,你在AAD powershell輸入Set-MsolADFSContext -computer adfsServerfqdn)

10.輸入域管理員憑據,點擊下一步;(其實到這一步,大家都可以發現AAD Connect 遠程計算機安裝AD FS服務)

11.在AD FS服務賬號,點擊下一步;

12.在Azure AD域,點擊下一步;

13. 點擊下一步;

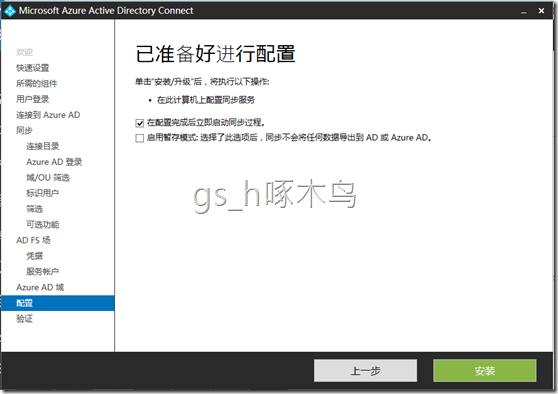

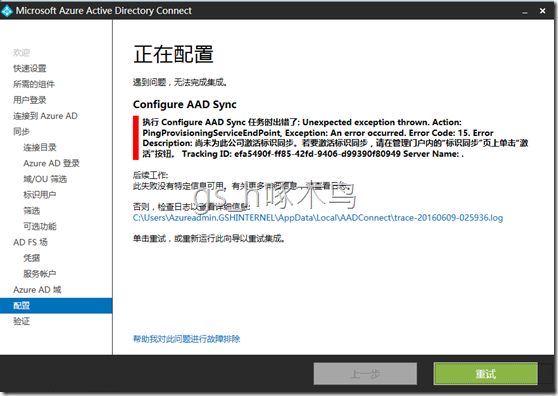

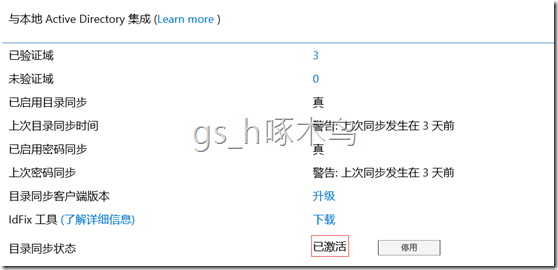

14. 出現這種情況的錯誤,檢查一下目錄同步狀態是否已激活;

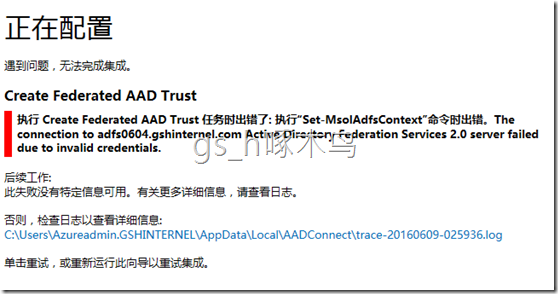

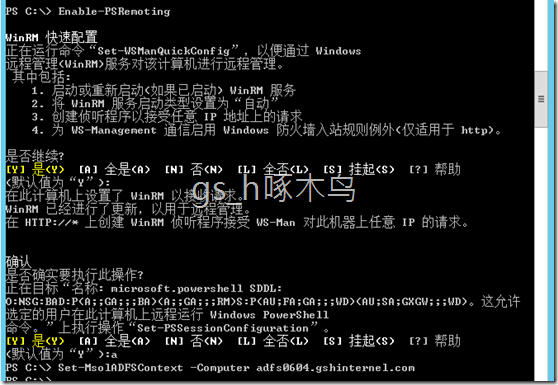

15. 步驟14問題排查後,出現這個情況,是因爲沒開啓WINRM遠程管理;

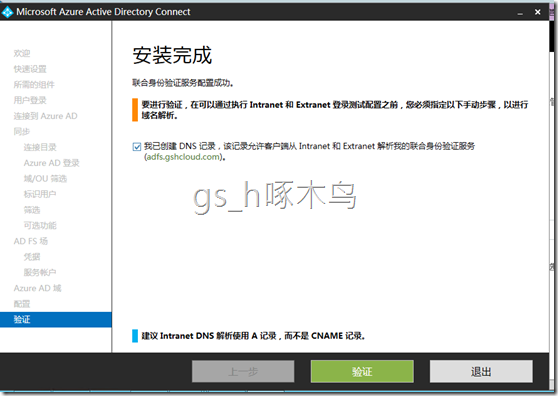

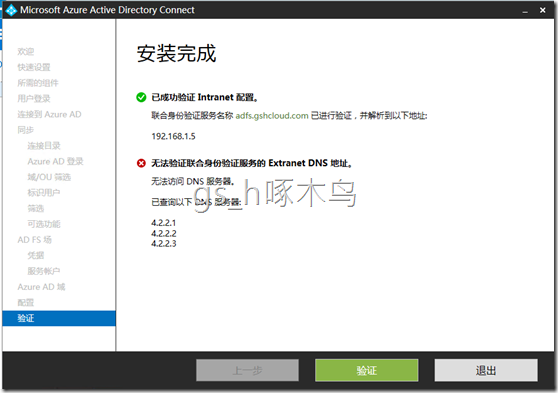

16.安裝完成,點擊驗證;(下面出現的錯誤是解析問題)

驗證用戶的登陸狀態

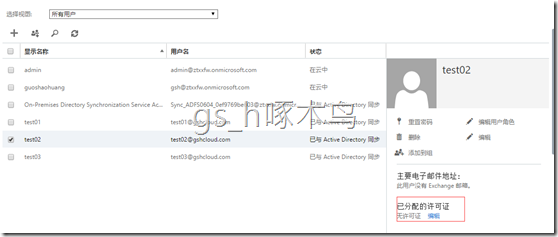

17.在office 365管理界面,可以看到本地目錄同步到office 365的用戶賬號信息了;

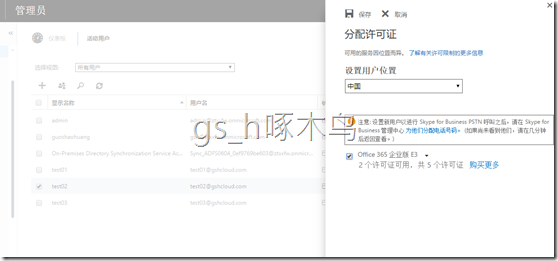

18.給本地用戶分配許可證;

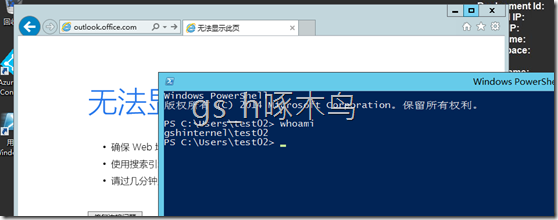

19.用域內用戶登錄域內計算機,打開Exchange Online(outlook.office.com);

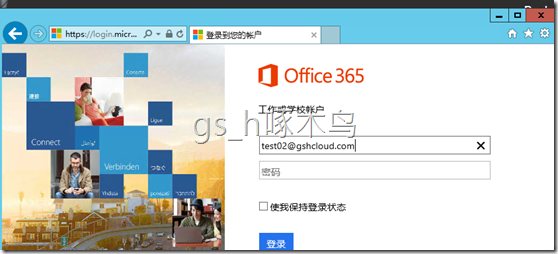

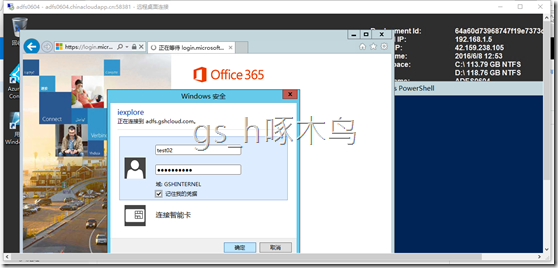

20.輸入對外域名後綴的郵箱地址,會自動跳轉到AD FS驗證;

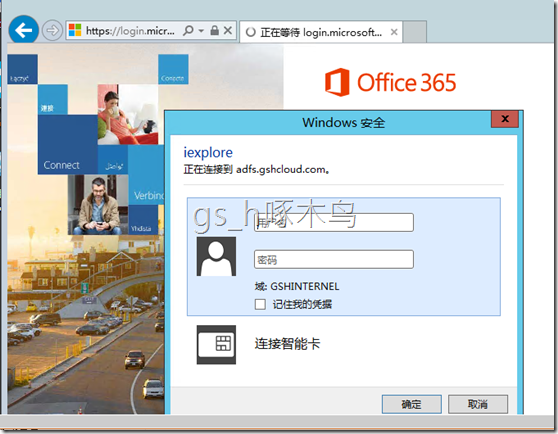

21.可以看到成功跳轉到ad fs服務器做驗證,輸入賬號和密碼,並記住我的憑據;

22.可以看到正常訪問到Exchange Online OWA界面;

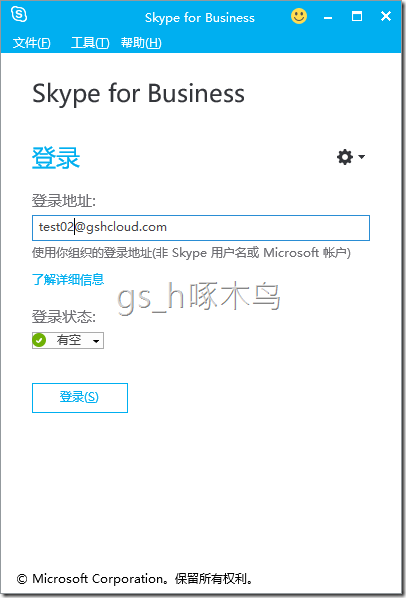

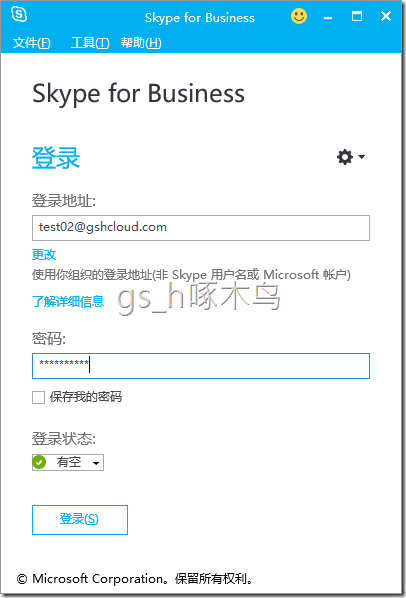

23.用Skype for Business 客戶端登陸;

24.Skype for Business Online也可以正常登陸。

結束話:

本次實驗環境大概就這樣實現,因爲我這次是簡單的搭建,其實少了TMG或者WAP服務器做反向代理(對於做過TMG的反向代理的工程師,這個步驟不復雜),而且我們在證書申請的時候預先配置好可以導出私鑰。如果大型環境就要考慮多臺AD FS服務器配置NLB,組建AD FS服務器場。如果我這幾篇文章有什麼遺漏或者什麼地方不對的,可以留言給我,也歡迎各位大神多多拍磚支持。

![p_w_picpath_thumb[41] p_w_picpath_thumb[41]](https://s3.51cto.com/wyfs02/M00/82/98/wKiom1dcO-PA4MtdAAEhblvWasE847.png)

![p_w_picpath_thumb[42] p_w_picpath_thumb[42]](https://s3.51cto.com/wyfs02/M00/82/98/wKiom1dcO-ShnwdrAAC2iAECpeg074.png)

![p_w_picpath_thumb[43] p_w_picpath_thumb[43]](https://s3.51cto.com/wyfs02/M01/82/98/wKiom1dcO-WRBRf0AADXV8v9JXc248.png)

![p_w_picpath_thumb[44] p_w_picpath_thumb[44]](https://s3.51cto.com/wyfs02/M01/82/98/wKiom1dcO-azwNWzAAFuxn-l3e8765.png)

![p_w_picpath_thumb[45] p_w_picpath_thumb[45]](https://s3.51cto.com/wyfs02/M02/82/98/wKiom1dcO-eg7b51AAECizCWiWA972.png)

![p_w_picpath_thumb[46] p_w_picpath_thumb[46]](https://s3.51cto.com/wyfs02/M02/82/98/wKiom1dcO-izWLwHAAEK8JjsI3o187.png)

![p_w_picpath_thumb[47] p_w_picpath_thumb[47]](https://s3.51cto.com/wyfs02/M02/82/97/wKioL1dcPPfjBQQFAADIPGtI2qQ058.png)

![p_w_picpath_thumb[48] p_w_picpath_thumb[48]](https://s3.51cto.com/wyfs02/M00/82/98/wKiom1dcO-nCSy2CAADej0QQrxs259.png)

![p_w_picpath_thumb[49] p_w_picpath_thumb[49]](https://s3.51cto.com/wyfs02/M00/82/97/wKioL1dcPPjiC6sCAADmaeM3gvc862.png)

![p_w_picpath_thumb[50] p_w_picpath_thumb[50]](https://s3.51cto.com/wyfs02/M01/82/97/wKioL1dcPPmxKOcpAADhdZoE208856.png)

![p_w_picpath_thumb[51] p_w_picpath_thumb[51]](https://s3.51cto.com/wyfs02/M01/82/97/wKioL1dcPPrjaWkvAADH-cWS10E204.png)

![p_w_picpath_thumb[52] p_w_picpath_thumb[52]](https://s3.51cto.com/wyfs02/M02/82/97/wKioL1dcPPvROTlWAACwfUyYwuY293.png)