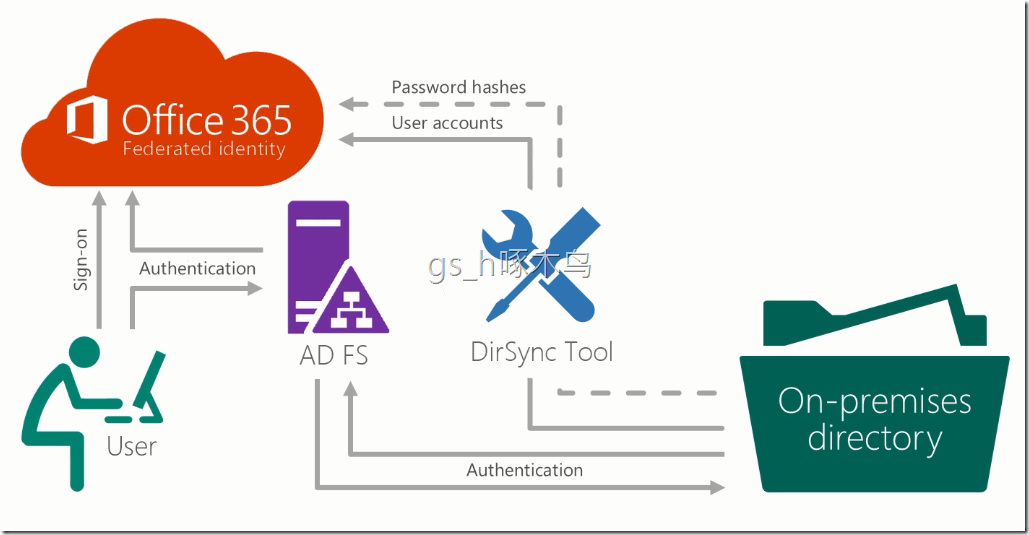

簡單的介紹什麼是單點登錄,單點登錄是企業業務應用整合的一種解決方案,通過配置單點登錄,登陸用戶就可以訪問企業內部的應用系統。簡單的說就不需要多次登錄輸入賬號密碼,憑藉當前登錄用戶的令牌去認證各個應用系統,實現一次登陸可以同時進入各個應用系統。

其實說真的,發這篇文章之前,搭建好幾次環境,也遇到不少問題,也看了不少寫office 365跟AD FS實現SSO的博文。我就簡單的說一下我搭建的環境以及需要配置什麼步驟。

--------------------------------------------我是略污的中折線-----------------------------------------------------------------

本次Demo Azure環境 : Global Azure

本次Demo DNS解析商如下:

DNS提供商、域名 | 添加紀錄 |

萬網(測試域名:gshcloud.com) | 1.關於Office 365的記錄我這邊就不多闡述,具體可以看在Office 365管理控制界面-域裏面的相關記錄 2.添加ADFS的記錄 |

| 內部域名:gshinternel.com | 無 |

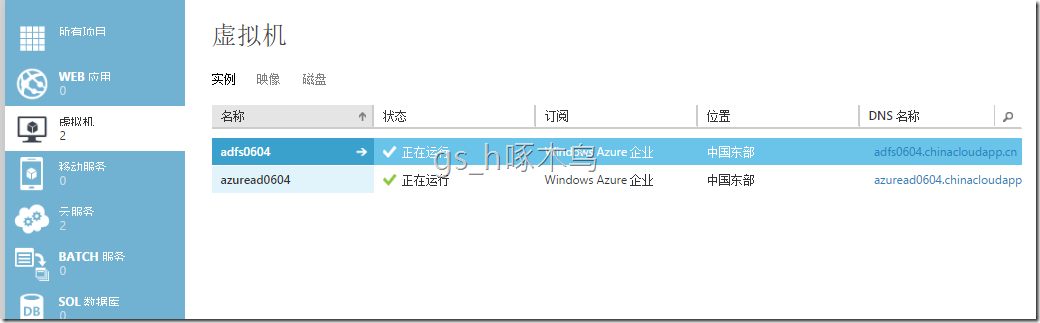

本次Demo Azure環境雲虛擬機列表如下:

服務器名 | 備註 |

AzureAD0604 | 活動目錄、DNS服務(WindowsServer2012R2) |

adfs0604 | AD FS 3.0(WindowsServer2012R2)\AAD(Azure AD Connect) |

整個實驗環境拓撲(來自Channel 9的視頻)

本次實驗環境(Windows Azure)

(題外話:如果在企業內部部署,建議增加一臺TMG或者WAP服務器(Web Application Proxy),將AD FS的443端口反向代理到外網,不然直接把AD FS放在外網是不安全的,我這邊是簡單環境所以不考慮安全性問題。)

至於這兩臺服務器的部署動作(新建服務器、裝AD服務、ADFS加入域),我就不多闡述了。

--------------------------------------------我是略污的中折線-----------------------------------------------------------------

大概的思路步驟如下:

1.添加UPN,配置用戶的UPN後綴(這個跟你內外域名是否一致有關係,如果一致直接錯過這步驟)

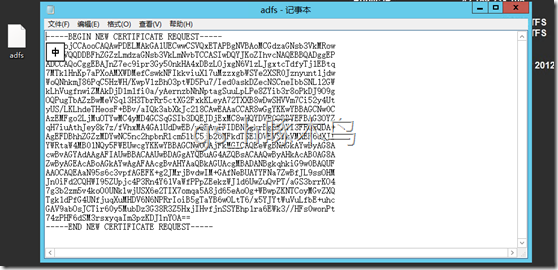

2.申請證書(公網)

3.安裝AD FS服務

4.內部DNS服務器新建正向區域解析

5.添加外網dns記錄,配置443端口映射出去

6.在office 365添加自定義域名,配置相關外網記錄

7.將自定義域名轉換成聯盟域

8.在office 365激活目錄同步,安裝AAD

9.配置目錄同步和AD FS

10.驗證用戶的登陸狀態

--------------------------------------------我是略污的中折線-----------------------------------------------------------------

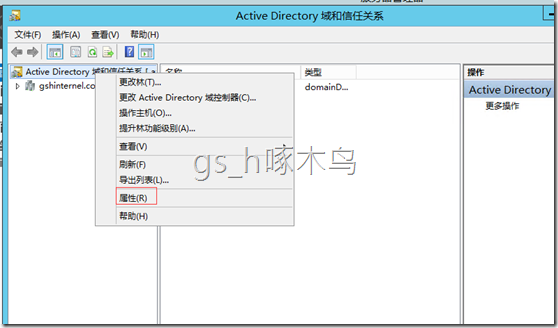

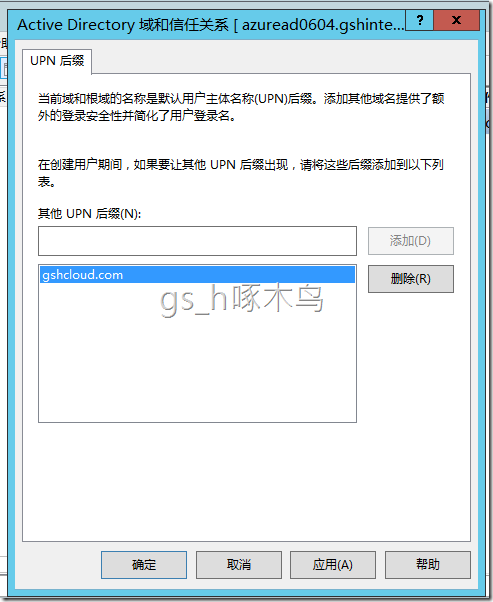

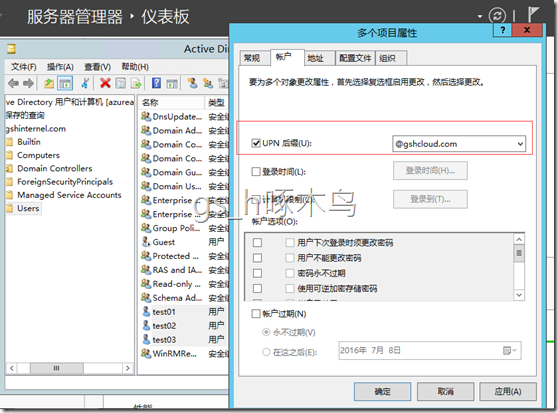

添加UPN,配置用戶的UPN後綴(這個跟你內外域名是否一致有關係,如果一致直接錯過這步驟)

1.打開Active Directory域和信任關係,右鍵,點擊屬性;

2.在UPN後綴添加gshcloud.com(提示:這個是我對外的域名);

3.打開Active Directory用戶和計算機,選擇要測試賬號,右鍵屬性-賬號,更改UPN後綴;

申請證書(公網)

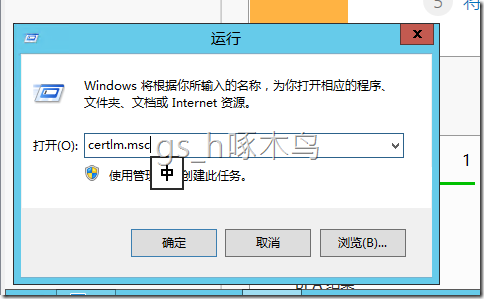

4.在運行符輸入:certlm.msc,點擊確定;

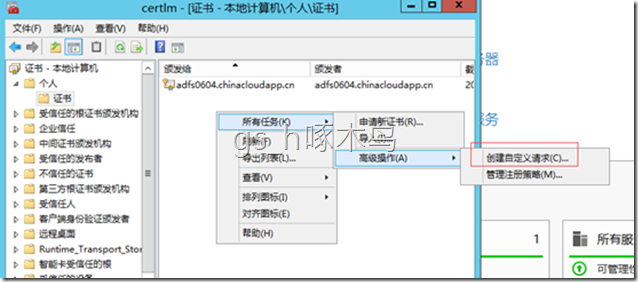

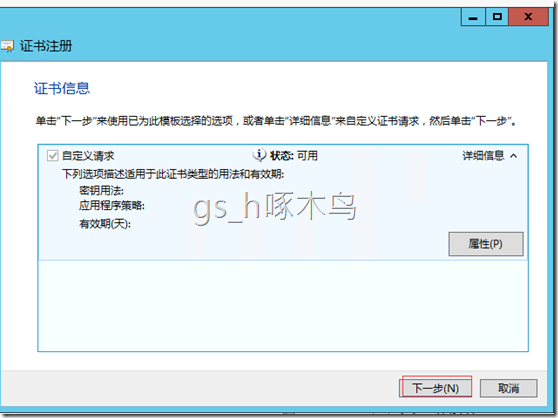

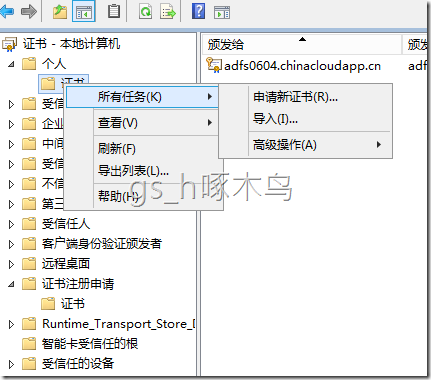

5.在個人-證書,右鍵,選擇所有任務(K)-高級操作(A)-創建自定義請求(C);

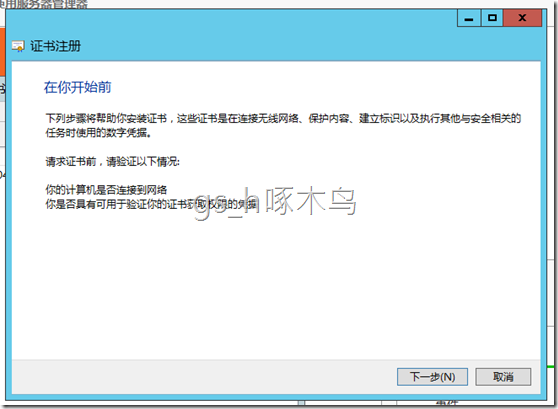

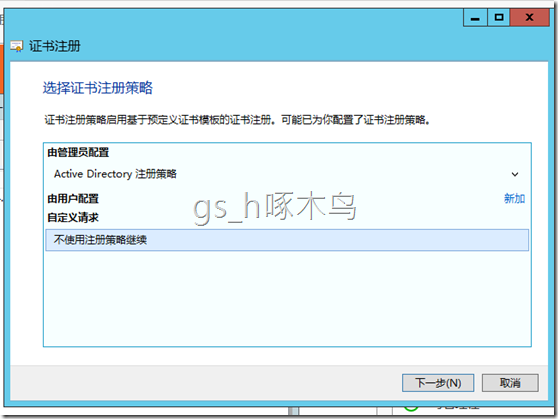

6.在證書註冊界面,點擊下一步;

7.在證書註冊界面,點擊自定義請求的不使用註冊策略繼續,點擊下一步;

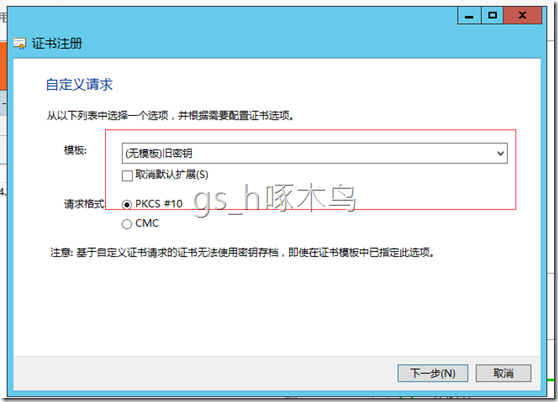

8.在自定義請求,模板選擇(無模板)舊密鑰,請求格式爲PKCS#10,點擊下一步;

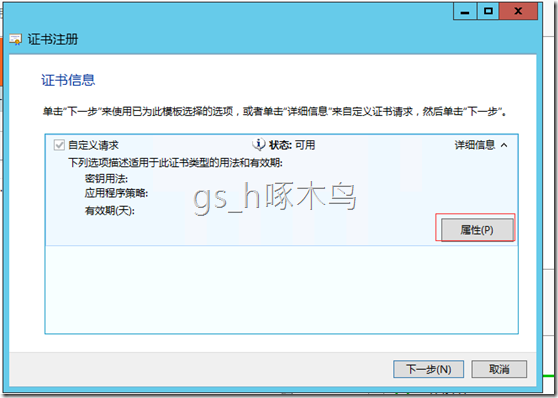

9.在證書信息,點擊屬性;

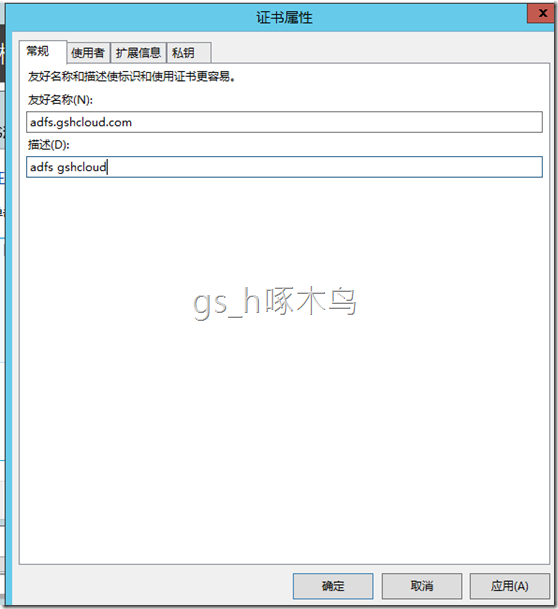

10.在常規填寫友好名稱和描述(這個意思是對外的AD FS服務器FQDN);

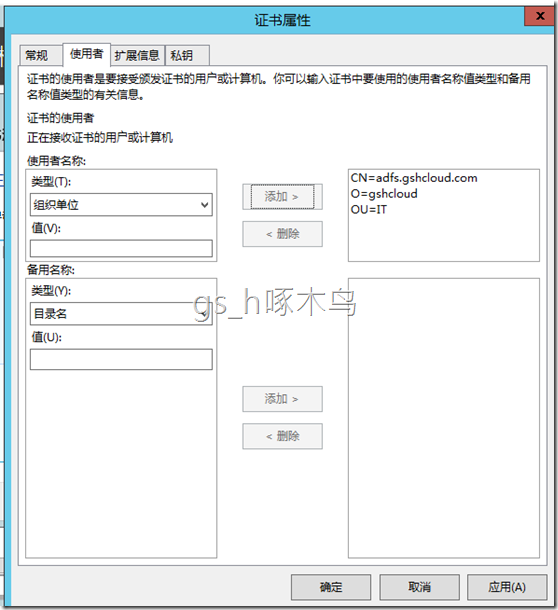

11.在使用者,添加公用名爲adfs.gshcloud.com(其他的信息看你個人)

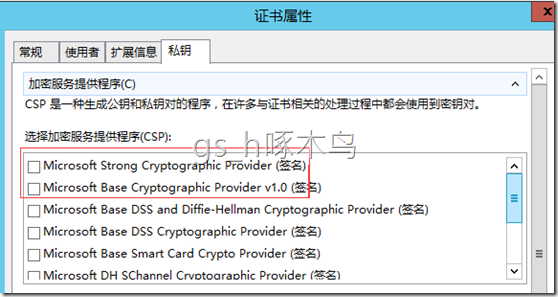

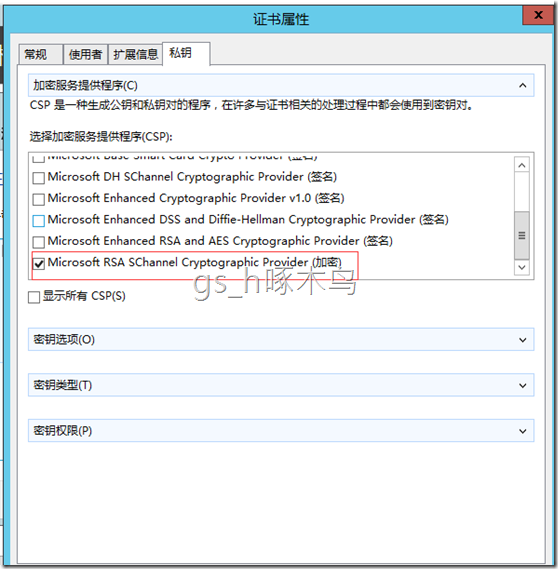

12.在私鑰,點擊加密服務提供程序(C),去除Microsoft Strong Cryptographic Provider(簽名)的選項,勾選Microsoft RSA SChannel Cryptographic Provider(加密);

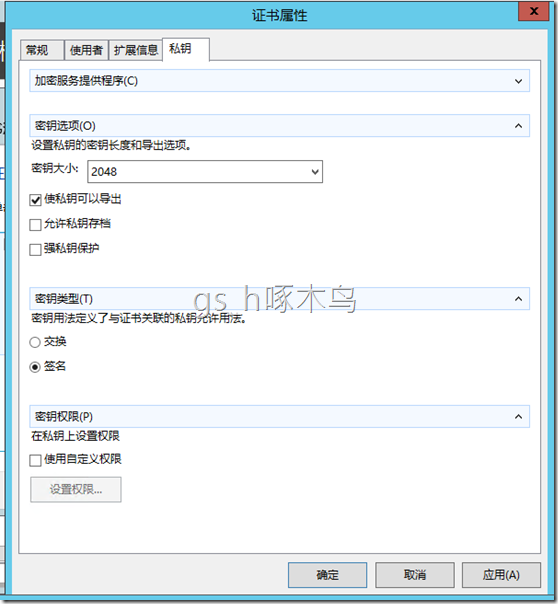

13.在密鑰選項,密鑰大小爲2048,勾選使私鑰可以導出(此步驟是爲了TMG和WAP服務);

14.配置完上述的設置,就繼續點擊下一步;

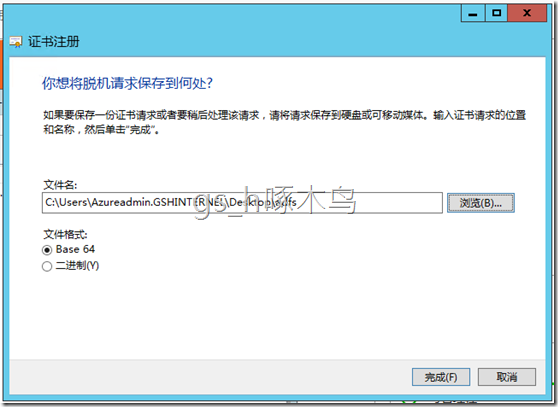

15.將證書請求保存在文件夾,文件格式爲Base 64,點擊完成;

16.可以在證書註冊申請列表看到我們剛纔申請的請求;

17.在網上申請免費SSL證書,輸入域名:adfs.gshcloud.com(高能提示:這個地方必須爲對外ADFS的FQDN地址,不能填寫域名)(

https://buy.wosign.com/free/FreeSSL.html#apply

)

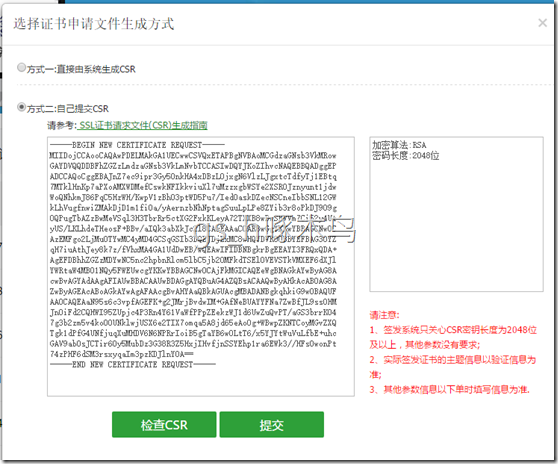

18.在我的訂單,點擊提交CSR;

19.將步驟15保存的文件打開,複製裏面的代碼;

20.選擇方式二:自己提交CSR,張貼剛纔複製的代碼,點擊檢測CSR,然後點擊提交;

21.申請完畢,將證書附件下載下來;

22.將證書附件裏面的證書解壓,並複製到AD FS服務器上;

23.在個人-證書,右鍵所有任務(K)-導入(I);

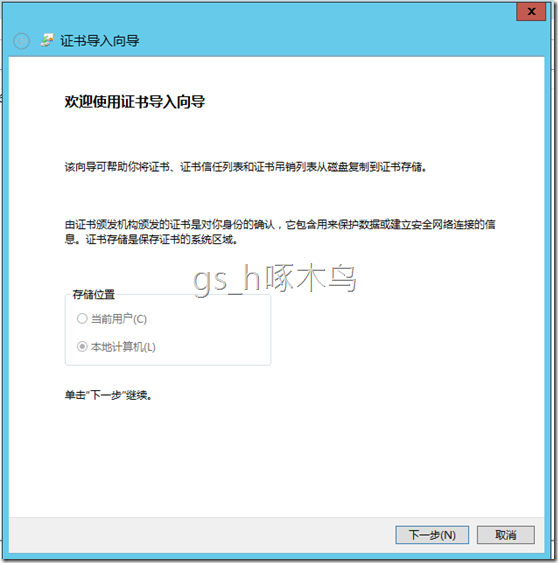

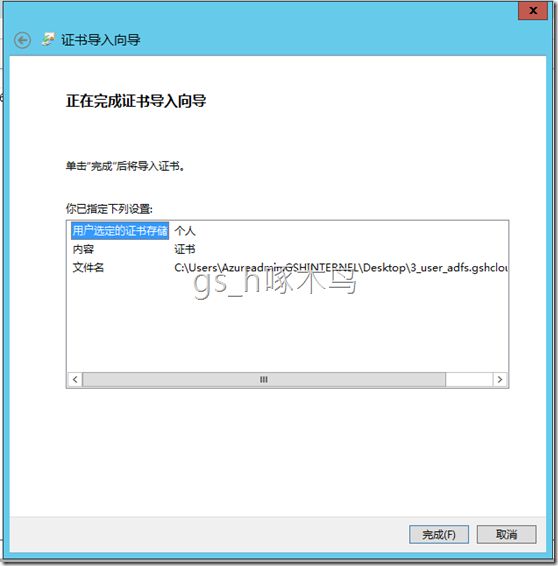

24.在證書導入嚮導,點擊下一步;

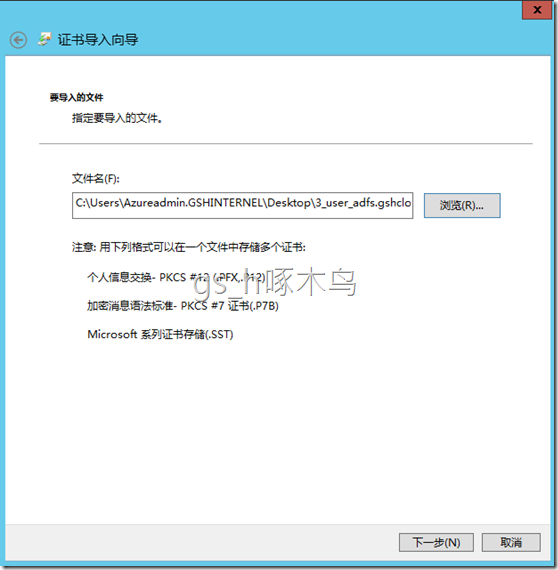

25.在要導入的文件,點擊下一步;

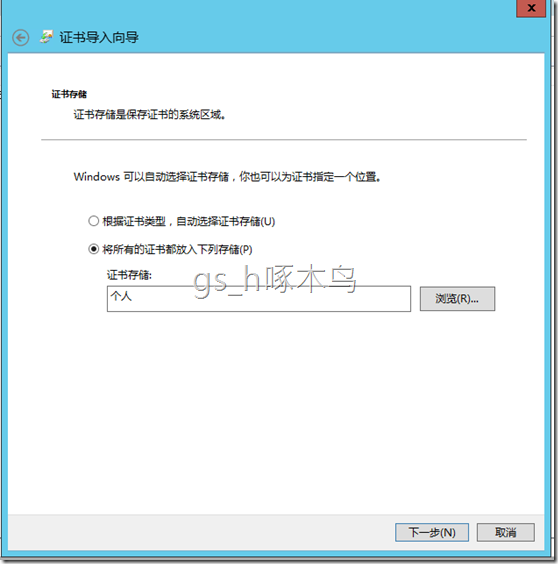

26.在證書存儲,點擊下一步;

27.在正在完成證書導入嚮導,點擊完成;

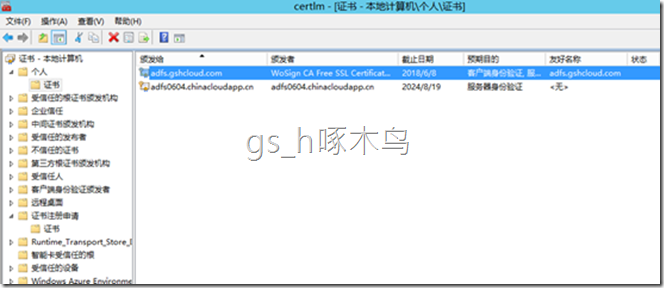

28.在個人-證書,看到申請的公網證書已導入完畢;