1客戶自己的服務器由於種了***,往外發送大量數據包,被服務商切斷網絡.雖然沒有網絡不能直接登錄服務器,但是可以通過服務商提供的WEB控制面板進入操作系統.

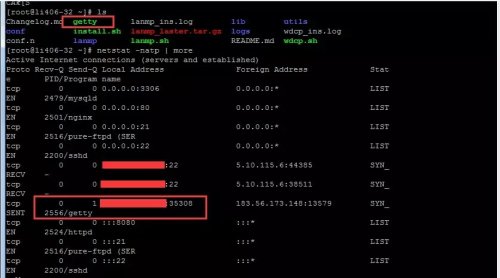

首先使用命令查看相關連接:netstat -natp ,很明顯看到了異常進程getty

lsof -i:35308 對應進程號,然後kill掉.

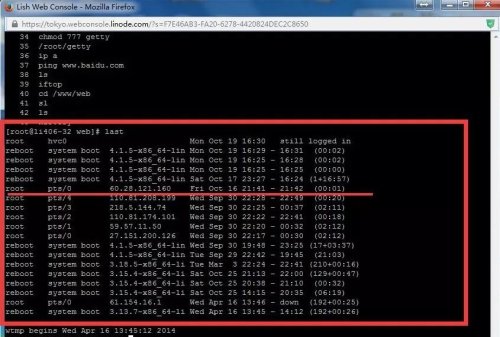

使用命令 last查看最近登錄情況:

其中有異常IP登錄:60.28.121.160是天津的IP,而客戶是泉州人.初步估計這個可能就是那個***的IP .

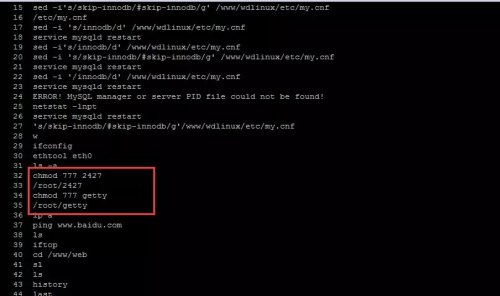

使用命令histroy查看是否留下一些操作痕跡.

這個不是客戶安裝的,所以這個應該就是那個***了,通過find / -name getty 查找到該相關文件 刪除 rm或者chmod 000 getty

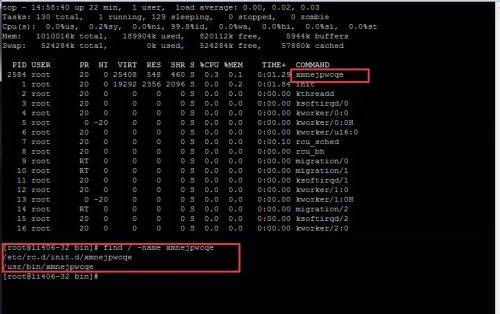

使用命令top查看實時進程,發現還有一些奇怪的進程:

刪除或者去掉執行權限.

以爲這樣就把***清除乾淨了,讓服務商開啓機器,竟然不能開啓,因爲開啓來還會***,於是想到應該是***沒清除乾淨,肯定有其他***會自動生成.將系統啓動發現果然又有奇怪的進程,嘗試刪除幾次發現系統啓動後又會自動生成.

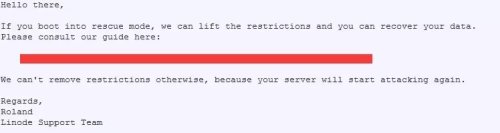

由於沒有網絡,不能借助一些網絡工具進行***茶山,於是按照服務商的建議進入拯救模式,然後讓其去除網絡限制.

所謂的拯救模式,其實類似PE啓動盤一樣,進入拯救模式之後:

mount -o exec,barrier=0 /dev/xvda

cd /media/xvda

mount -t proc proc proc/

mount -t sysfs sys sys/

mount -o bind /dev dev/

mount -t devpts pts dev/pts/

chroot /media/xvda /bin/bash

service ssh start

然後通過服務商去除網絡限制,這樣就有網絡了,首先做到當然是先備份數據了。在備份數據期間也查殺下***.

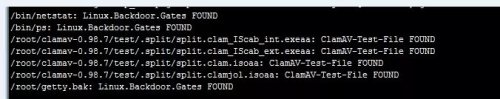

殺軟:CLAMAV 官網地址:http://www.clamav.net/documents/installing-clamav 上面有詳細介紹如何安裝、使用、升級病毒庫,這裏就略過了.

安裝完軟件後,

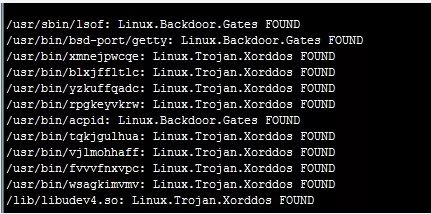

clamscan -r –bell -i / //對整個根目錄進行掃描,發現有些命令都被替換了.

將***刪除就可以了,當然我是備份數據然後重裝系統的.(也有用chkrootkit發現這個軟件盡然發現不了,所以還是這個CLAMAV比較強大!)