最近在弄關於移動端安卓通訊的問題,總結下來,主要分爲三方面防護,今天先記錄第一點:防止惡意代碼的注入。

“Android APP二次打包”則是盜版正規Android APP,破解後植入惡意代碼重新打包。不管從性能、用戶體驗、外觀它都跟正規APP一模一樣但是背後它確悄悄運行着可怕的程序,它會在不知不覺中浪費手機電量、流量,惡意扣費、偷窺隱私等等行爲。

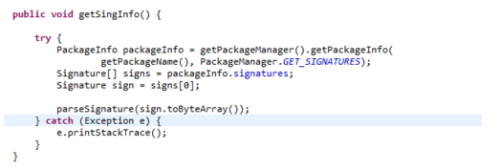

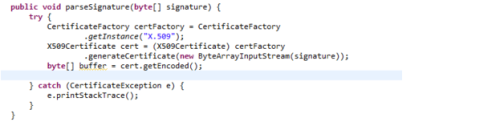

要實現代碼內部防止APP被二次打包首先得了解APK的機器識別原理,APK的唯一識別是依靠包名和簽名來做鑑定的,類似豌豆夾的洗白白、360手機衛士等安全軟件對APK的山寨識別,他們就是依賴包名來確定APK然後通過簽名來確定其是否山寨。所以說自己的程序內部在啓動的時候可以通過獲取APK本身的簽名然後和正確的簽名做對比來識別自己是否被二次打包。

通過對簽名的碼的分解得到一串20左右的字符串,此字符串則是APK的簽名的MD5值,通過獲取的簽名MD5值與正確的MD5值進行對比,就可以識別其APK是否被盜版。

經過比對,如果MD5值不一樣,則可判斷爲二次打包,可以進行退出程序等處理。