【摘要】隨着網絡在教育領域的應用得到迅速的發展,爲全面實現溫江區教育現代化,我區部分學校已經塔建了校園網,逐步建立了學校內部網絡資源,其餘學校也會陸續建設完成。在很多時侯要對內部網絡進行管理,網絡管理員就要用到ACL(訪問控制列表),ACL可以限制網絡流量、提高網絡性能,提供對通信流量的控制手段,是提供網絡安全訪問的基本手段,可以在網絡進出口處決定哪種類型的通信流量被轉發或被阻塞。

【關鍵詞】ACL 訪問控制 流量限制 校園網安全

引言

ACL在校園網中對學生上網權限的控制,對教師的流量進行限制,對各部門之間的訪問控制,還能封閉特定端口來防範病毒等,提高校園網的網絡安全性,也大大提高了網絡中心的管理工作效率。在路由器或三層交換機上,通過使用訪問控制列表(ACL)來執行數據包過濾。訪問控制列表可用來控制網絡上數據包的傳遞、限制虛擬終端的通信量或者控制路由選擇更新,限制網絡訪問特定的用戶和設備。

1 訪問控制列表

1.1 訪問控制列表概念

訪問控制列表(Access Control List, ACL)是應用在路由器或有路由功能的交換機接口的指令列表。這些指令列表用來告訴路由器哪能些數據包可以收、哪能數據包需要拒絕。至於數據包是被接收還是拒絕,可以由類似於源地址、目的地址、端口號等的特定指示條件來決定。

1.2 常用訪問控制列表分類

1.2.1 標準IP訪問控制列表

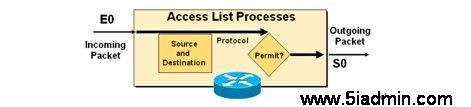

一個標準IP訪問控制列表匹配IP包中的源地址或源地址中的一部分,可對匹配的包採取拒絕或允許兩個操作。編號範圍是從1到99或從1300到1999的訪問控制列表是標準IP訪問控制列表。標準IP訪問控制列表檢查源地址,通常允許、拒絕的是完整的協議,如圖1.2.1;其語句格式爲:

Step1:Router(config)# access-list access-list-number {permit|deny} source [mask]

Step2: Router(config-if)# ip access-group access-list-number {in | out}

其中access-list-number值爲1-99 或1300-1999。

圖1.2.1

1.2.2 擴展IP訪問控制列表

擴展IP訪問控制列表比標準IP訪問控制列表具有更多的匹配項,包括協議類型、源地址、目的地址、源端口、目的端口、建立連接的和IP優先級等。編號範圍是從100到199或從2000到2699的訪問控制列表是擴展IP訪問控制列表。擴展IP訪問控制列表檢查源地址和目的地址,通常允許、拒絕的是某個特定的協議,如圖1.2.2;其語句格式爲:

Step1:Router(config)# access-list access-list-number { permit | deny } protocol source source-wildcard [operator port] destination destination-wildcard [ operator port ]

Step2: Router(config-if)# ip access-group access-list-number {in | out}

其中access-list-number值爲100-199或2000-2699

圖1.2.2

1.2.3 命名的IP訪問控制列表

命名的IP訪問控制列表是以列表名代替列表編號來定義IP訪問控制列表,同樣包括標準和擴展兩種列表,定義過濾的語句與編號方式中相似。命名的IP訪問控制列表最大的一個優點就是管理起來非常方便,如果用的是標準或擴展的訪問控制列表,如:

access-list 7 permit 192.168.10.1

access-list 7 permit 192.168.10.5

access-list 7 permit 192.168.10.6

想刪除第二條即:access-list 7 permit 192.168.10.5 ,在標準或擴展的訪問控制列表會把以7爲編號的所有條目都刪除,管理起來不方便。因此我們引入了命名的IP訪問控制列表,其格式爲:

Step1:Router(config)#ip access-list {standard|extended} name

Router(config{std-|ext-}nacl)#{permit|deny}{source[source-wildcad]|any}

Step2: Router(config-if)# ip access-group name {in | out}

此時想在下列列表中刪除deny udp 172.16.0.0 0.0.255.255 any lt 1024就不會把整條列表刪除掉了:

ip access-list extended MyACL

permit tcp 172.16.0.0 0.0.255.255 any eq 23

deny udp 172.16.0.0 0.0.255.255 any lt 1024

Router(config{ ext-}nacl)#no deny udp 172.16.0.0 0.0.255.255 any lt 1024

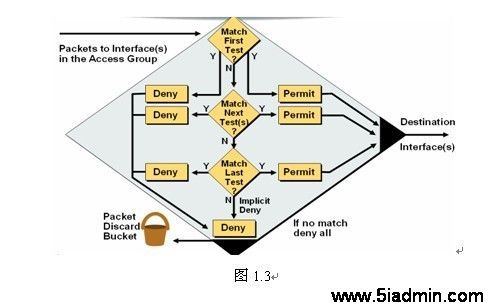

1.3訪問控制列表工作機制

訪問列表的編號指明瞭使用何種協議的訪問列表,每個端口、每個方向、每條協議只能對應於一條訪問列表,問列表的內容決定了數據的控制順序 ,具有嚴格限制條件的語句應放在訪問列表所有語句的最上面,在訪問列表的最後有一條隱含聲明:deny any,因此每一條正確的訪問列表都至少應該有一條允許語句,先創建訪問列表,然後應用到端口上。入棧應用(in):經某接口進入設備內部的數據包進行安全規則過濾;出棧應用(out):設備從某接口向外發送數據時進行安全規則過濾。訪問列表不能過濾由路器自己產生的數據,比如廣播、組播等。工作機制流程圖如圖1.3

圖1.3

2 ACL在校園網中的應用

2.1 學生上網權限設置

學校機房與學生宿舍、圖書閱覽室是學生從網上獲取自己感興趣的信息重要場所,那麼在沒有老師在旁邊監督,怎樣才能讓學生健康地從網上獲取資源,並且讓他們在身心上得到健康地發展,成爲了我們需要面臨的重要問題。所謂“沒有規矩,不成方圓”,我們必須爲學生們設置一個權限,讓他們“綠色上網”,在網絡上獲取信息的同時也讓他們身心得到健康地發展。因此,在學生機房我們可以限制QQ,網絡BT下載,網絡遊戲及一些不良信息網站;而在學生宿舍則也時段性的限制,合理開放使用時間並且網絡中心人員全程監控;圖書閱覽室則應該塔建專用的局域網數字信息平臺,不能讓學生訪問互聯網。如,學生機房裏的網段爲172.16.0.0,我們想限制學生機房裏上QQ,那麼可以在中心機房的核心交換機裏設置ACL,下列是使用擴展ACL對QQ限制的部分配置清單:

access-list 101 deny tcp 172.16.0.0 0.0.255.255 host 219.133.49.73 eq 443

access-list 101 deny tcp 172.16.0.0 0.0.255.255 host 219.133.49.73 eq www

access-list 101 deny tcp 172.16.0.0 0.0.255.255 host 219.133.49.206 eq 443

access-list 101 deny tcp 172.16.0.0 0.0.255.255 host 219.133.49.206 eq www

access-list 101 deny tcp 172.16.0.0 0.0.255.255 host 219.133.49.7 eq www

access-list 101 deny tcp 172.16.0.0 0.0.255.255 host 219.133.49.7 eq 443

access-list 101 deny tcp 172.16.0.0 0.0.255.255 host 219.133.38.246 eq www

access-list 101 deny tcp 172.16.0.0 0.0.255.255 host 219.133.38.247 eq www

access-list 101 permit ip any any

2.2 學校各部門之間訪問控制

在學校各部門的之間訪問控制也顯然很重要,比如溫江區東大街第二小學網絡訪問控制基本網絡架構是:有數據網絡中心,兩個學生機房,其它各教師辦公室,校長辦公室,財務處。校長和財務處的IP地址爲固定,分別爲10.110.6.88與10.110.6.89。其中訪問控制的規則是:不允許其它部門訪問校長辦公室,財務處只有校長辦公室可以訪問。要實現這些基本功能我們運用了命名IP訪問控制列表,部分配置清單如下:

ip access-list extended denytoxiaozhang

deny ip any host 10.110.6.88

!

ip access-list extended permitxiaozhangtocaiwuchu

permit ip host 10.110.6.88 any

permit ip host 10.110.6.89 any

最後將訪問控制列表應用於接口:

interface FastEthernet 0/11

description to-xiaozhang

switchport access vlan 6

ip access-group denytoxiaozhang in

!

interface FastEthernet 0/13

description to-caiwu

switchport access vlan 6

ip access-group permitxiaozhangtocaiwu in

2.3 封閉特定端口防範病毒

很多學校的PC和服務器的普通安全配置,是沒有能力對付zero-day型的***和侵入行爲的, 比如: 蠕蟲感染、******、***、後門軟件、間諜軟件(Spyware) 、網絡小偷(鍵盤標記軟件)、廣告軟件(Adware)的侵入等等 。一些網絡設備本身就不安全,沒有抗蠕蟲和抗******的能力;只有路由器和交換機這些中轉設備具有安全能力,安全問題纔有可能得到解決。因此,爲了保護業務資產不受信息偷竊和泄密的威脅,確保應用系統的可用性,客戶信息的保密,資產不被非法窺探,提升安全策略部署的準確性和速度,高度的可視性以監控端到端的安全,封閉一些特定的端口來有效防範病毒。我們在網絡中心的核心交換機上做了ACL封閉一些特定的端口來有效防範病毒。

ip access-list extended ANTI-VIRUS

deny tcp any any eq 136

deny tcp any any eq 4444

deny tcp any any eq 27665

deny tcp any any eq 16660

deny tcp any any eq 6711

deny udp any any eq netbios-ns

deny udp any any eq netbios-dgm

deny udp any any eq 31335

deny udp any any eq 27444

permit ip any any

最後在連接到辦公室的網絡接口口上運用ACL規則即可:

interface FastEthernet 0/13

description to-bangong

ip access-group ANTI-VIRUS in

2.4 教師合法使用IP控制

隨着信息技術在中小學校的應用與普及,在全區推進深入了教育現代化進程,不斷提高了教師的信息素養,教師運用信息技術能力越來越強,他們不斷探索新知識的慾望也在增加,對網絡知識也有所理解,部分老師喜歡改動IP地址或試探用網絡***工具做***試驗,這使在局域網內出現了IP地址衝突, ARP***導致有些老師上不了網,甚至嚴重情況下可能導致整個校園網處於半癱瘓狀態。下面的ACL有效限制了兩種MAC-IP綁定的ARP消息,並阻止其他任何MAC地址宣稱擁有這兩個IP的所有權。例如,現在兩位老師的計算機MAC地址分別爲00-d0-b7-11-13-14,00-d0-00-ea-43-fc,對他們兩臺機子分別綁定IP 192.168.2.1與192.168.2.2。綁定後只要他們改變計算機的網卡IP或專用改變MAC地址設置就會被限制轉發流量,導致不用正常訪問資源。 實現配置如下:

Switch>(enable)set security acl ip ACL-95 prmit arp-inspection host 192.168.2.1 00-d0-b7-11-13-14

Switch>(enable)set security acl ip ACL-95 deny arp-inspection host 192.168.2.1 any log

Switch>(enable)set security acl ip ACL-95 prmit arp-inspection host 192.168.2.2 00-d0-00-ea-43-fc

Switch>(enable)set security acl ip ACL-95 deny arp-inspection host 192.168.2.2 any log

Switch>(enable)set security acl ip ACL-95 prmit arp-inspection any any

Switch>(enable)set security acl ip ACL-95 prmit ip any any

Switch>(enable)commit security acl ACL-95

2.5 用ACL進行入口/出口過濾

入口/出口過慮與通常所說的防火牆防護有所不同,是在你網絡的不同部分過濾掉未被使用的網絡過程。入口指進入你組織機構的流量,出口指的是離開組織機構的流量。包括RFC 1918地址過濾、不可路由網絡等。目前很多組織機構在內部使用RFC 1918尋址,而使用NAT來訪問公共internet。保留的RFC 1918地址是:

10.0.0.0——10.255.255.255(10/8前綴)

172.16.0.0——172.31.255.255(172.16/12前綴)

192.168.0.0——192.168.255.255(192.168/16前綴)

RFC 1918過濾的基本思想是,你沒有理由從網絡外部看到RFC 1918尋址。所以在基本的internet設計中,你應該在RFC 1918尋址越過你的防火牆或WAN路由器之前阻止它們。

除了RFC 1918尋址外,還有其他很多未被使用的網絡。如:

0.0.0.0/18——該網絡指的是本網絡上的主機。

127.0.0.0/8——該子網是地址127.0.0.1的主位置,即localhost,或者你的本機。

224.0.0.0/4——這是一個多播範圍。

2.6設置包過濾防止“死亡之PING”***

ICMP迴應請求與ICMP迴應回覆便以ping 命令的消息類型使用而聞知。ICMP迴應消息的格式具有標準的8字節的ICMP報送信息,後面的數據段長度可變,並且包含任何類型的數據。某些大小的ping數據包造成老的操作系統崩潰,這種***被稱爲“死亡之ping”。我們可以有ACL過濾這些消息,拒絕其他任何ICMP消息。

結束語

網絡安全是一個複雜的問題,要考慮安全層次、技術難度及經費支出等因素,ACL應用於學校校園網是比較經濟的做法。當然,隨着安全技術的不斷髮展,主動防禦、自防禦的理念、技術將貫穿到整個安全領域中。因此在經費允許的情況下儘可能提高系統的安全性和可靠性;保持網絡原有的性能特點,即對網絡協議和傳輸具有很好的透明性;易於操作、維護,並便於自動化管理,而不增加或少增加附加操作;儘量不影響原網絡拓撲結構, 便於系統結構及功能的擴展。

【參考文獻】

[1]. 魏大新、李育龍.Cisco網絡技術教程[M].電子工業出版社.2004

[2]. 劉曉輝.網絡硬件安裝與管理[M].電子工業出版社.2005

[3]. 梅森(Mason,A.G.)李逢天等譯.Cisco安全虛擬專用網絡[M]. 1999

[4]. 蘇金樹.Cisco網絡高級IP路由技術[M].機械工業出版社.1999

[5]. 餘志洪.Cisco路由器配置[M].機械出版社.2000

[6]. [美] Sean Convery CCIE NO.4232 著 王迎春 謝琳 江魁 譯 網絡安全體系結構[M] 2000