一、 火牆的基本命令

iptables

-t ##指定表名稱

-n ##不做解析

-L ##列出指定表中的策略

-A ##增加策略

-p ##網絡協議

--dport ##端口

-s ##數據來源

-j ##動作

-N ##增加鏈

-E ##改變鏈名稱

-X ##刪除鏈

-D ##刪除指定策略

-I ##插入策略

-R ##修改策略

-P ##修改默認策略

ACCEPT ##允許

REJECT ##拒絕

DROP ##丟棄

二、

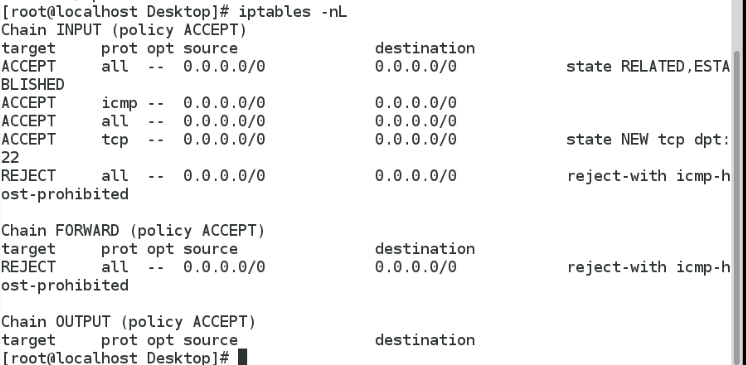

*)iptables -nL #查看火牆中的策略

*)service iptables save ##保存當前策略

*)iptables -A INPUT -i lo -j ACCEPT ##允許lo迴環接口

*)iptables -A INPUT -p tcp --dport 22 -j ACCEPT ##允許22端口訪問

*)iptables -A INPUT -s 172.25.254.28 -j ACCEPT ##允許28主機訪問本機所有端口

*)iptables -A INPUT -j REJECT ##拒絕所有主機訪問

*)iptables -E redhat soo ##改變鏈名稱

*)iptables -X soo ##刪除鏈

*)iptables -D INPUT 2 ##刪除INPUT鏈中的第二條策略

*)iptables -I INPUT 2 -p tcp --dport 80 -j REJECT ##插入策略到INPUT中的第二行

*)iptables -R INPUT 2 -p tcp --dport 80 -j ACCEPT ##修改第二行策略

*)iptables -P INPUT DROP ##把INPUT表中的默認策略改爲DROP

三、防火牆路由設置

sysctl -a | grep forward

echo "net.ipv4.ip_forward = 1" >>/etc/sysctl.conf

sysctl -p

iptables -t nat -A PREROUTING -i eth1 -j DNAT --to-dest 172.25.0.228

iptables -t nat -A POSTROUTING -o eth1 -j SNAT --to-source 172.25.254.128

測試: 利用172.25.0.228主機ping 172.25.254.151主機

四、使用命令行接口配置防火牆

systemctl status firewalld

systemctl stop iptables ##關閉iptables

systemctl mask iptables ##禁用iptables

systemctl start firewalld ##開啓firewalld

systemctl enable firewalld ##開機自動開啓firewalld

firewall-cmd --state ##查看firewalld的狀態

firewall-cmd --get-active-zone ##查看當前活動的區域,並附帶一個目前分配給他們的接口列表

firewall-cmd --get-default-zone ##查看默認區域

firewall-cmd --get-zone ##查看所有可用區域

firewall-cmd --zone=public --list-all ##列出指定域的所有設置

firewall-cmd --get-services ##列出所有預設服務

firewall-cmd --permanent --zone=internal --add-source=172.25.254.151

##設定網絡地址到指定區域 (--permanent永久生效 ,如果沒有 --zone=internal就會將172.25.254.151加到默認的區域)

##刪除所指定的網絡地址

firewall-cmd --get-default-zone ##查看默認區域

firewall-cmd --permanent --remove-service=ssh

##將public默認策略裏的ssh服務刪除

firewall-cmd --direct --add-rule ipv4 filter INPUT 0 ! -s 172.25.254.151 -p tcp --dport 22 -j ACCEPT

##設置除了151主機以外的所有主機都可以通過22端口

*****)端口轉發