與該遠程投毒相關的MOS文檔:2226611.1

介紹listener新的註冊相關的安全功能 - 有效節點檢查功能。11.2.0.4以及更高版本里引入這個功能是爲了解決下面的安全問題:

alert-cve-2012-1675

VNCR 是 Oracle Net 11.2.0.4 和 12c 的一個新特性,只允許註冊實例來自允許的服務器。

僅當註冊來自於一個有效節點時才允許註冊成功,該想法確保了 listener 的安全性。

通過 listener.ora 文件,用戶可以指定允許註冊的節點列表,或者排除掉的節點列表。

這消除了複雜的 COST 設置來確保惡意的服務器不會註冊到 listener。

同一臺主機不能同時出現在邀請和排除列表中。如果同時指定了,則邀請節點優先。

該特性獨立於客戶端使用的有效節點檢查。

下面詳細解釋檢查修復該漏洞的步驟

1.安裝 ,需要聯網

curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstall && \ chmod 755 msfinstall && \ ./msfinstall

直接安裝

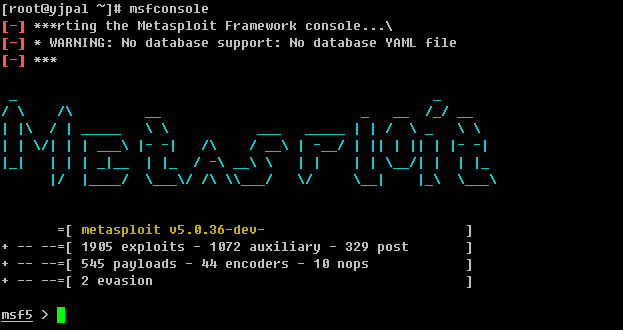

2.登錄驗證

3.成功登錄進去

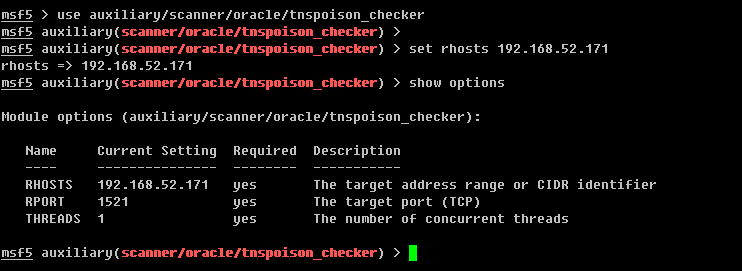

然後開始設置要檢查的ip地址:

use auxiliary/scanner/oracle/tnspoison_checker

msf5 auxiliary(scanner/oracle/tnspoison_checker) > set rhosts 192.168.91.110

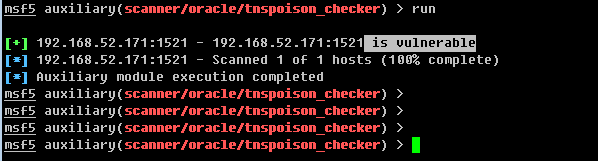

4.執行檢查命令:

可以看到+號這裏顯示 is vulnerable,意思就是有這個漏洞

5.解決方案:

在listener.ora文件內添加

VALID_NODE_CHECKING_REGISTRATION_LISTENER = ON

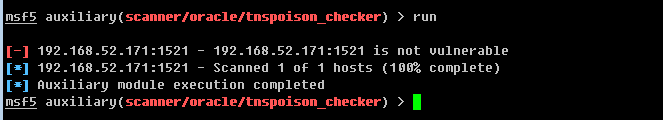

6.再次運行檢查命令

msf5 auxiliary(scanner/oracle/tnspoison_checker) > run

看圖 顯示is not vulnerable 意思就是沒有該漏洞。