ISA Server能對企業進行安全的防護,依靠的是它的防火牆策略規則,其實基本上分三類規則:

1. 網絡規則:主要是指網絡與網絡之間的關係,分爲路由和NAT兩種。

2. 訪問規則:源網絡上的客戶端如何訪問目標網絡上的資源。一般比如企業內部用戶通過ISA訪問互聯網。

3. 發佈規則:讓外部用戶訪問企業的Web或郵件等服務器。同時又不危及內部網絡的安全性。

2. 訪問規則:源網絡上的客戶端如何訪問目標網絡上的資源。一般比如企業內部用戶通過ISA訪問互聯網。

3. 發佈規則:讓外部用戶訪問企業的Web或郵件等服務器。同時又不危及內部網絡的安全性。

那麼到底什麼時候使用訪問規則,什麼時候使用發佈規則呢?這個要取決於你的網絡規則!

各位是否記得我們在安裝ISA的時候就選擇了內部網絡,所以在默認情況下,你安裝完ISA後就已經有了幾個網絡:內部網絡、外部網絡、本地主機、***客戶端網絡、隔離的***客戶端網絡這樣五個網絡,如下圖所示:

下面解釋一下這幾個網絡:

內部網絡:一般是指你的Intranet,即企業內網,往往都是私有IP。如10.0.0.0/8、172.16.0.0/12、192.168.0.0/16等。

外部網絡:即Internet。一般不包含其它四個網絡的地址的網絡。

本地主機:ISA本身的幾個網卡所使用的IP以及127.0.0.1統一爲一個網絡,就是本地主機。

***客戶端網絡:當ISA上跑***後,用戶通過***拔上來就屬於***客戶端網絡。

隔離的***客戶端網絡:類似於***客戶端網絡,如果用戶通過***拔上來之後,通過檢查某些安全配置不符要求,可以把這些客戶端放在一個特殊的網絡裏,就是隔離的***客戶端網絡。

內部網絡:一般是指你的Intranet,即企業內網,往往都是私有IP。如10.0.0.0/8、172.16.0.0/12、192.168.0.0/16等。

外部網絡:即Internet。一般不包含其它四個網絡的地址的網絡。

本地主機:ISA本身的幾個網卡所使用的IP以及127.0.0.1統一爲一個網絡,就是本地主機。

***客戶端網絡:當ISA上跑***後,用戶通過***拔上來就屬於***客戶端網絡。

隔離的***客戶端網絡:類似於***客戶端網絡,如果用戶通過***拔上來之後,通過檢查某些安全配置不符要求,可以把這些客戶端放在一個特殊的網絡裏,就是隔離的***客戶端網絡。

當然如果我們希望還要有一些其它網絡,如DMZ網絡,那我們就得手動創建這些網絡。稍後我們會講到。

有了網絡,ISA也會默認創建不同網絡之間的某些網絡關係(即網絡規則),如下圖所示:

因此,如果各位想自己創建自己的網絡,就得創建自己的這些網絡與其它網絡之間的網絡關係。

所以我們可以這樣認爲:ISA控制的就是網絡與網絡之間的安全通信!!這個通信的前提就是要有相應的網絡,繼而ISA會根據這些網絡之間的網絡規則(路由或NAT)來告訴用戶,你可以創建訪問規則或發佈規則來實現網絡之間的安全通信。

總之,在企業準備部署防火牆時,必須要先確定你的企業拓樸是一個什麼樣子,比如有幾個網絡,你希望這些網絡之間存在一個什麼樣關係,這些定了,其實ISA上再跑什麼規則(訪問或發佈)也就定了。

注意:如果兩個網絡之間不存在任何關係如路由或NAT,那麼這兩個網絡無論如何是不能通信的!!

舉個例子:

我們新建了兩個城市(類似於新建網絡),接下來,我們就要在這兩個城市之間鋪路,是鋪雙向路(路由關係)還是單向路(NAT),如果鋪好了路,比如雙向路,再接下來我們就要劃路標並規定什麼樣車型可以在這條路上跑,如大貨車只能晚上跑(訪問規則等)。總結一下:

我們新建了兩個城市(類似於新建網絡),接下來,我們就要在這兩個城市之間鋪路,是鋪雙向路(路由關係)還是單向路(NAT),如果鋪好了路,比如雙向路,再接下來我們就要劃路標並規定什麼樣車型可以在這條路上跑,如大貨車只能晚上跑(訪問規則等)。總結一下:

城市----網絡

鋪路---網絡規則

道路限制規則---訪問規則或發佈規則

鋪路---網絡規則

道路限制規則---訪問規則或發佈規則

注意:NAT是有方向的!!

****什麼時候在ISA上創建訪問規則或發佈規則呢?

當網絡之間的關係是路由或從A網絡----》B網絡(有路即NAT):訪問規則。

解釋一下,如果A網絡到B網絡方向的NAT(注意NAT是有方向的,單向路不也有方向嗎),而你要控制A網絡對B網絡的訪問,我們就建訪問規則,但反之,如果B網絡要訪問A網絡資源就得做發佈規則。也就是通過ISA達到B網絡訪問A網絡的目的。

注意:如果存在路由關係也可以做發佈。

補充一下:在裝完ISA後,默認的配置需要各位要知道:

a. 默認阻塞連接到ISA SRV的網絡間的所有網絡通信,即ISA所連的任意網絡間都是無法通信的。

b. 只有本地管理員組的成員具有管理權限

c. 創建默認網絡:即5個網絡

d. 訪問規則包括系統策略規則和默認訪問規則。在這裏標準版ISA會有30條系統策略規則,主要定義是的ISA到內到外的訪問動作,而默認的訪問規則就是上面的第一條即默認阻塞連接到ISA SRV的網絡間的所有網絡通信。如下圖所示:

a. 默認阻塞連接到ISA SRV的網絡間的所有網絡通信,即ISA所連的任意網絡間都是無法通信的。

b. 只有本地管理員組的成員具有管理權限

c. 創建默認網絡:即5個網絡

d. 訪問規則包括系統策略規則和默認訪問規則。在這裏標準版ISA會有30條系統策略規則,主要定義是的ISA到內到外的訪問動作,而默認的訪問規則就是上面的第一條即默認阻塞連接到ISA SRV的網絡間的所有網絡通信。如下圖所示:

e. 不發佈任何服務器:沒有創建發佈規則。

f. 禁用緩存

g. 可訪問Firewall Client Installation Share (如果已安裝)

f. 禁用緩存

g. 可訪問Firewall Client Installation Share (如果已安裝)

下面演示一下如何創建網絡及網絡規則:

假設企業內部網絡的拓樸如下所示:注意默認情況下,已經創建內部網絡,並制定了內部網絡到外部網絡的NAT的網絡關係,接下來我們需要創建DMZ網絡以及制定DMZ網絡和內部網絡、外部網絡之間的網絡關係(NAT或Route),具體如下圖所示:

一、新建網絡:

打開ISA控制檯,右擊網絡---選新建--網絡,如下圖:

在嚮導界面,輸入網絡名稱,如DMZ,單擊下一步:

選擇網絡類型(注,凡是自己後來創建的網絡均選“外圍網絡”),如下圖:

選擇“網絡地址”,如下圖:

單擊下一步,如下圖完成DMZ網絡的創建。

最後如下圖所示:

二、制定網絡規則:

右擊網絡--新建--網絡規則,如下圖所示:

取一個名字如下圖:

選擇源網絡,在這裏選擇DMZ,如圖:

如下圖所示:

單擊下一步後,選擇目的網絡,在這裏選擇“外部”,如下圖:

網絡關係,我們依據企業拓樸選擇“NAT ”如下圖:

最後如下所示:

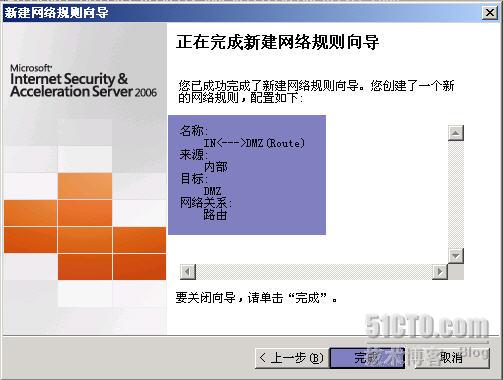

用類似的方法,創建內部網絡到DMZ的路由關係的網絡規則,如下所示,就不再一一演示了。

兩個網絡規則創建完後,如下圖所示:

最後單擊應用,保存配置,至此我們的新建的網絡及網絡規則就全部創建完了,接下來就可以制定相應的訪問規則和發佈規則了。

關於DMZ:

DMZ是Demilitarized Zone的縮寫,俗稱非軍事化隔離區。一般這個區域專門放一些重要的服務器,如WEB、MAIL、FTP等,這些服務器將來要通過ISA發佈到互聯網上。增加一個DMZ網絡來專門放要發佈的服務器,有很多優點,比如安全就是最重要的一點。

好了,關於防火牆策略的部署就結束了,其實之所以寫這篇,也是因爲在平時的教學中,很多學員對防火牆的策略理解不清,總之希望能對各位有幫助!在企業實施過程中思路清晰!

本文出自 “千山島主之微軟技術空間站” 博客,轉載請與作者聯繫!