詳解防火牆策略元素

我們在前面的工作中已經實現了ISA2006的代理服務器功能,接下來我們要實現ISA的訪問控制功能。很多公司都有控制員工訪問外網的需求,例如有的公司不允許員工訪問遊戲網站,有的公司不允許員工使用QQ等即時通訊工具,有的公司禁止員工下載視頻文件,還有的公司只允許訪問自家的門戶網站…..這些需求都可以通過ISA2006防火牆策略中的訪問規則來加以實現。既然如此,那我們趕緊來寫上幾條訪問規則測試一下吧。別急,訪問規則是由策略元素構成的,我們要想寫出訪問規則,首先要掌握策略元素,還是讓我們從學習策略元素開始吧。

準備一下實驗環境,拓撲如下圖所示,Denver是Contoso.com的域控制器,Perth是域內的工作站,Beijing是ISA2006服務器,Beijing也加入了域。

我們的目標是先寫出一條訪問規則:允許在午休時間(12:00-13:00),人事部和財務部的員工可以訪問互聯網上除百度之外的網站,而且訪問網站時不能訪問視頻和音頻內容,我們通過這條規則的實現過程來學習策略元素。

如下圖所示,打開ISA服務器管理,選中防火牆策略,此時右側面板的工具箱中顯示的就是策略元素,大家看到的有協議,用戶,內容類型,計劃,網絡對象等,下面我們一一展開分析。

一協議

協議元素限制了用戶訪問外網時所使用的網絡協議。例如我們此次實驗的目標是隻允許部分用戶訪問一些特定網站,那我們就可以在訪問規則的協議元素中限定用戶只可以使用HTTP和HTTPS,這樣就保證了用戶只能訪問網站。當前ISA中有一個很寬泛的訪問規則,如下圖所示,允許內網和本地主機可以使用任何協議,在任何時間,以任何用戶的身份,訪問任意網絡的任意內容。這條規則是我們在前面測試代理服務器的時候創建的,現在我們對它動動手術,只允許用戶用HTTP和HTTPS訪問外網。

下圖是當前的訪問規則,我們可以看到ISA允許使用任何協議對外訪問,右鍵點擊規則,查看規則屬性。

在規則屬性中切換到“協議”標籤,如下圖所示,將規則的應用範圍從原先的“所有出站通訊”改爲“所選的協議“,只允許使用特定的協議。

點擊“添加”按鈕,在協議中選擇HTTP和HTTPS添加進來,如下圖所示,添加完協議後點擊確定。

如下圖所示,訪問規則已經被修改爲ISA只允許HTTP和HTTPS協議通過。

我們使用協議元素可以在訪問規則中輕鬆實現對協議的控制,但如果我們要控制的協議沒有在ISA的協議元素中被定義那該怎麼辦呢?我們可以自定義協議元素,例如我們希望禁止用戶使用QQ的通訊協議,我們就可以在防火牆策略的工具箱中選擇“新建協議”,如下圖所示。

出現新建協議嚮導,我們爲新建的協議命名爲QQ,下一步。

接下來我們定義協議參數,點擊“新建”。

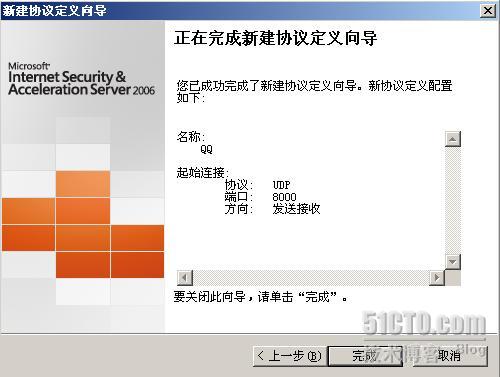

我們定義QQ協議使用UDP,方向爲發送接受,端口爲8000。

QQ不需要使用輔助連接,但有些協議例如FTP需要使用輔助連接。

結束新建協議嚮導。

這樣我們就創建了一個自定義協議QQ,按照這種辦法,我們可以將所需的協議元素都創建出來,然後就可以在訪問規則中靈活地加以控制了。

二用戶

用戶元素可以控制有哪些人能訪問外網,尤其在域環境下,用戶元素更是可以大顯身手。依靠用戶元素控制網絡訪問遠比用IP控制來得更方便靈活。記得我剛工作時曾經在路由器上用IP控制用戶上網,沒過多久,就被很多人發現了祕密,一時間大家紛紛搶佔那幾個能上網的IP,IP衝突此起彼伏。雖然可以用ARP靜態綁定來解決,但處理起來還是感覺麻煩。因此奉勸諸位,部署網絡架構時如果有可能還是應該上Active Directory,無論如何管理起來都感覺方便得多。

在本例中我們希望只允許人事部和財務部的員工在午休時間訪問互聯網,那應該怎麼定義人事部和財務部的用戶呢?這時用戶元素就派上用場了,用戶元素可以和Active Directory中的用戶管理接合起來,如下圖所示,Active Directory中已經爲所有部門用戶都創建了用戶賬號和組賬號。

在ISA防火牆策略的工具箱中,展開“用戶”,如下圖所示,選擇“新建”。

爲新創建的用戶元素命名爲“午休時間允許上網用戶”,點擊下一步。

點擊“添加”按鈕,選擇添加“Windows用戶和組”,如下圖所示。

在活動目錄中查找對象,輸入組名hrusers和financeusers,這是人事部和財務部用戶所隸屬的組,點擊確定。

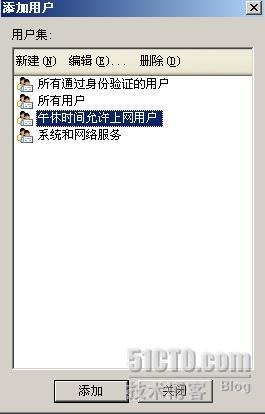

如下圖所示,新創建的用戶元素中已經列出了人事部和財務部兩個組,點擊下一步完成創建。

創建了用戶元素,我們就可以修改訪問規則了。如下圖所示,在訪問規則中切換到用戶標籤,選擇“所有用戶”,點擊“刪除”,然後再點擊“添加”按鈕。

添加“午休時間允許上網用戶”。

如下圖所示,修改後的規則離我們的目標又進了一步。

![]()

注意:要實現用戶身份驗證,必須使用Web代理客戶端或防火牆客戶端,SNAT客戶端不支持用戶身份驗證。

三計劃

計劃元素可以用來表示時間範圍,例如我們的目標規則中打算限定財務部和人事部的用戶在午休時間有限上網,這午休時間該如何表示呢?通過計劃元素就可以輕鬆完成。在策略工具箱中展開“計劃”對象,如下圖所示,選擇“新建”。

爲新建的計劃元素取名爲“午休時間”,如下圖所示,我們將午休時間定義爲週一到週五的12點至13點。

創建了計劃元素後,我們又來修改訪問規則了,如下圖所示,我們將計劃從原先的“總是”改爲“午休時間”,我們離目標越來越近了。

四內容類型

內容類型元素負責將訪問互聯網的數據劃分爲音頻,視頻,文本,HTML文檔等類型,利用內容類型我們可以更精細地控制用戶對網絡內容的訪問,唯一有些遺憾的就是ISA在劃分內容類型時,仍然採用了不可靠的文件名檢測方法,這有可能會讓某些用戶有機可乘。我們此次實驗的目標之一是不允許訪問音頻和視頻內容,這個目標依靠內容類型可以很容易實現。在策略工具箱中展開“內容類型”,如下圖所示,我們看到共有十一種類型,選擇視頻類型,編輯一下看看。

視頻類型的文件擴展名如下圖所示,我們發現了一個很大的問題,網絡上很常用的rm和rmvb文件怎麼沒有被包含進去,微軟搞什麼搞?這麼常用的視頻文件居然都漏掉了?只好由我們來DIY了。

在可用類型中輸入rmvb,如下圖所示,點擊添加,即可將rmvb補充到視頻類型中。用同樣方法可將被疏漏的視頻和音頻文件都補充進去。

修改完內容類型後,我們在訪問規則的內容類型處進行修改。如下圖所示,我們選擇使用自選的內容類型,在選定的內容類型中排除了音頻和視頻。

![]()

OK,我們離目標只有一步之遙了!

五網絡對象

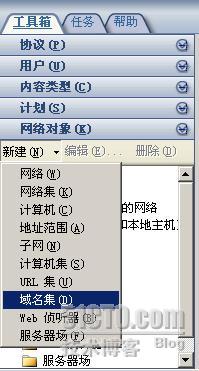

網絡對象中包括了很多策略元素,例如計算機,計算機集,域名集,URL集等,我們在訪問規則中定義源和目標時經常會用到網絡對象。本例中我們限定用戶不能訪問百度,那就必須先通過網絡對象對百度進行定義,然後才能在訪問規則中加以利用。

要想禁止訪問百度,我們需要定義域名集和計算機集兩種元素,從域名和IP地址兩種角度描述百度。我們先創建域名集,如下圖所示,在防火牆策略工具箱中展開網絡對象,選擇新建域名集。

接下來創建計算機集,如下圖所示,在工具箱中選擇新建計算機集。

爲新建的計算機集取名爲百度,選擇添加計算機。

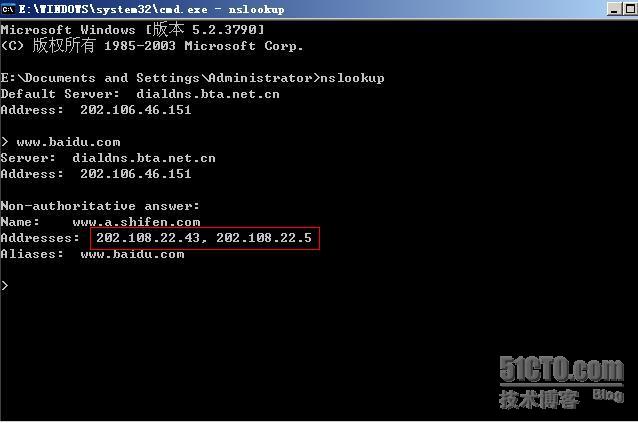

添加一個計算機對象,名稱爲webserver1,IP爲202.108.22.43。用同樣的方法再添加一個webserver2,IP爲202.108.22.5。

創建好的計算機集如下圖所示。

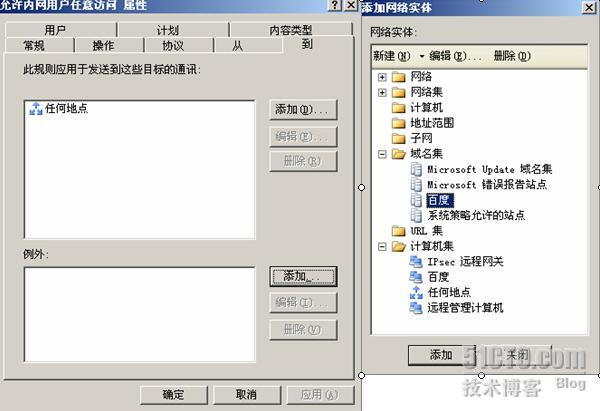

創建完網絡對象後,我們來修改訪問規則。在規則的屬性中切換至“到”標籤,如下圖所示,在“例外“處點擊添加,將域名集百度和計算機集百度都添加進來,這樣百度就不再被訪問規則所允許了。

修改後的規則如下圖所示,這就是我們想要的訪問規則,只有人事部和財務部的員工在午休時間纔可以訪問除百度之外的網站,而且不允許訪問音頻及視頻內容。

經過這個訪問規則的實現,我們對策略元素已經有了一些基本的認識,應該能寫出一些常用的訪問規則了。但訪問規則的具體執行過程是什麼樣的?我們寫出的規則是否真正符合自己的設計要求呢?這些問題我們在下篇博文中加以介紹。