起因:

Sudo 的全稱是“superuserdo”,它是Linux系統管理指令,允許用戶在不需要切換環境的前提下以其它用戶的權限運行應用程序或命令,通常是以 root 用戶身份運行命令,以減少 root 用戶的登錄和管理時間,同時提高安全性。該漏洞是 sudo安全策略繞過問題,可導致惡意用戶或程序在目標 Linux 系統上以 root 身份執行任意命令,即使 “sudoers configuration” 明確禁止該 root訪問權限也不例外。

漏洞詳情

這個漏洞的 CVE 編號是CVE-2019-14287,是由蘋果信息安全部門的研究員 Joe Vennix 發現並分析的。與其說讓人恐慌,不如說讓人興趣盎然:它要求系統具有非標準配置。換句話說的,在默認情況下,Linux 計算機並不易受侵略。然而,如果你的配置是這樣的:讓用戶以 root 權限以外的其他用戶權限運行命令,那麼可能就需要注意了:因爲用戶可以通過命令行上的 –u#-1 繞過這個非 root限制。如果將 sudo配置爲允許用戶通過Runas 規範中的 ALL 關鍵字以任意用戶身份運行命令,則可以通過指定用戶 ID爲-1 或4294967295 以 root 用戶身份運行命令。只要Runas 規範中最先列出 ALL 關鍵字,即使Runas 規範明確禁止 root訪問權限,那麼具有足夠的 sudo 權限的而用戶即可以 root 身份運行命令。以這種方式運行的命令的日誌條目會把目標用戶列爲 4294967295而非 root。另外,將不會爲該命令運行 PAM 會話模塊。具體而言:利用該漏洞要求用戶具有 sudo 權限,從而以任意用戶 ID 運行命令。一般而言,這意味着用戶的 sudoers 條目在 Runas 規範中具有特殊值 ALL。Sudo 支持在 sudoers 策略允許的情況下,以用戶指定的名稱或用戶 ID 運行命令。

升級開始:

1.查看最開始的版本爲:[root@yunrong_test ~]# sudo --version

2.下載最新安裝包(1.8.28) wget http://www.sudo.ws/dist/sudo-1.8.28p1.tar.gz

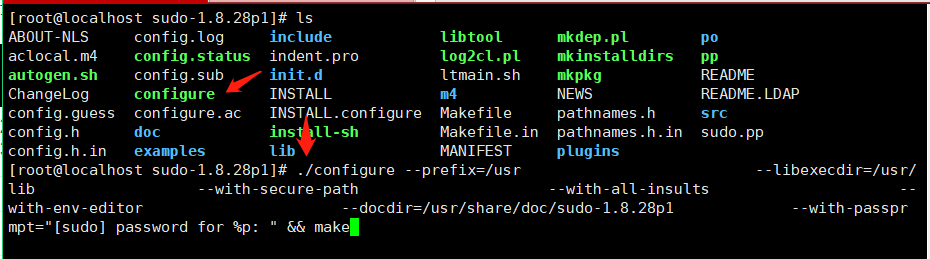

3.編譯

4.安裝 [root@localhost sudo-1.8.28p1]# make install && ln -sfv libsudo_util.so.0.0.0 /usr/lib/sudo/libsudo_util.so.0

5.[root@localhost sudo-1.8.28p1]# sudo --version

完成!!!