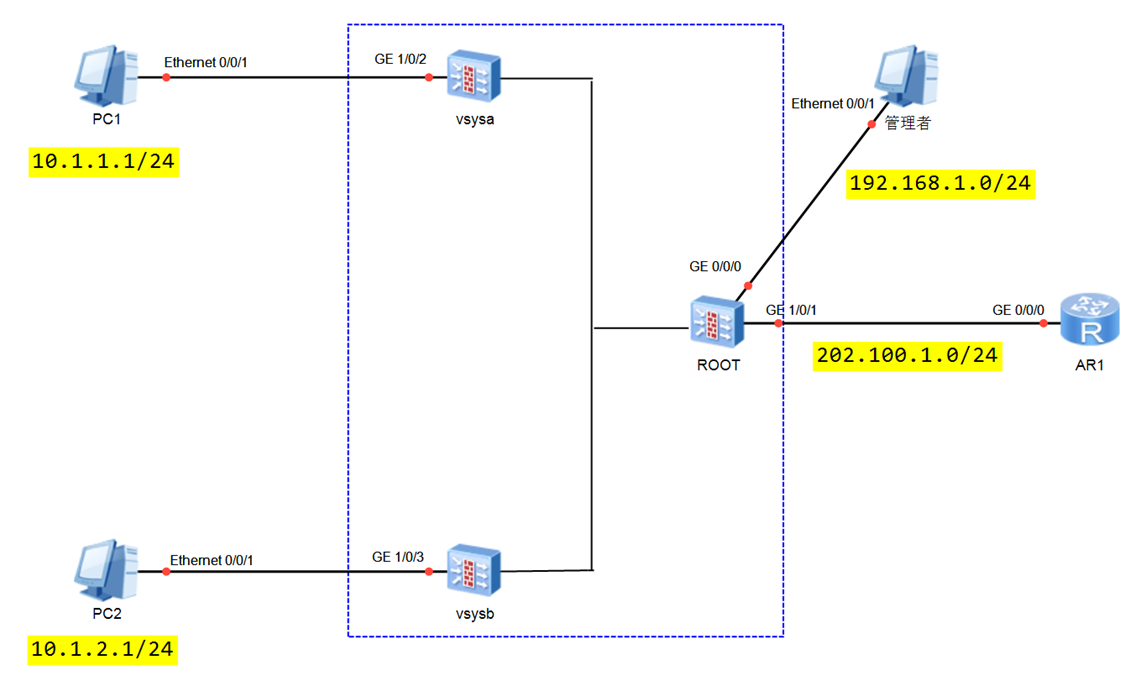

虛擬系統基本配置

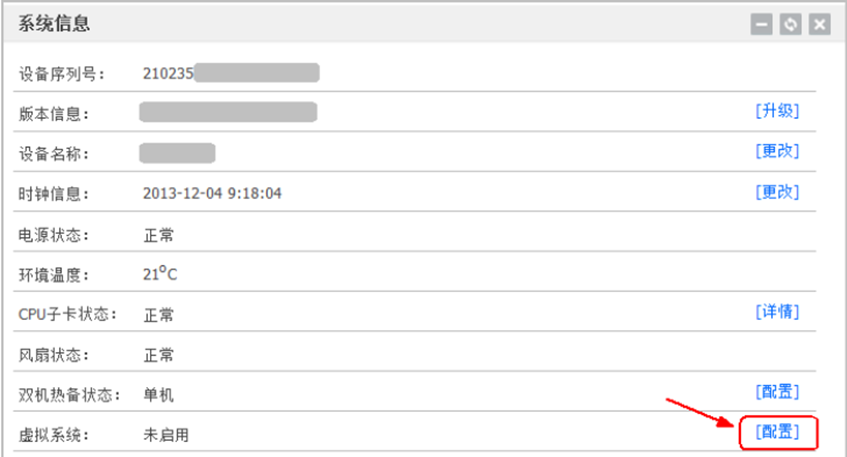

啓動虛擬系統

執行vsys enable(系統視圖下)命令啓用虛擬系統功能

vsys enable ----------------虛擬系統開啓規劃資源

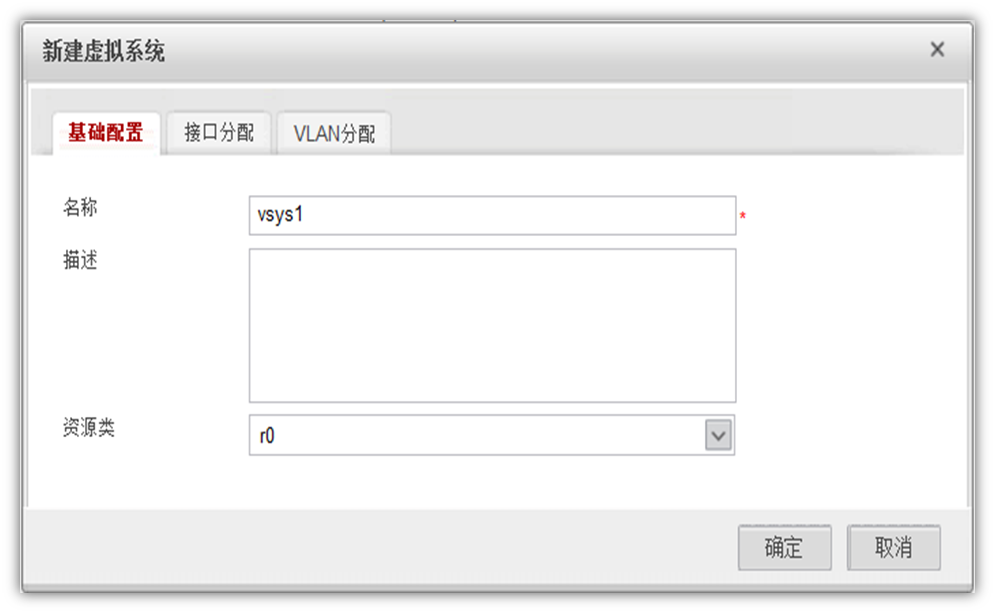

由於NGFW上所創建的虛擬系統會共同使用NGFW的資源,爲避免因某個虛擬系統佔用大量資源,導致其他虛擬系統無法獲取資源、業務無法正常運行的情況,需要對單個虛擬系統允許使用的資源進行約束

虛擬系統的資源分配是通過在資源類中規劃資源數,再將資源類綁定虛擬系統來實現的。一個資源類可以同時被多個虛擬系統綁定

當多個虛擬系統的資源需求相同時,根系統管理員只需要爲這些虛擬系統配置一個資源類即可。資源類ro默認與根系統綁定,不能刪除、不能修改名稱

參數中所示的“策略數”是指所有策略的總數,包括安全策略、NAT策略、帶寬策略、認證策略、審計策略和策略路由

創建資源類

resource-class vsysa -------------默認的資源是R0

resource-item-limit session reserved-number 0 maximum 10000

resource-item-limit policy reserved-number 1000

resource-item-limit online-user reserved-number 0 maximum 1000 新建虛擬系統

<NGFW> system-view

[NGFW] vsys name vsysa //創建名爲vsysa的虛擬系統

[NGFW-vsysa] assign resource-class r0 //綁定資源類

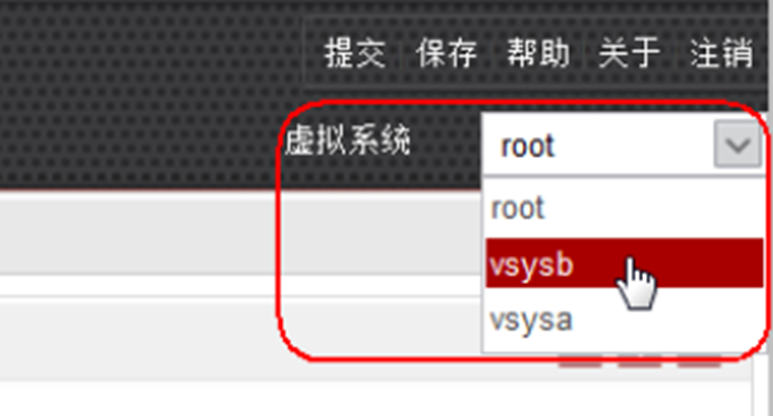

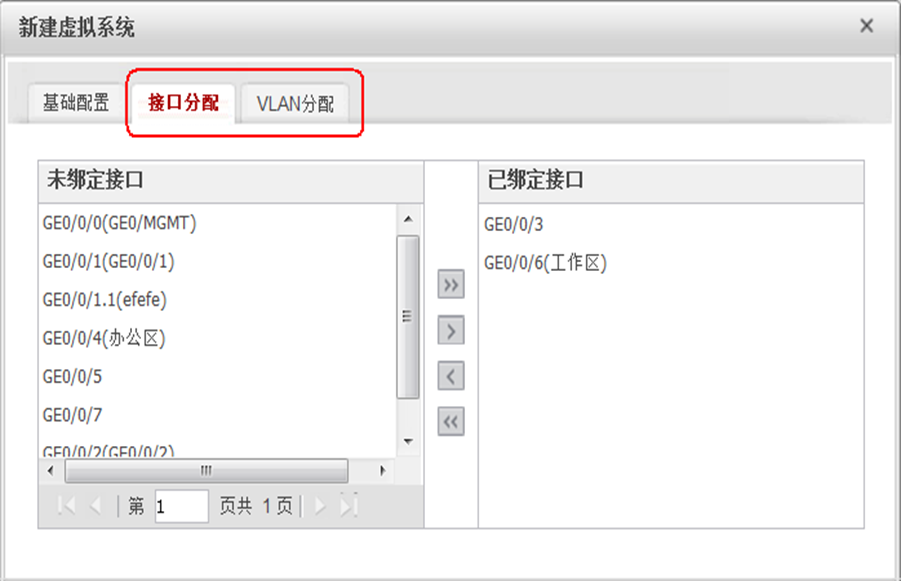

分配接口或VLAN

根據實際組網規劃,爲虛擬系統分配接口或VLAN。 在“接口分配”中,可分配的接口包括未被其他虛擬系統使用的三層以太網接口、子接口。在“VLAN分配”中,可分配的VLAN中包含的二層接口或VLANIF會隨VLAN分配給相應的虛擬系統

虛擬系統綁定資源

vsys name vsysa 1

assign resource-class vsysa 虛擬系統分配接口

vsys name vsysa 1

assign interface GigabitEthernet0/0/2 虛擬接口注意:可以不配置IP地址,但一定要劃ZONE

配置虛擬防火牆命令:

switch vsys vsysa --------------進入虛擬系統防火牆

interface GigabitEthernet0/0/2

ip address 10.1.1.10 255.255.255.0

firewall zone trust

add interface GigabitEthernet0/0/2

firewall zone untrust

set priority 5

add interface Virtualif1 ------------虛擬接口一定加入ZONE,可以不配置IP地址。接口和VLAN分配原則

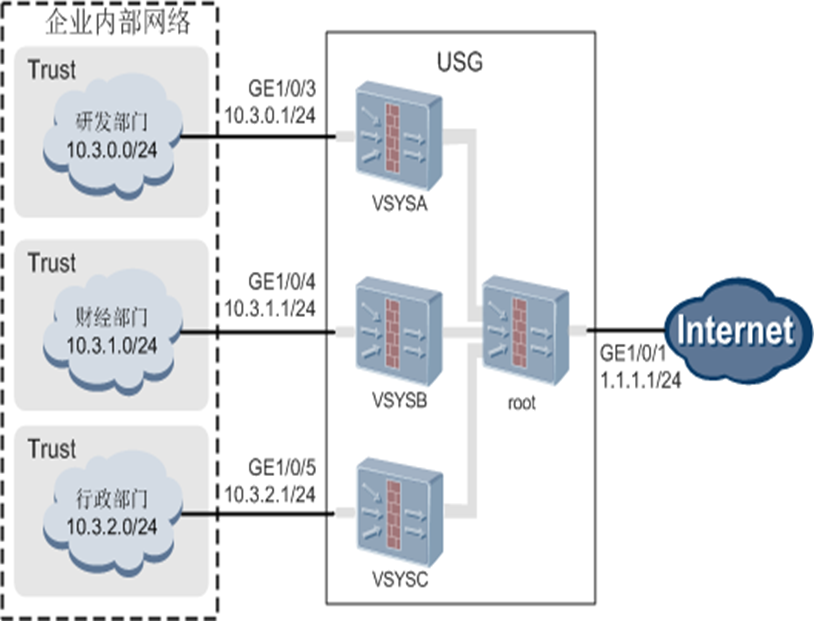

三層基於接口分流,根據接口與虛擬系統的綁定關係來確定流量進入哪個虛擬系統處理

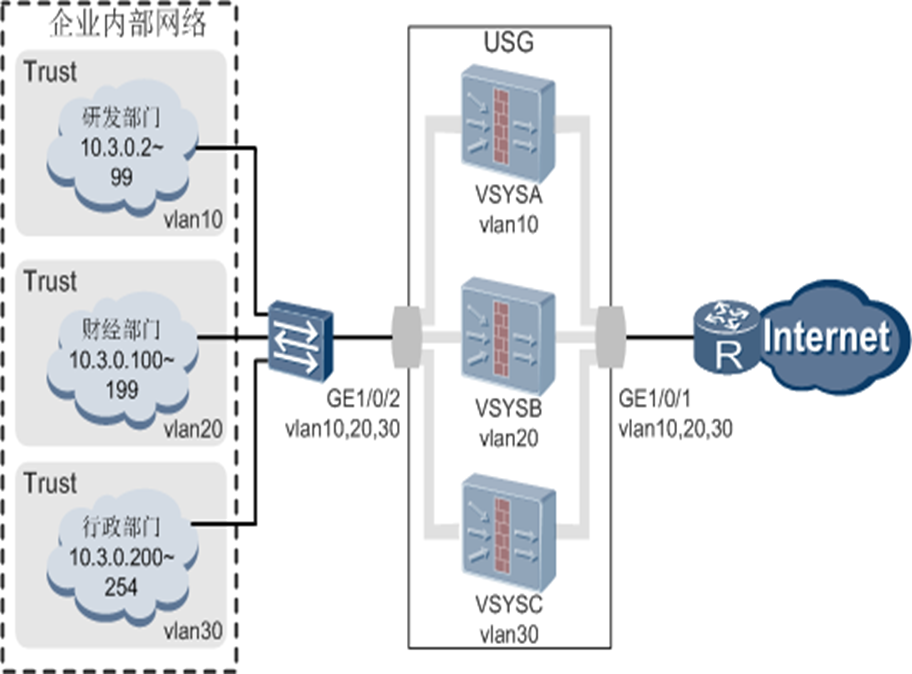

二層基於VLAN分流,根據VLAN與虛擬系統的綁定關係來確定流量進入哪個虛擬系統處理

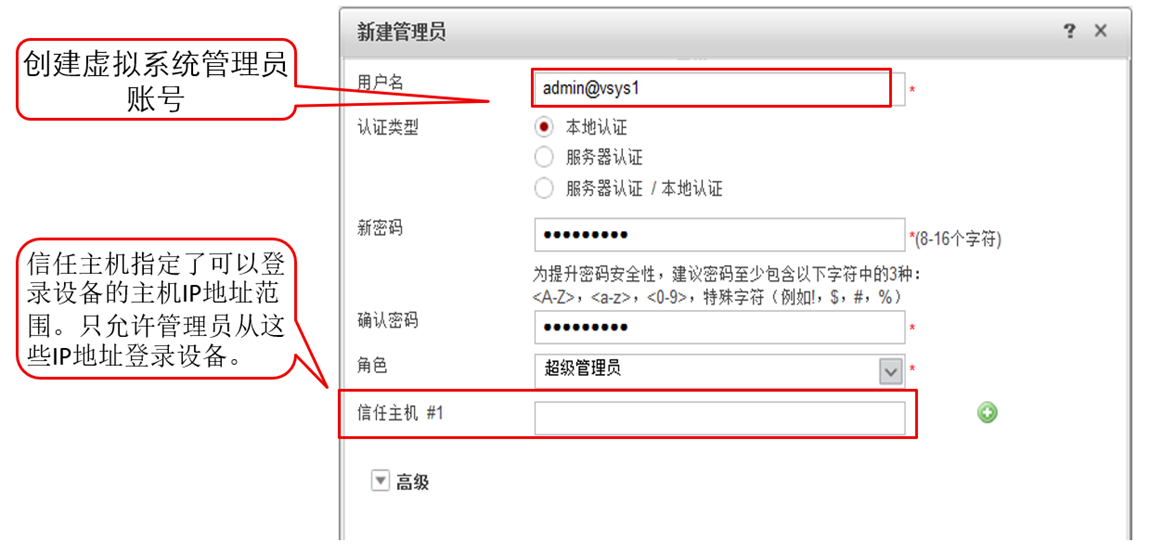

創建管理員

如果虛擬系統要有專門的管理員來管理,進入虛擬系統創建虛擬系統管理員

虛擬系統管理員用戶名必須帶後綴“@虛擬系統名稱”。如果使用第三方認證服務器對虛擬系統管理員進行認證,認證服務器上配置的用戶名不需要帶後綴“@虛擬系統名稱”。例如,認證服務器需要對虛擬系統VSYSA的管理員admin@vsysa進行認證時,認證服務器上配置的用戶名應該是admin

在命令行界面下,除了上述所示的基本配置,信任主機的配置通過綁定ACL來實現,同時,還可以爲管理員綁定系統管理員角色。配置舉例如下

[NGFW] switch vsys vsysa

[NGFW-vsysa] aaa

[NGFW-vsysa-aaa] manager-user admin@vsysa

[NGFW-vsysa-aaa-manager-user-admin@vsysa] password cipher Vsysadmin@123

[NGFW-vsysa-aaa-manager-user-admin@vsysa] level 3

[NGFW-vsysa-aaa-manager-user-admin@vsysa] service-type telnet

[NGFW-vsysa] acl 2001

[NGFW-vsysa-acl-basic-2001] rule permit source 10.3.0.99 0.0.0.0

[NGFW-vsysa-acl-basic-2001] quit

[NGFW-vsysa] aaa

[NGFW-vsysa-aaa] manager-user admin@vsysa

[NGFW-vsysa-aaa-manager-user-admin@vsysa] acl-number 2001 //綁定信任主機

[NGFW-vsysa-aaa] bind manager-user admin@vsysa role system-admin //將虛擬系統管理員綁定爲系統管理員角色虛擬系統與根系統之間通信

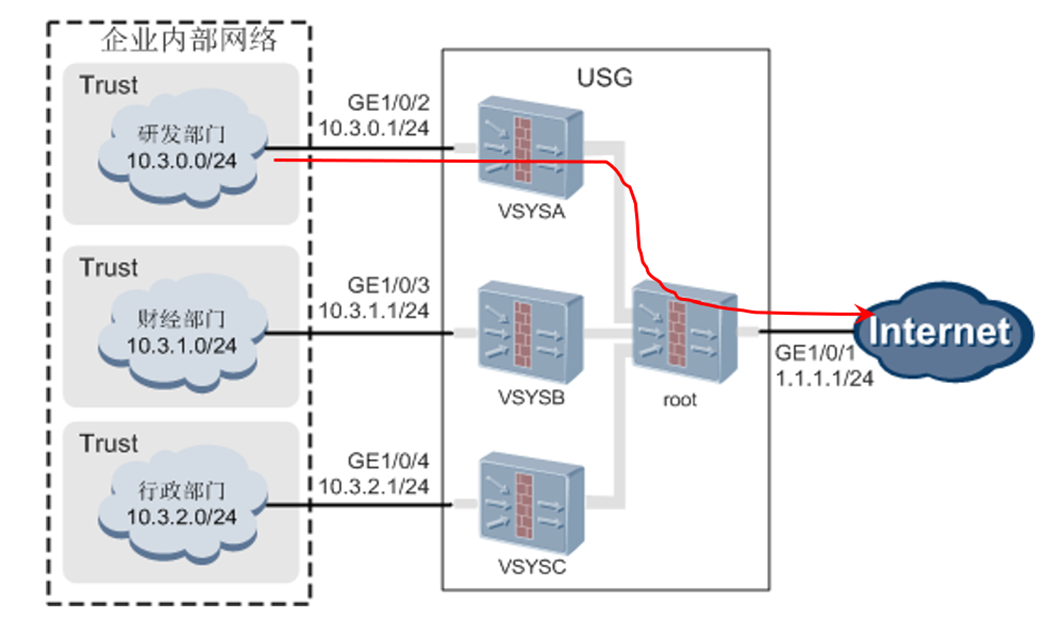

虛擬系統通過根系統訪問外網

路由

A. 考慮虛擬防火牆去往根牆的路由

ip route-static X.XX.X X.X.X.X public B. 考慮回包,防火牆回到虛擬系統

ip route-static X.X.X.X X.X.X.X ***-instance 虛擬系統的名字 安全策略

- 虛擬系統獨立放行安全,根防火牆獨立放行安全策略

- 不行需要虛擬系統到根防火牆之間的安全策略 (不需要考慮虛擬接口之間的安全策略)

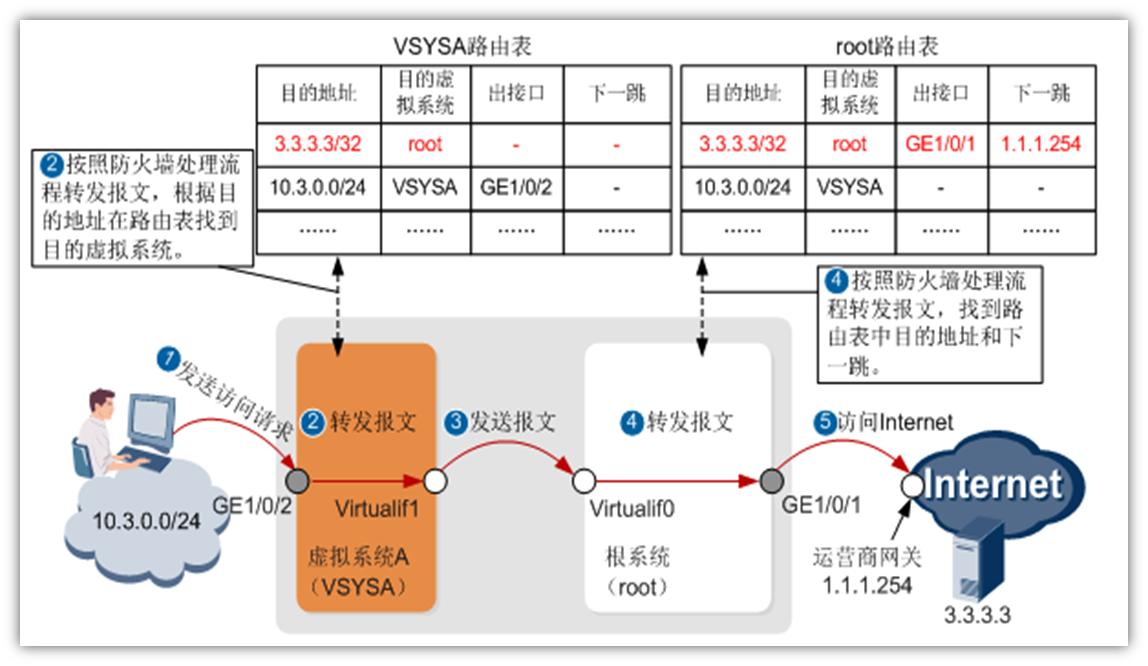

報文的轉發流程

用戶發送的訪問請求首先查找VSYSA系統中的路由表,將報文轉發給根系統,由根系統查找自身路由表再轉發至Internet

路由的配置

a) 在VSYSA中配置一條靜態路由,目的地址是3.3.3.3,目的虛擬系統選擇root

b) 在根系統中配置一條靜態路由,目的地址是3.3.3.3,出接口是GE1/0/1,下一跳是運營商所提供的網關地址。完成正向路由的配置

c) 在根系統中配置一條靜態路由,目的地址是10.3.0.0/24,目的虛擬系統選擇VSYSA

d) 在VSYSA中配置一條靜態路由,目的地址是10.3.0.0/24,出接口是GE1/0/2。完成反向路由的配置

進入虛擬系統,配置到達外網的路由以及到達虛擬系統用戶資源的路由[NGFW] switch vsys vsysa [NGFW-vsysa] ip route-static 3.3.3.3 32 public [NGFW-vsysa] ip route-static 10.3.0.0 24 GigabitEthernet 1/0/2在根系統中配置到達服務器和到達虛擬系統的路由

[NGFW] ip route-static 3.3.3.3 32 1.1.1.254 [NGFW] ip route-static 10.3.0.0 24 ***-instance vsysa 安全策略的配置方法如下

a) 在VSYSA中,將接口GE1/0/2加入Trust區域、Virtualif1加入Untrust區域,配置允許Trust區域訪問Untrust區域的安全策略

b) 在根系統中,將接口GE1/0/1加入Untrust區域、Virtualif0加入Trust區域,配置允許Trust區域訪問Untrust區域的安全策略

c) 完成上述路由和安全策略的配置就可以實現報文的正常轉發,但是內網的主機使用的是私網地址10.3.0.0/24,所以內網的主機如果想要正常訪問Internet,還必須在VSYSA或root中配置NAT策略,進行公網地址和私網地址的轉換。在哪個虛擬系統中配置NAT策略,取決於哪個虛擬系統的管理員管理和使用公網地址虛擬系統與虛擬系統之間訪問

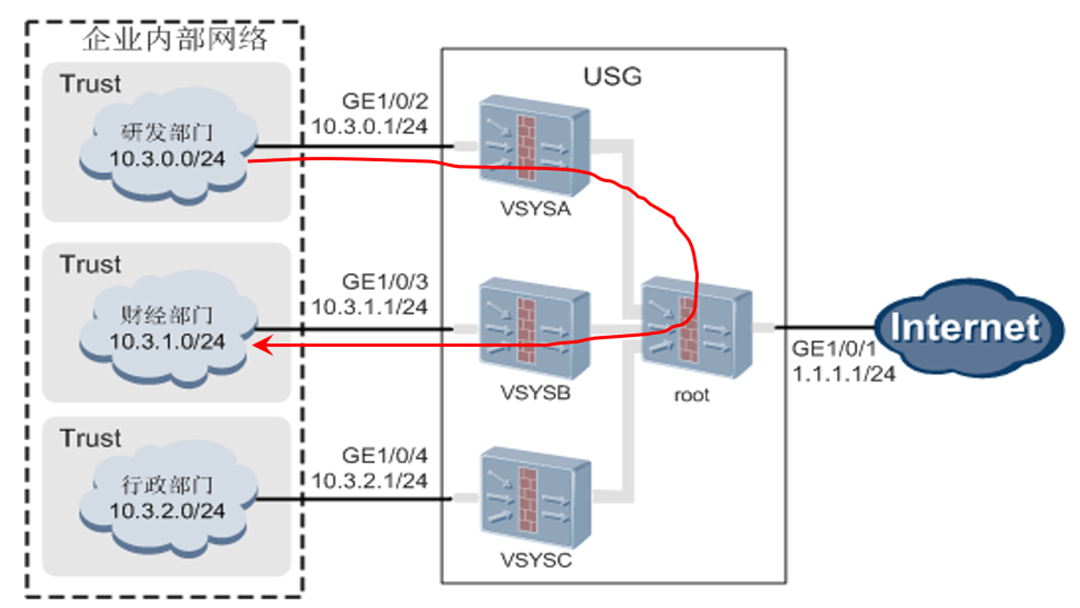

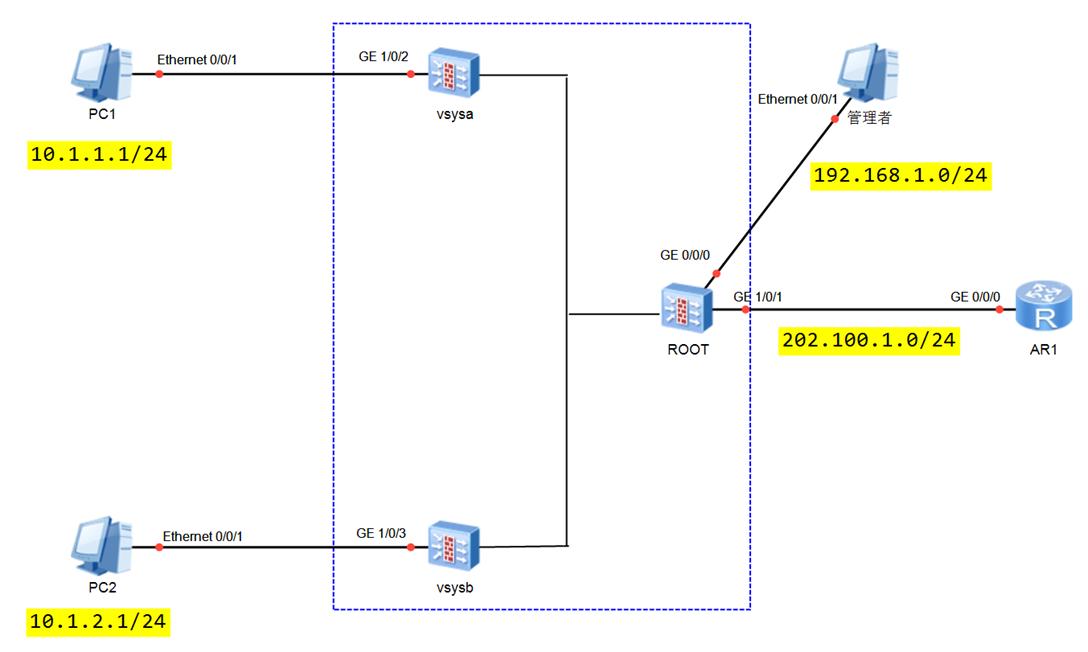

兩個虛擬系統之間存在業務訪問的需求時,需要通過根系統的中轉來完成互訪。在理解了虛擬系統和根系統互訪的配置之後,虛擬系統間互訪就很容易理解了。只需要將兩個虛擬系統和根系統間互訪配置完成就可以了

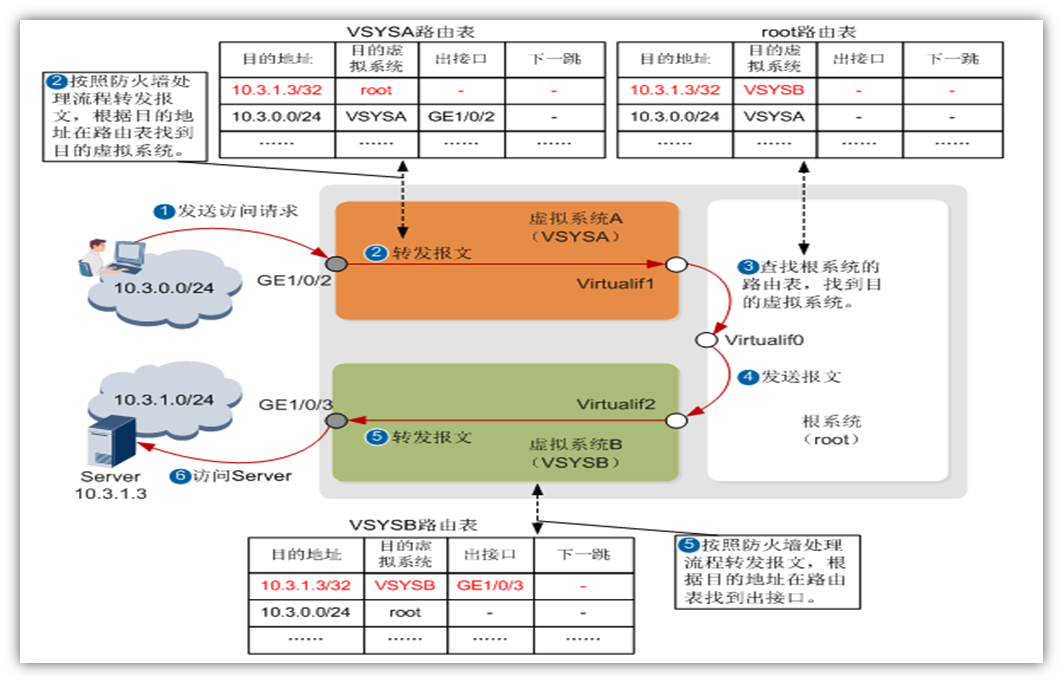

報文的轉發流程

VSYSA中的用戶要訪問VSYSB中的Server,需要通過VSYSA訪問根系統,再通過根系統訪問VSYSB來實現。根系統就相當於一臺路由器,負責連接兩個虛擬系統,中轉虛擬系統之間互訪的報文。報文在轉發過程中需要查找的路由表依次爲VSYSA路由表、根系統路由表、VSYSB路由表

路由的配置方法如下

a) 在VSYSA中配置一條靜態路由,目的地址是10.3.1.3,目的虛擬系統選擇root

b) 在根系統中配置一條靜態路由,目的地址是10.3.1.3,目的虛擬系統選擇VSYSB

c) 在VSYSB中配置一條靜態路由,目的地址是10.3.1.3,出接口是GE1/0/3。完成正向路由的配置

d) 在VSYSB中配置一條靜態路由,目的地址是10.3.0.0/24,目的虛擬系統選擇root

e) 在根系統中配置一條靜態路由,目的地址是10.3.0.0/24,目的虛擬系統選擇VSYSA

f) 在VSYSA中配置一條靜態路由,目的地址是10.3.0.0/24,出接口是GE1/0/2。完成反向路由的配置

配置vsysa到達外網的路由以及到達虛擬系統用戶資源的路由[NGFW-vsysa] ip route-static 10.3.1.0 24 public [NGFW-vsysa] ip route-static 10.3.0.0 24 GigabitEthernet 1/0/2配置vsysa到達外網的路由以及到達虛擬系統用戶資源的路由

[NGFW-vsysb] ip route-static 10.3.0.0 24 public [NGFW-vsysb] ip route-static 10.3.1.0 24 GigabitEthernet 1/0/3在根系統中配置VSYSA和VSYSB互訪的路由

[NGFW] ip route-static 10.3.0.0 24 ***-instance vsysa [NGFW] ip route-static 10.3.1.0 24 ***-instance vsysb 安全策略的配置方法如下:

a) 在VSYSA中,將接口GE1/0/2加入Trust區域、Virtualif1加入Untrust區域,配置允許Trust區域訪問Untrust區域的安全策略

b) 在VSYSB中,將接口GE1/0/3加入Trust區域、Virtualif2加入Untrust區域,配置允許Untrust區域訪問Trust區域的安全策略

c) 在理解了VSYSA和root互訪的基礎上,再配置root到VSYSB的安全策略和路由就可以完成VSYSA和VSYSB的互訪

d) 需要注意的是:根系統只根據路由表對虛擬系統之間的訪問報文進行轉發,不進行其他安全功能的處理,因此不需要在根系統下針對這些報文配置安全策略配置案例

創建虛擬牆vsysa、vsysb、虛擬牆內部網絡能夠互訪

配置vsysb資源 會話數保證值爲10000 最大值爲50000 新建虛擬管理員userb

在根牆配置NAT 讓虛擬牆以及內部網絡能夠訪問internet

第一步:基本配置(IP ZONE 路由 NAT)

第二步: 配置虛擬系統

A. 開啓虛擬系統功能vsys enableB. 創建資源類,默認爲R0

resource-class vsysa resource-item-limit session reserved-number 0 maximum 10000 resource-item-limit policy reserved-number 1000 resource-item-limit online-user reserved-number 0 maximum 1000 # resource-class vsysb resource-item-limit session reserved-number 10000 maximum 50000檢查:

[FW1]display resource resource-usage 16:14:03 2019/07/27 Resource usage information table:root (r0) ---------------------------------------------------------------------------- Reserved-Number Maximum Actual-Usage Global-Number session 0 500000 14 500000 policy 0 3000 2 3000 online-user 0 2000 0 2000 user 0 2000 1 2000 user-group 0 256 1 256 security-group 0 5000 17 5000 bandwidth-ingress 0 10000000 0 10000000 ssl-***-concurrent 0 100 0 100 session-rate 0 30000 0 30000 dhcps-dynamic-lease 0 15000 1 15000 dhcps-static-lease 0 5000 0 5000 ---------------------------------------------------------------------------- Resource usage information table:vsysa (vsysa) ---------------------------------------------------------------------------- Reserved-Number Maximum Actual-Usage Global-Number session 0 200000 11 500000 policy 0 3000 2 3000 online-user 0 1000 0 2000 user 0 2000 0 2000 user-group 0 256 0 256 security-group 0 5000 0 5000 bandwidth-ingress 0 10000000 0 10000000 ssl-***-concurrent 0 100 0 100 session-rate 0 30000 0 30000 dhcps-dynamic-lease 0 15000 0 15000 dhcps-static-lease 0 5000 0 5000 ---------------------------------------------------------------------------- Resource usage information table:vsysb (vsysb) ---------------------------------------------------------------------------- Reserved-Number Maximum Actual-Usage Global-Number session 10000 50000 17 500000 policy 0 3000 3 3000 online-user 0 2000 0 2000 user 0 2000 0 2000 user-group 0 256 0 256 security-group 0 5000 0 5000 bandwidth-ingress 0 10000000 96 10000000 ssl-***-concurrent 0 100 0 100 session-rate 0 30000 0 30000 dhcps-dynamic-lease 0 15000 0 15000 dhcps-static-lease 0 5000 0 5000 ------------------------------------------------------------------------C. 創建虛擬系統,並綁定資源,接口分配

vsys name vsysa 1 -------------------------------取名,對應自動生成***-instance assign resource-class vsysa ----------------------綁定資源 assign interface GigabitEthernet0/0/2 -------------接口分配,在根牆會自動綁定***-instance # vsys name vsysb 2 assign resource-class vsysb assign interface GigabitEthernet0/0/3

第三步:進入虛擬系統配置

舉例:VSYSA

switch vsys vsysa -------------------進入虛擬系統vsysaA. 配置IP地址,ZONE

interface GigabitEthernet0/0/2

ip address 10.1.1.10 255.255.255.0

firewall zone trust

set priority 85

add interface GigabitEthernet0/0/2

firewall zone untrust

set priority 5

add interface Virtualif1 注意:虛擬接口可以不需要配置IP地址,但一定要加ZONE

B. 配置路由

實現虛擬系統訪問根系統

ip route-static 0.0.0.0 0.0.0.0 public 注意:也解決去往其它虛擬系統的路由問題

C. 配置安全

security-policy

rule name trust_untrsut

source-zone trust

destination-zone untrust

action permit 注: 只能解決訪問根系統

第四步:根牆配置

根牆virtualif0 也要加ZONE

firewall zone trust

add interface Virtualif0 配置去往各自虛擬系統的路由

ip route-static 10.1.1.0 255.255.255.0 ***-instance vsysa

ip route-static 10.1.2.0 255.255.255.0 ***-instance vsysb第五步:各自虛擬系統測試通過根防火牆訪問internet

[FW1-vsysa]display firewall session ta

10:11:09 2019/12/08

Current Total Sessions : 4

udp ***:vsysa --> vsysa 10.1.1.1:63268-->180.163.26.34:8000

https ***:vsysa --> vsysa 10.1.1.1:49329-->54.213.71.156:443

udp ***:vsysa --> vsysa 10.1.1.1:58639-->180.163.26.34:8000

http ***:vsysa --> vsysa 10.1.1.1:49489-->180.163.21.35:80

[FW1-vsysb]display firewall session ta

10:14:09 2019/12/08

Current Total Sessions : 3

https ***:vsysb --> vsysb 10.1.2.1:49319-->13.35.50.72:443

netbios-name ***:vsysb --> vsysb 169.254.232.174:137-->169.254.255.255:137

http ***:vsysb --> vsysb 10.1.2.1:49252-->104.85.245.85:80 第六步:虛擬之間相互訪問

路由已經解決(配置默認路由)

安全策略問題

兩個虛擬系統.都需要配置從外部到內容的安全策略

security-policy

rule name untrust_trust

source-zone untrust

destination-zone trust

action permit