關鍵數據的保險箱,AD RMS服務器部署指南

我們在無數的好萊塢影片中看到過商業間諜爲了竊取企業的機密數據而鬥智鬥勇,絞盡腦汁的精彩鏡頭,但我們有沒有想到過,如果這一幕就發生在我們身邊,我們該如何加以防範呢?微軟公司的RMS(Rights Management Services 版權管理服務)服務器就是爲此應運而生的。RMS可以保護企業內的重要文件,授權只有特定用戶才能訪問這些文件。當然,有讀者會指出,文件服務器的權限也可以做到這一點。不要着急,繼續聽我介紹,RMS還可以允許文件不能被複制,打印,轉發,甚至離開了公司就無法打開這些文件。怎麼樣,這些功能靠文件服務器的權限就無法實現了吧,EFS也無能爲力。

RMS設計的這些功能顯然是爲了防止一些用戶把公司的機密文件利用U盤帶出公司,或通過電子郵件轉發出去,畢竟古人有言在先:千防萬防,家賊難防啊!RMS要求用戶每次打開文件,都要在RMS服務器上申請憑據,然後才能打開被加密的文件內容。一旦文件離開了公司環境,訪問者就無法聯繫RMS服務器了,文件內容也就無法閱讀了。即使在公司內,RMS也可以允許用戶只能閱讀,無法打印,複製,通過郵件轉發,極大地提高了竊取機密內容的難度。當然,RMS不可能實現百分之百的安全,萬一有個用戶使用DV把屏幕上的文件內容都錄製下來,或者直接用筆記錄下來,那文件內容的泄露還是不可避免的。只是,間諜當到這個份上,杯具啊….

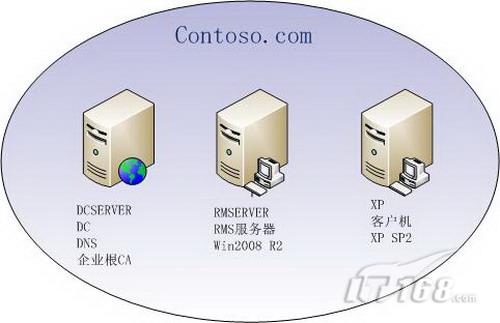

介紹了RMS的大致功能,我們要通過一個實例爲大家實際演練一下。我們的實驗拓撲如下圖所示,RMSERVER的操作系統是Win 2008 R2,我們要在RMSERVER上實現RMS服務。DCSERVER的操作系統是Win2003,DCSERVER的角色是域控制器,DNS服務器,還是一個企業根CA。XP的操作系統是XP SP2,用於測試的客戶機。

一 RMS部署前準備

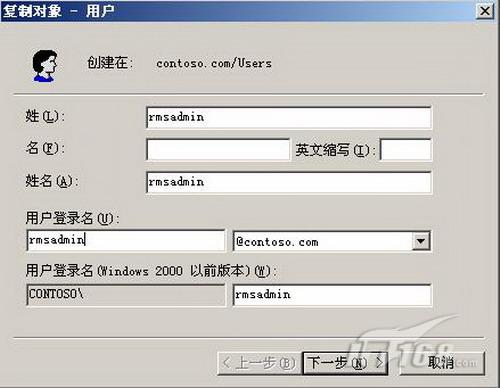

RMS服務在部署之前要先做一些準備工作。首先,我們需要在域控制器上創建一個RMS管理員賬號,這是因爲RMS服務器安裝時不允許使用域中的administrator賬號。打開域控制器上的Active Directory用戶和計算機,如圖1所示,創建一個名爲RMSADMIN的用戶。這個用戶也具有域管理員權限,我們要使用RMSADMIN用戶在RMSERVER上登錄。

圖1

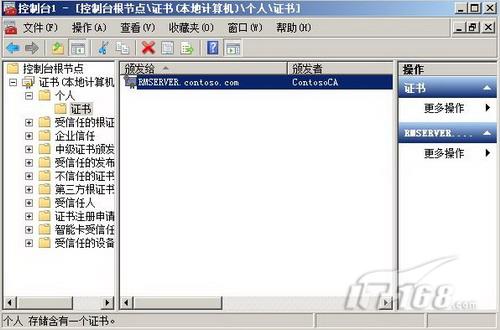

創建完用戶後,我們還需要爲RMS服務器申請一個服務器證書。我們以RMSADMIN的身份在RMSERVER上登錄,通過MMC控制檯定製出一個管理本地計算機證書的管理單元。然後通過申請證書任務爲RMSERVER在企業根CA上申請證書,如圖2所示,我們已經申請到了一個RMSERVER.CONTOSO.COM的計算機證書,這個證書可以用於服務器驗證,也可以用於客戶機驗證,能夠滿足我們的實驗需求。

圖2

二 RMS服務器部署

RMS服務在Win2008之後的操作系統中已經被內置了,我們在Win2008 R2上可以很方便地通過添加服務器角色來安裝RMS。如圖3所示,我們在RMSERVER上打開服務器管理器,選擇“添加角色”。

圖3

如圖4所示,我們在角色列表中勾選了“Active Directory Right Management Services”後,角色嚮導提示我們RMS還需要IIS,消息隊列等其他的組件配合。點擊“添加所需的角色服務”,角色嚮導就會自動把需要的角色都安裝上。

圖4

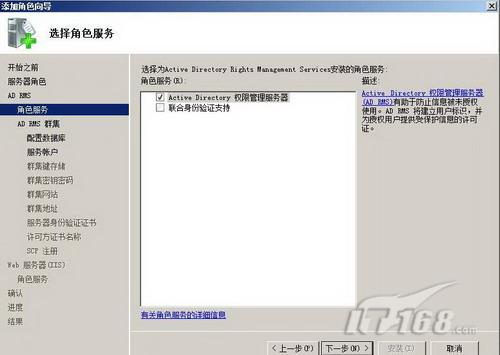

如圖5所示,接下來我們要爲RMS選擇角色服務。我們沒有勾選“聯合身份驗證支持”,這時因爲聯合身份驗證的作用是允許不同企業間共同使用一方的AD RMS羣集,而我們本次的實驗中並不涉及這方面的內容。

圖5

如圖6所示,接下來我們要選擇是創建一個RMS羣集還是加入一個RMS羣集。由於目前我們沒有現成的RMS羣集,因此我們只能選擇創建一個RMS羣集。RMSERVER將是這個羣集中的根服務器,後期加入的RMS服務器則是葉服務器。

圖6

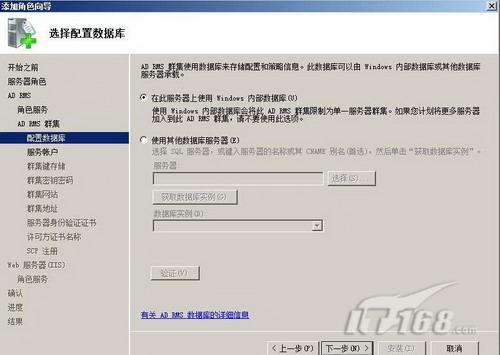

如圖7所示,接下來我們要爲RMS選擇數據庫。我們可以使用Win2008 R2中自帶的內部數據庫,也可以使用其他的數據庫實例。本例中我們使用服務器自帶的Windows內部數據庫。

圖7

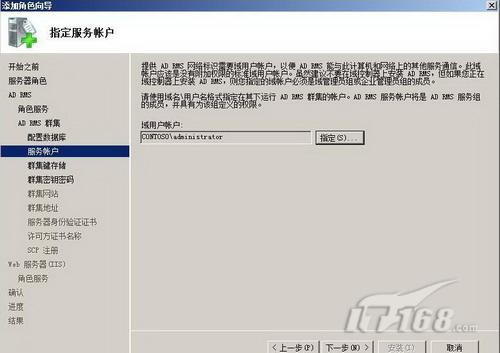

如圖8所示,我們需要提供一個域賬號用於爲讓RMS可以和RMS服務器上的其他網絡服務通信。我們只需要提供一個普通的域用戶賬號即可,在本次實驗環境下,爲簡單起見,我們提供了administrator賬號,在生產環境下不建議這麼做!

圖8

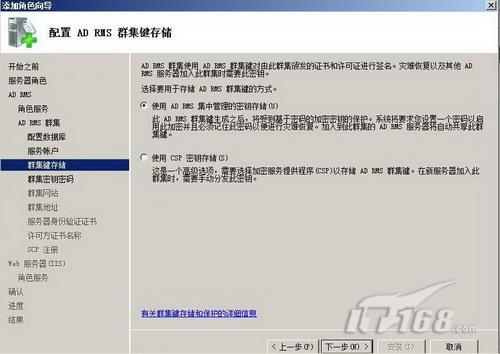

如圖9所示,我們要爲AD RMS羣集鍵選擇存儲方式,系統默認是在服務器本地存儲密鑰,這個密鑰可以用於AD RMS羣集的災難重建。如果選擇使用CSP密鑰存儲,安全性會更高但配置起來會更復雜。本例中我們使用系統默認值,在服務器本地存儲密鑰。

圖9

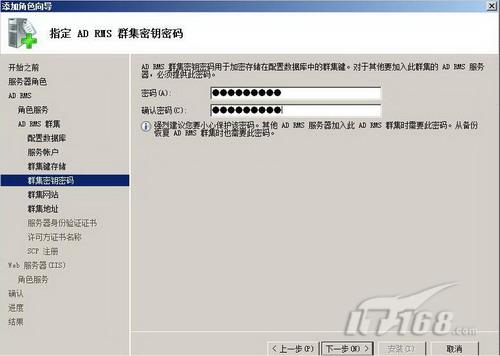

如圖10所示,我們接下來要指定一個密鑰,用於加密羣集鍵。

圖10

如圖11所示,我們要爲RMS羣集選擇所使用的網站,我們使用IIS中的默認網站即可。

圖11

如圖12所示,接下來要選擇RMS羣集和客戶機通訊時所使用的協議,可以選擇HTTP或HTTPS協議,爲了安全起見,當然應該選擇使用HTTPS。在完全限定域名中應該輸入RMSERVER.CONTOSO.COM,注意,這個域名應該和RMS服務器所申請證書上的計算機名稱一致。

圖12

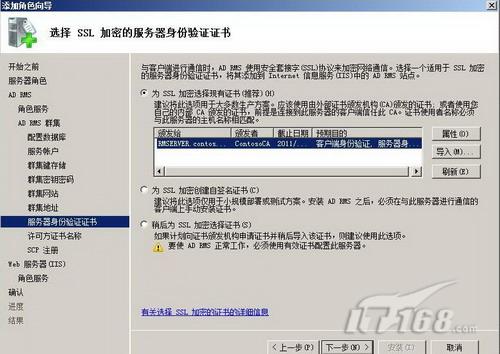

如圖13所示,選擇了HTTPS協議後,我們要爲HTTPS協議選擇證書,之前申請的計算機證書現在可以派上用場了。最好不要使用自簽名證書,因爲客戶機並不信任自簽名證書的頒發機構,必須手工讓客戶機信任,操作很麻煩,建議還是使用企業根CA比較好。

圖13

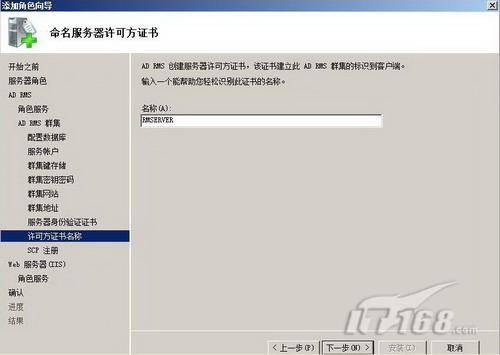

如圖14所示,接下來要設置命名服務器許可方證書,默認這個證書名稱和RMS服務器的NETBIOS名稱相同,我們保存默認值即可。

圖14

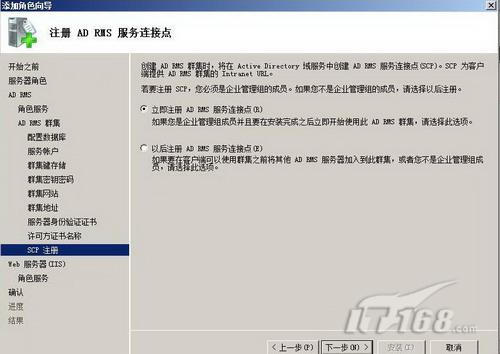

如圖15所示,我們要爲RMS羣集在Active Directory中註冊服務連接點。註冊了服務連接點後,客戶機可以很方便地通過Active Directory查詢到RMS羣集。

圖15

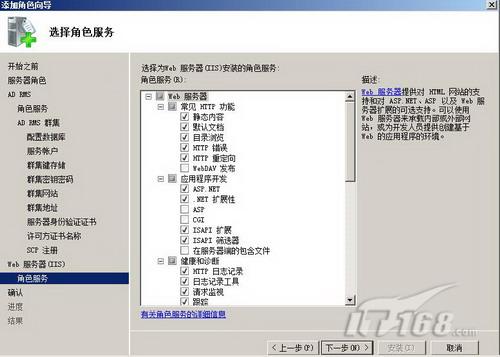

如圖16所示,RMS需要IIS7角色,角色嚮導列出了所需要的IIS7角色服務列表,我們一般情況下都無需修改這個列表。

圖16

如圖17所示,確認摘要中的各項信息沒有錯誤,點擊“安裝”按鈕就可以開始RMS角色的部署了。RMS角色部署完畢後,我們將在下一篇博文中爲大家介紹RMS服務器的一些基本配置。

圖17

本文出自 “嶽雷的微軟網絡課堂” 博客,請務必保留此出處http://yuelei.blog.51cto.com/202879/313989