概述:在企業裏,網絡管理員管理服務器的方法之一就是在自己的機器上,以遠程桌面的形式登錄到服務器上,爲了完成實驗,設計如下拓撲:

1、一般的實現方法

1)在DC上啓用遠程桌面(右擊桌面上的“我的電腦”---屬性,選擇“遠程”,在下面的遠程桌面下,打勾)

注意:啓用遠程桌面後,服務器端就會開啓3389端口進行偵聽,客戶端能夠連接上,還要解決以下問題:

a,該用戶是管理員或加入到Remote Desktop Users組,並且密碼非空

b,如果服務器端有防火牆,要放行3389端口

說明:對於以上2點,需要提示若是域環境下,服務器是DC,若連接用戶是屬於普通用戶,僅將其加入Remote Desktop Users組還是不夠的,需再修改默認域控制器策略(假設demo是我的測試賬戶)

設置完成後通過gpupdate /force使組策略立即生效。

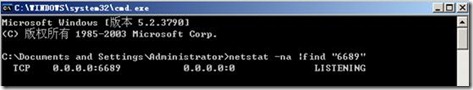

順便查看一下服務器偵聽情況:

2)客戶端使用mstsc /v:172.16.10.1可以完成連接,要求輸入相應的用戶名和密碼,驗證通過登錄成功

以上是一般的連接方式

2、實現安全的遠程桌面連接

通過前面的實例我們已經實現了遠程桌面的連接,可以用來管理服務器了,各位試想,他人只要用相應的掃描端口的軟件就能知道你的機器開啓了那些端口,這樣一來,也就知道了你的機器開啓的遠程桌面功能,再使用相應的方法獲取你的管理員的密碼,也就可以對你的機器進行遠程桌面的連接了,怎麼可以實現安全的連接呢?

基於以上想法:我們從以下3點出發:

a,將3389端口改掉,如6689

b,對通信過程加密

c,對遠程桌面連接及客戶機進行身份驗證

對於後2者,使用IPSEC來實現

a)改端口

簡單操作步驟:打開"開始→運行",輸入"regedit",打開註冊表,進入以下路徑:[HKEY_LOCAL_MACHINE\SYSTEM\ CurrentControlSet\Control\Terminal Server\ Wds\rdpwd\Tds\tcp],看見PortNamber值了嗎?其默認值是3389(改爲十進制顯示),修改成所希望的端口,例6689。

再打開[HKEY_LOCAL_MACHINE\SYSTEM\CurrentContro1Set\Control\Tenninal Server\WinStations\RDP-Tcp],將PortNumber的值(默認是3389)修改成端口6689

關閉註冊表編輯器後重啓計算機,即可生效。

通過如下命令再次查看:

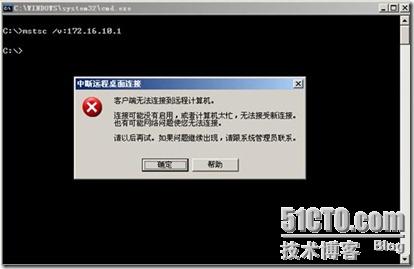

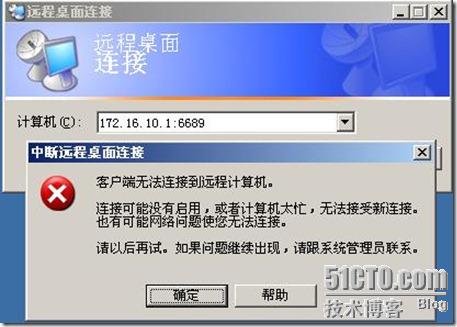

會發現在6689偵聽,此時我們用客戶機驗證一下,先使用默認端口3389(mstsc /v:172.16.10.1)

改用6689端口:

連接成功!

b)對通信過程進行加密

c)對用戶進行身份驗證

使用IPSec時各位需要注意,多數情況下我們需要在兩邊都要做,在我們這個案例中,要求兩邊所選擇的加密方式和身份驗證要一致。具體操作如下所示:

1、服務器端配置IPSec

開始菜單---運行---mmc,然後添加“IP安全策略管理”控制檯組件(連接本地計算機)

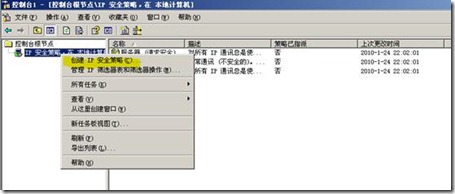

然後創建IP安全策略

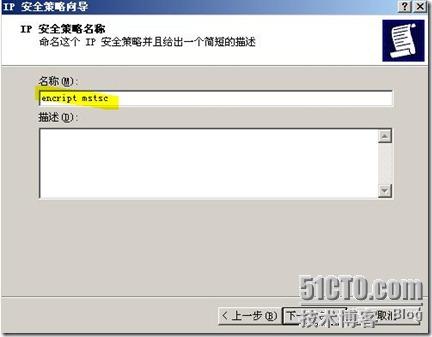

嚮導,下一步,命名ip策略

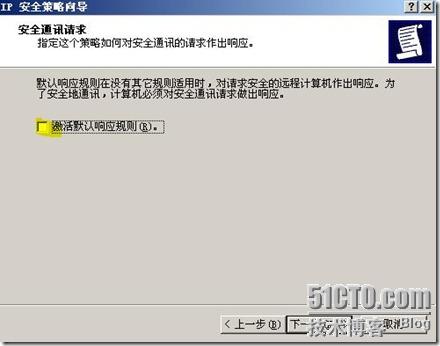

不激活默認規則

選編輯屬性,完成

在這裏我們看到任何一條規則包含三要素:篩選器、篩選器操作、身份驗證方法。

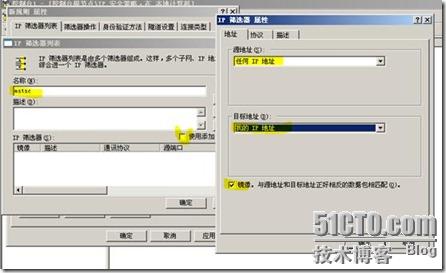

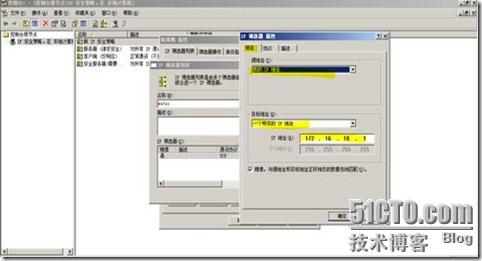

首先新建IP篩選器,並不使用嚮導,並編輯屬性

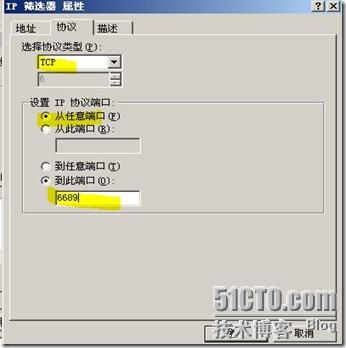

接着指定協議

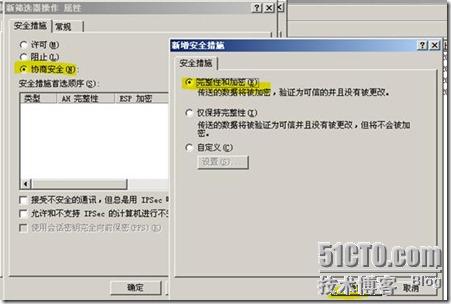

確定,選定改篩選器,切換到“篩選器操作”標籤,點“添加”-新建篩選器操作

確定,點“常規”標籤,命名“協商”

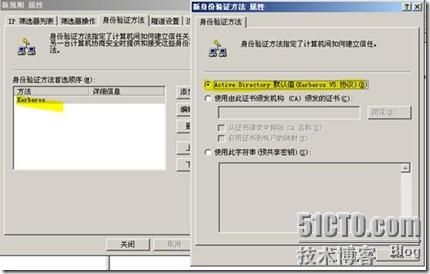

確定,選中“協商”篩選器操作,切換到“身份驗證方法”

這裏有三種驗證方法:

Kerberos(需要AD支持)

證書(需要CA)

預共享密鑰。

我們這裏是域環境,所以我們可以選擇Kerberos這種方式,如果你不是域環境,可以選擇下面兩種,至於證書,你需要在企業裏搭建CA,預共享密鑰比較簡單,取個密鑰就可以了

完成後,需要指派該策略,使其生效!

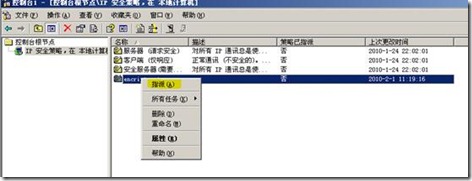

此時,可以現在客戶端上測試連接,發現連接失敗。

2、客戶端配置IPSec:

其實操作如法炮製,注意要和服務器選擇的加密和身份驗證方法一樣。最後也把它啓用,就OK了,需要注意的地方

ok,終於做完了,在客戶端利用命令mstsc /v:n1:6689連接一下,OK,成功!

3、普通遠程連接和安全連接的區別

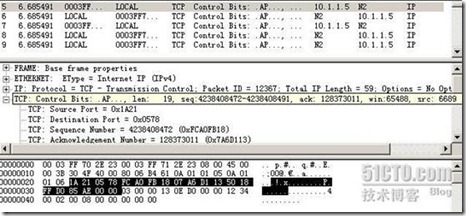

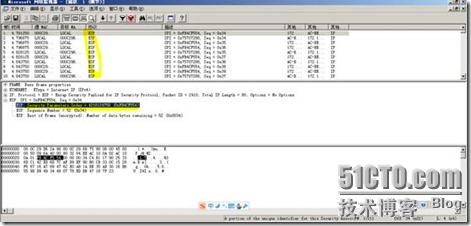

這裏使用windows server 2003 自帶的網絡監視器來抓包分析:

這幅圖其實就是普通的連接,協議顯示的是TCP,並用端口及內容看得很清楚!

下面是利用IPSec之後的連接,各位可以看到,協議顯示的是ESP(加密的),內容等都看不到了

總結:以上所述,就是基於域的安全遠程桌面連接。如有什麼不妥之處,敬請指正!謝謝