IPSec(IP Security)是IETF 制定的三層隧道加密協議,它爲Internet 上傳輸的數

據提供了高質量的、可互操作的、基於密碼學的安全保證。特定的通信方之間在IP

層通過加密與數據源認證等方式,提供了以下的安全服務:

數據機密性(Confidentiality):IPSec 發送方在通過網絡傳輸包前對包進行加

密。

數據完整性(Data Integrity):IPSec 接收方對發送方發送來的包進行認證,

以確保數據在傳輸過程中沒有被篡改。

數據來源認證(Data Authentication):IPSec 在接收端可以認證發送IPSec

報文的發送端是否合法。

防重放(Anti-Replay):IPSec 接收方可檢測並拒絕接收過時或重複的報文。

可以通過 IKE(Internet Key Exchange,因特網密鑰交換協議)爲IPSec 提供自動

協商交換密鑰、建立和維護安全聯盟的服務,以簡化IPSec 的使用和管理。IKE 協

商並不是必須的,IPSec 所使用的策略和算法等也可以手工協商。

|

配置任務

|

說明

|

|

配置訪問控制列表

|

必選

|

|

配置安全提議

|

必選

|

|

配置安全策略

|

必選

|

|

在接口上應用安全策略組

|

必選

|

|

在加密卡接口上綁定安全策略組或者安全策略

|

可選

|

|

使能加密引擎

|

可選

|

|

使能主體軟件備份

|

可選

|

|

配置會話空閒超時時間

|

可選

|

|

使能解封裝後 IPSec報文的 ACL檢查開關

|

可選

|

|

配置 IPSec抗重放功能

|

可選

|

|

配置共享源接口安全策略組

|

可選

|

全算法

全算法

|

操作

|

命令

|

說明

|

|

|

進入系統視圖

|

system-view

|

-

|

|

|

創建安全提議,並進入安全

提議視圖

|

ipsec proposal proposal-name

|

必選

缺省情況下,沒有任何安全

提議存在

|

|

|

配置安全提議採用的安全

協議

|

transform { ah | ah-esp | esp }

|

可選

缺省情況下,採用 ESP協議

|

|

|

配置安

全算法

|

配置 ESP協議

採用的加密算法

|

esp encryption-algorithm { 3des | aes [ key-length ] | des } |

可選

缺省情況下,ESP協議採用

DES加密算法

|

| 配置 ESP協議 |

esp authentication-algorithm { md5 | sha1 } |

可選

缺省情況下,ESP協議採用

MD5認證算法

|

|

| 配置 AH協議採 |

ah authentication-algorithm { md5 | sha1 } |

可選

缺省情況下,AH協議採用

MD5認證算法

|

|

|

配置安全協議對 IP報文的

封裝形式

|

encapsulation-mode

{ transport | tunnel } |

可選

缺省情況下,安全協議採用

隧道模式對 IP報文進行封裝

傳輸模式必須應用於數據流

的源地址和目的地址與安全

隧道兩端地址相同的情況下

|

|

終點

用的密鑰

配置 SA使

用的密鑰

用的密鑰

鑰(以 16進制方式輸入)

|

操作

|

命令

|

說明

|

||

|

進入系統視圖

|

system-view

|

-

|

||

|

用手工方式創建一條安全策略,並進

入安全策略視圖

|

ipsec policy policy-name

seq-number manual

|

必選

缺省情況下,沒有任何

安全策略存在

|

||

|

配置安全策略引用的訪問控制列表

|

security acl acl-number

|

必選

缺省情況下,安全策略

沒有指定訪問控制列表

|

||

|

配置安全策略所引用的安全提議

|

proposal proposal-name

|

必選

缺省情況下,安全策略

沒有引用任何安全提議

|

||

|

配置隧道

的起點與

終點

|

配置安全隧道的本端地址

|

tunnel local ip-address

|

必選

缺省情況下,沒有配置

安全隧道的本端地址

|

|

| 配置安全隧道的對端地址 |

tunnel remote ip-address

|

必選

缺省情況下,沒有配置

安全隧道的對端地址

|

||

|

配置安全聯盟的安全參數索引參數

|

sa spi { inbound |

outbound } { ah | esp }

spi-number

|

必選

|

||

|

配置 SA使

用的密鑰

|

配置協議的認證密鑰

(以 16進制方式輸入)

|

sa authentication-hex

{ inbound | outbound } { ah | esp } hex-key |

二者必選其一

對於 ESP協議,配置認

證密鑰時,系統會自動

地同時生成認證算法的

密鑰和加密算法的密鑰

|

|

| 配置協議的認證密鑰 |

sa string-key { inbound |

outbound } { ah | esp }

string-key

|

|||

| 配置 ESP協議的加密密 |

sa string-key { inbound |

outbound } esp

string-key

|

二者必選其一

以字符串方式輸入加密

密鑰時,系統會自動地

同時生成認證算法的密

鑰和加密算法的密鑰

|

||

| 配置 ESP協議的加密密 |

sa encryption-hex

{ inbound | outbound } esp hex-key

|

|||

應用priority

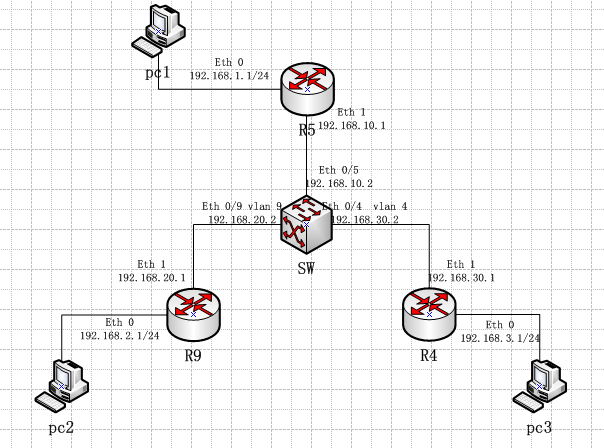

[SW-Vlan-interface5]ip ad 192.168.10.2 255.255.255.0

[SW-Vlan-interface9]ip ad 192.168.20.2 255.255.255.0

[SW-Vlan-interface4]ip ad 192.168.30.3 255.255.255.0

%01:03:09: Line protocol ip on the interface Ethernet0 is UP

[R5-acl-3000]rule per ip sou 192.168.1.0 0.0.0.255 des 192.168.2.0 0.0.0.255

Rule has been added to normal packet-filtering rules

[R5-acl-3000]rule per ip sou 192.168.1.0 0.0.0.255 des 192.168.3.0 0.0.0.255

Rule has been added to normal packet-filtering rules

Rule has been added to normal packet-filtering rules

[R5-ipsec-proposal-zhangchaojie] encapsulation-mode tunnel

[R5-ipsec-proposal-zhangchaojie]tran esp-new

[R5-ipsec-proposal-zhangchaojie]es authentication-algorithm md5-hmac-96

[R5-ipsec-proposal-zhangchaojie]es encryption-algorithm des

STRING<1-15> ipsec policy name.

INTEGER<0-10000> ipsec policy sequence number.

<cr> if this ipsec policy has been created

isakmp indicaties that IKE will be used to establish the IPSec SA

manual indicaties that IKE will NOT be used to establish the IPSec SA

[R5]ipsec policy zhangchaojie 1 ma

[R5-ipsec-policy-zhangchaojie-1]proposal zhangchaojie

[R5-ipsec-policy-zhangchaojie-1]security acl 3000

[R5-ipsec-policy-zhangchaojie-1]sa inbound esp spi 345

[R5-ipsec-policy-zhangchaojie-1]sa outbound esp spi 678

[R5-ipsec-policy-zhangchaojie-1]sa inbound esp string zhangchaojie

[R5-ipsec-policy-zhangchaojie-1]sa outbound esp string hanyu

[R5-ipsec-policy-zhangchaojie-1]tunnel local 192.168.10.1

[R5-ipsec-policy-zhangchaojie-1]tunnel remote 192.168.20.1

[R5]ipsec policy zhangchaojie 2 ma

[R5-ipsec-policy-zhangchaojie-2]proposal zhangchaojie

[R5-ipsec-policy-zhangchaojie-2]secu acl 3000

[R5-ipsec-policy-zhangchaojie-2]sa inbound esp spi 456

[R5-ipsec-policy-zhangchaojie-2]sa outbound esp spi 789

[R5-ipsec-policy-zhangchaojie-2]sa inbound esp string zhangchaojie

[R5-ipsec-policy-zhangchaojie-2]sa outbound esp string hanyu

[R5-ipsec-policy-zhangchaojie-2]tunnel local 192.168.10.1

[R5-ipsec-policy-zhangchaojie-2]tunnel remote 192.168.30.1

[R5]inter e 1

policy Apply ipsec policy to interface

STRING<1-15> ipsec policy name.

[R9]ip route 0.0.0.0 0 192.168.20.2

[R9-acl-3000]rule per ip sou 192.168.2.0 0.0.0.255 des 192.168.1.0 0.0.0.255

[R9-ipsec-policy-hanyu-1]sa inbound esp spi 678

[R9-ipsec-policy-hanyu-1]sa out esp spi 345

[R9-ipsec-policy-hanyu-1]sa inbound esp string hanyu

[R9-ipsec-policy-hanyu-1]sa out esp string zhangchaojie

[R9-ipsec-policy-hanyu-1]tunn local 192.168.20.1

[R9-ipsec-policy-hanyu-1]tun re 192.168.10.1

%02:03:56: Line protocol ip on the interface Ethernet1 is UPinter e 0

[R4-acl-3000]rule per ip sou 192.168.30.0 0.0.0.255 des 192.168.1.0 0.0.0.255

Rule has been added to normal packet-filtering rules

Rule has been added to normal packet-filtering rules

[R4-ipsec-policy-hanyu-1]sa inbound esp spi 789

[R4-ipsec-policy-hanyu-1]sa outbound esp spi 456

[R4-ipsec-policy-hanyu-1]sa inbound esp string hanyu

[R4-ipsec-policy-hanyu-1]sa outbound esp string zhangchaojie

[R4-ipsec-policy-hanyu-1]tun local 192.168.30.1

[R4-ipsec-policy-hanyu-1]tun re 192.168.10.1