Openss服務的部署及安全優化

1.Openssh服務概述

2.實驗環境設置

3.ssh命令

4.Openssh服務的key認證

5.Openssh服務的常用配置參數

1.Openssh服務概述

1.Openssh功能介紹

2.ssh命令

3.Openssh的服務的key認證

4.Openssh服務的安全優化

Openssh功能概述

Openssh是ssh(secure shell)協議的免費開源軟件

軟件安裝名稱 Openssh-server

配置文件 /etc/ssh/sshd-conf

默認端口 22 ip:大門 接口:小門

客戶端命令 ssh

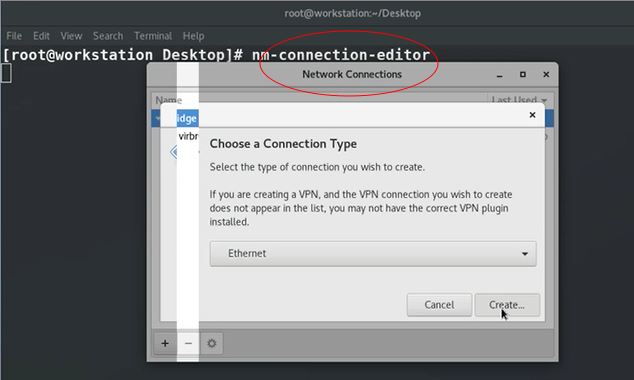

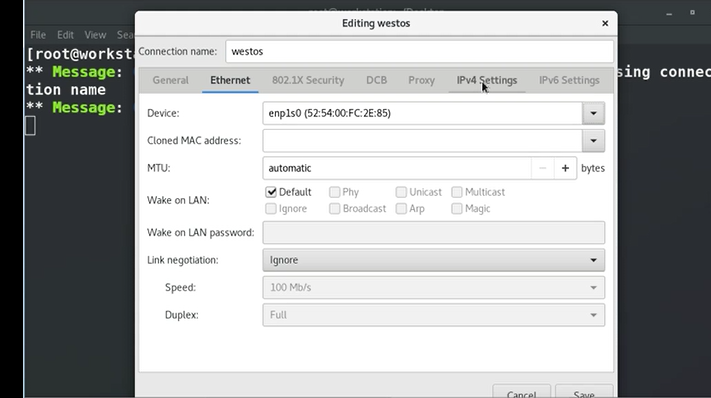

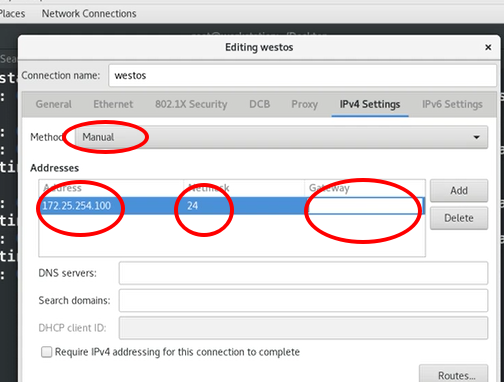

2.設置實驗環境

設置workstation IP地址,

ip addr show 看是否被設置好

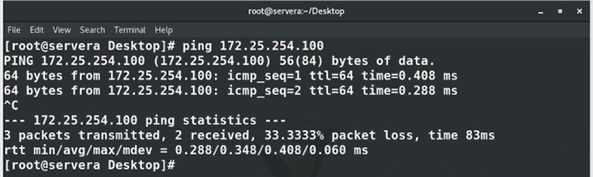

同理:設置servera 的IP

設置完兩臺主機的地址後在servera中ping workstation

服務端,測試端?

Workstation:客戶端:用來做測試

Servera:服務端 在服務端設置,在測試端設置

設定火牆:連誰設定誰:servera

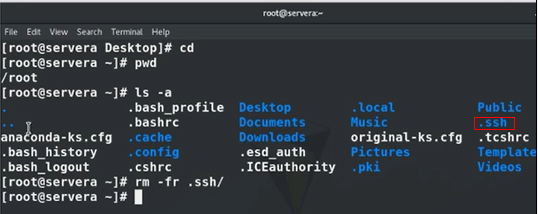

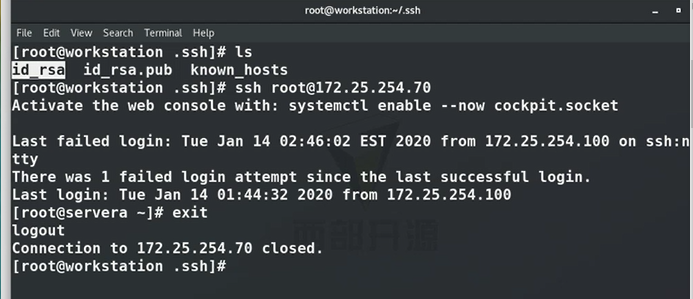

Cd 切換到家目錄 刪掉 .ssh文件(在兩臺主機中都進行操作)

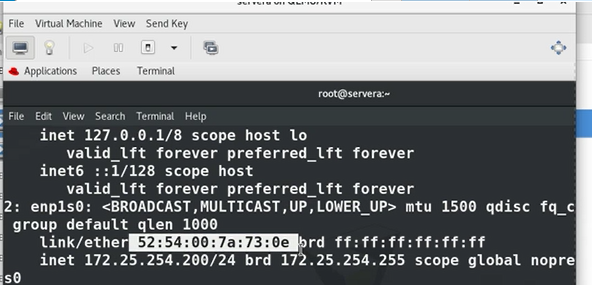

網絡不穩定時:換一下網卡

1.真機中system tools virtual machine manager

2.Servera中 ip addr show 看要刪掉哪塊網卡 相應的mac 值

網卡換了之後要重新設定之前的步驟

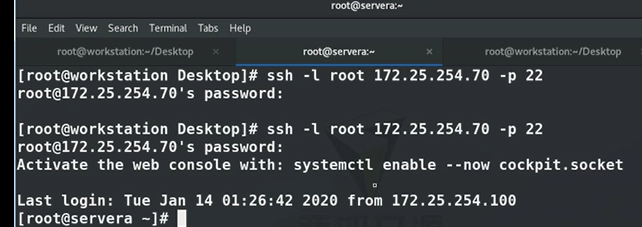

3.Ssh命令

Ssh remoteUSER@remoteIP 遠程主機

| -l | 指定登錄用戶 |

|---|---|

| -i | 指定密鑰 |

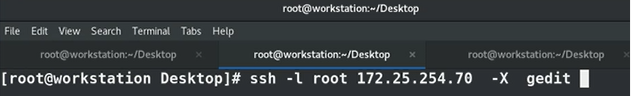

| -X | 開啓圖形 |

| -p | 指定端口 |

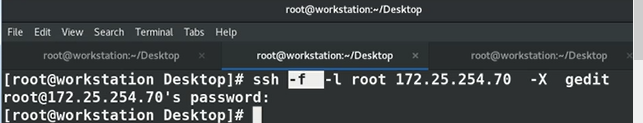

| -f | 後臺運行 |

| -o | 指定連接參數 |

| -t | 指定連接跳板 |

Ssh @172.25.254.70 ssh -l root 172.25.254.70

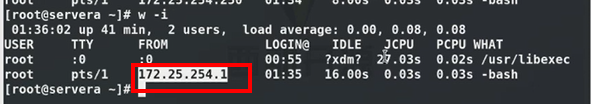

w :查看哪些用戶登錄

w -i 看從哪裏登錄的

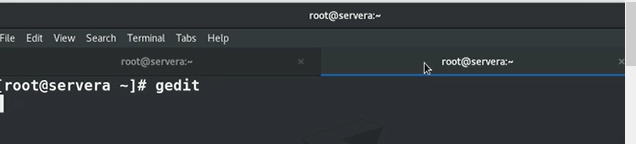

文本連接,不能開啓圖形

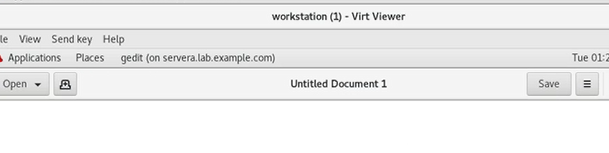

可以開啓遠程主機的圖形

打開的gedit進程在servera中,可以用ps aux | prep gedit 過濾

默認的接口爲22

佔用終端

不佔用終端 在遠程主機打開gedit 在後臺進行

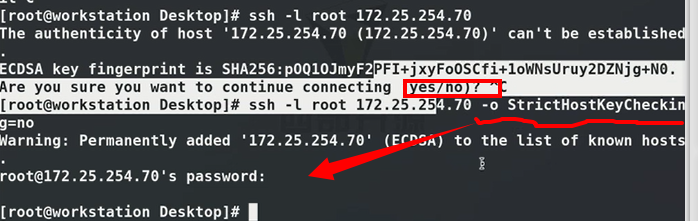

用man 命令去查看幫助ssh -o 查看參數

-t

在servera上看到是1 連接的 ,把1作爲跳板

4.Openssh的key認證

Openssh認證方式

| 密碼認證 | 密鑰認證 |

|---|---|

| 1.至少6個字符 | 1.新型認證方式 |

| 2.包含數字,字母,下劃線特殊符號等 | 2.公鑰上傳服務器 |

| 3.易泄露 | 3.私鑰配對認證 |

| 4.可被暴力破解 | 4.***者一般無法通過密鑰登錄服務器 |

| 5.密碼容易丟失 |

公鑰:鎖頭 私鑰;密碼

Openssh key

支持rsa及dsa加密

加密方法

1.生成密鑰: ssh -keygen

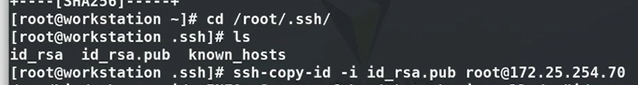

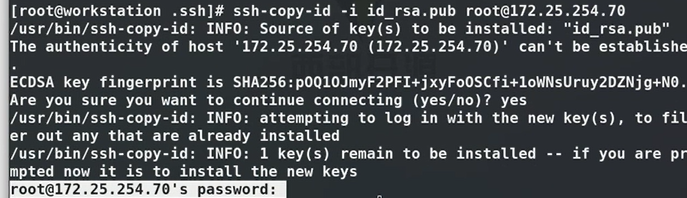

2.上傳密鑰: ssh-copy-id -i keyfile remoteUSER@remoteIP

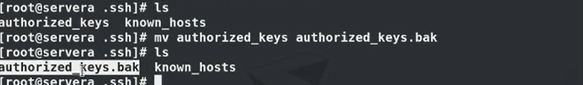

做實驗:先刪掉家目錄下的.ssh文件

Servera 服務器 做加密 用公鑰鎖,鎖服務器的用戶 有私鑰可以免密登錄,沒有的可以暴力破解(一直試),存在安全隱患,所以要關掉功能,沒有私鑰的就不能嘗試登錄

可以通過修改鎖,讓原本擁有私鑰的用戶就不能登錄,

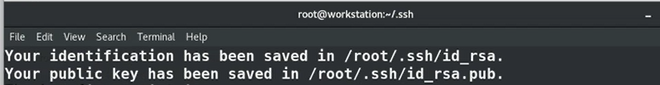

1.ssh-keygen 回車,再回車 生成密鑰 公鑰,私鑰分別存放在不同文件中。

2,

3

鎖頭已經生成(公鑰)

誰想連servera 有密鑰的才能登錄 workstation 可以連,因爲有私鑰

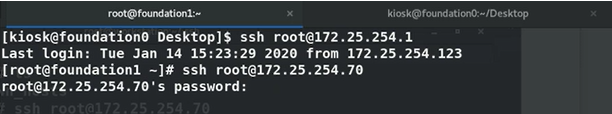

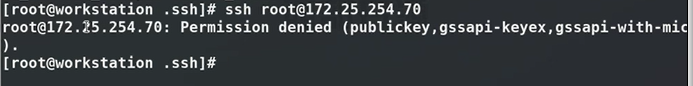

沒有私鑰的不能免密登錄,但可以暴力破解,一直試,70主機認證存在安全隱患

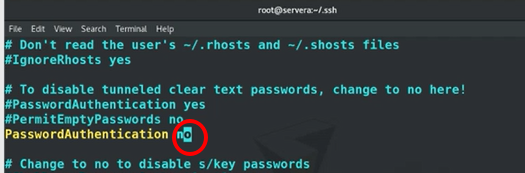

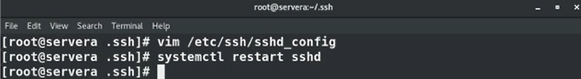

所以要在servera中要關掉功能 (原始認證功能)

78行,把yes改爲no

功能關閉,沒有私鑰的1用戶無權進行嘗試登錄servera用戶

可以改掉密鑰名稱ssh服務無法識別,有密鑰的用戶也無法進行登錄,權限被拒絕

把密鑰名稱改回去,之前擁有私鑰的用戶就可以進行登錄

5.Openssh服務的常用配置參數

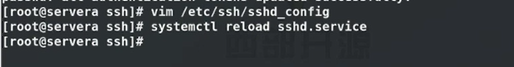

做實驗之前,把上個實驗所改動的原始認證功能還原

sshd服務常用相關配置參數

| 配置文件 | 配置參數 |

|---|---|

| /etc/ssh/sshd_config | Port 22 監聽端口 17行 |

| Protocol 2 指定協議版本 | |

| ListenAddress 綁定IP; | |

| Hostkey 設定hostkey密鑰路徑; | |

| Permitrootlogin 設定超級用戶是否能登錄 | |

| PubkeyAuthentication 公鑰認證開關 | |

| PasswordAuthentication 私鑰認證開關 | |

| AllowUsers 用戶白名單 | |

| DenyYUsers 用戶黑名單 |

做實驗之前 setenforce 0

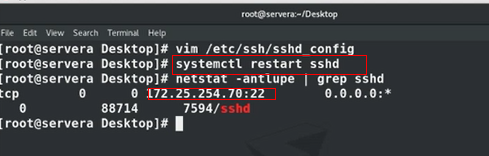

1.在配置文件中改掉端口後 systemctl reload sshd 用netstat -anltupe | grep sshd查看端口號

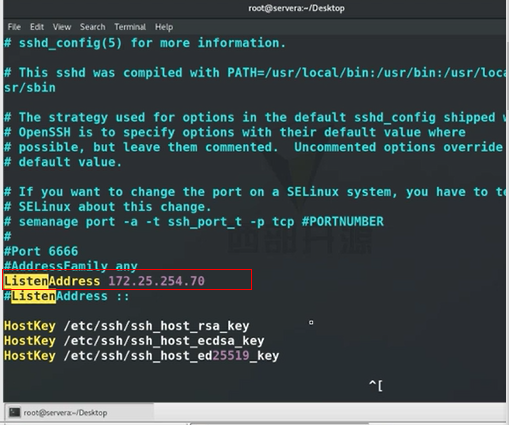

2.綁定IP(有多個ip)指定只能連某個ip

只能去連接指定端口70

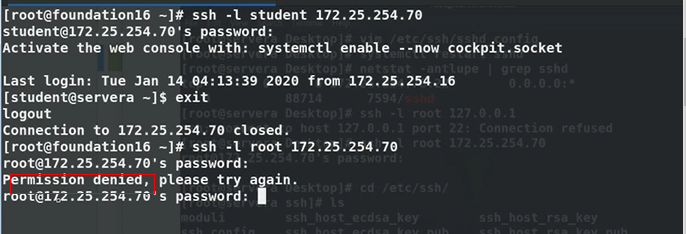

3.設定超級用戶是否能登錄 46行

Systemctl restart sshd 重啓(在servera中)

4.做完上一步的實驗要還原之前的數據

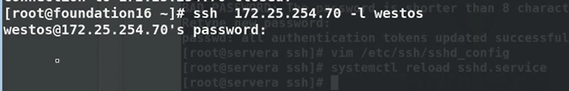

設置黑名單

westos用戶無法登錄

同理:設置白名單

只有白名單上的用戶可以登錄